5. Hochentwickelte Hackereinheiten und Malware-Programme

Mittlerweile wurden mehrere hochentwickelte Hackergruppen und Malwarefamilien entdeckt und berichtet, die in den folgenden Abschnitten dargestellt werden.

5.1 Hochentwickelte Malware-Programme

Hochentwickelte Schadprogramme (Malware) sind Softwareprogramme, mit deren Hilfe man andere Computer angreifen, infiltrieren, ausspionieren und manipulieren kann und die ihre Ausbreitung selbsttätig steuern können. Derartige Programme nehmen an Häufigkeit zu, so dass die bisherige Einteilung in Viren, Würmer und Trojanern langsam an Bedeutung verliert. Die höchstentwickelten Programme weisen technische Gemeinsamkeiten auf.

Die Analyse der Malware wird durch falsche Spuren (false flags) erschwert, bei denen irreführende Zeitstempel und Spracheinstellungen in dem zur Programmierung genutzten Computer verwendet werden, zudem werden Code-Bruchstücke, die auf andere Hackergruppen hinweisen, eingebaut. Derartige Fälschungen bergen ein hohes Fehlerrisiko, in größeren Malwareprogrammen kann es passieren, dass einzelne Zeitstempel oder Spracheinstellungen nicht durchgehend geändert wurden.

Zudem hinterlassen Hacker auch digitale Fingerabdrücke, womit man charakteristische Zugriffsmuster oder Programmcodes bezeichnet. Diese erlauben eine Differenzierung zwischen Angreifergruppen.

Diese Zugriffsmuster können sich ggf. auf malware families (verwandte Arten von Schadsoftware), die Nutzung von bestimmten Werkzeugen oder Werkzeugkombinationen, Zielrichtung des Datendiebstahls, Nutzung bestimmter Verschlüsslungen, Nutzung verdeckter Kommunikation zu Kontrollrechnern des Angreifers (z.B. durch Vortäuschung legitimen Datenaustauschs) und der benutzten Sprache (inkl. Schreibfehlern, -stil, bevorzugten Begriffen etc.) beziehen. Informationen können auch in kleinen Bildern verborgen werden, einer als Steganographie bekannten Methode. benutzte Manchmal benutzen Angriffsserver Twitter oder e-mail zur Kommunikation mit dem Zielcomputer.

Inzwischen werden die Programmierstile von Programmieren gesammelt und ausgewertet, so dass neue Softwareprogramme mit älteren abgeglichen werden können (‘Stilometrie’). Die NSA untersucht z.B. die Art und Weise, wie Klammern gesetzt, Variablennamen benutzt und Leerstellen gesetzt werden und die Struktur des Programmiertexts. Programmtexte werden z.B. während Hackercamps gesammelt oder auch Arbeiten von Informatikstudenten. Jedoch nimmt die Nutzung von Verschleierungssoftware (obfuscation software) zur Ersetzung von Namen und Veränderung von Klammern zu. Wichtig ist jedoch, dass selbst eine erfolgreiche Abgrenzung einer bestimmten Gruppe von Angreifern noch keine Auskunft darüber gibt, ob diese im Dienste eines Staates stehen.

Viele Menschen betrachten Intrusion als statisches Ereignis: Sobald die Malware installiert ist, kann sich der Angreifer zurücklehnen und der Datenfluss läuft von allein.

In Wirklichkeit ist ein Cyberangriff ein dynamischer Prozess. Der Angreifer kann versuchen, die Zugangs- und Kontrollrechte zu erweitern oder durch eine lateral movement, d.h. zu anderen Computern der eingedrungenen Organisation zu gelangen. Es müssen Updates erstellt und maßgeschneiderte Module hochgeladen werden. Anleitungen müssen an den Zielcomputer gesendet werden.

Eindringlinge müssen darauf achten, dass sie nicht entdeckt werden, z.B. durch Veröffentlichung eines von ihnen verwendeten Exploits. Die extrahierten Daten müssen sorgfältig analysiert werden, um weitere Bedürfnisse zu identifizieren oder zu realisieren, wenn ein weiterer Angriff eine Verschwendung von Zeit und Ressourcen ist.

Deshalb ist es schwierig, den Angriff einer APT zu imitieren, auch wenn die Malware der jeweiligen Hackergruppe auf dem Schwarzmarkt verfügbar ist. Der Angreifer muss sich bewusst sein, dass die Cyber-Security-Unternehmen ihr Wissen nicht zur Gänze veröffentlichen, dass die Nachrichtendienste des Mitgliedsstaates auch mehr über die Nutzung wissen und natürlich die ursprüngliche Hackergruppe ihre Malware besser als jeder andere kennt und daher nicht nur am besten weiß, was benutzt wird, sondern auch wie und wann.

Allerdings könnte eine Angreifergruppe natürlich Malware verwenden, die auf dem Schwarzmarkt verfügbar ist, aber selbst dann kann die Gruppe typische Charakteristika und Programme im Einsatz zeigen.

Spezialisierte Hacker-Einheiten (z.B. die Equation Group and Waterbug Group) können Computer auf bereits vorhandene Infektionen mit ihrer Malware überprüfen und wenn sie Infektionen von Computern erkennen, die bisher weder angegriffen noch infiziert wurden, werden sie benachrichtigt. Die Hacker-Einheiten könnten sogar in der Lage sein, den Angriff unter falscher Flagge direkt zu untersuchen und dann hat der imitierende Angreifer sowohl in der digitalen als auch in der physischen Welt massive Probleme.

Zusätzlich zu den obigen Analysen ist die Chronologie der Malware-Entwicklung wichtig, um zu erkennen, welche Malware aus Vorläufern abgeleitet werden und damit mit denselben Angreifern zusammenhängen könnte. Für alle anspruchsvollen Malware-Gruppen existiert eine solche Chronologie. Es ist erwähnenswert, dass z.B. die Stuxnet-Malware nicht nur eine lange Versionsgeschichte hatte, sondern dabei auch massive Veränderungen ihrer Struktur und Ziele (ursprünglich Klappenschluß, später Urangaszentrifugen) erfuhr.

Im Bereich der Cyberkriminalität endet ein Cyber-Angriff nicht mit der Computer-Kommunikation, sondern das Geld, das durch die Angriffe gewonnen wird, muss übertragen und versteckt werden. Diese Geldwäsche wird in der Regel mit mehreren Transfers zwischen Bankkonten durchgeführt, um den Ursprung des Geldes zu verschleiern. Die Verwendung von digitalen Bitcoins löst das Problem nicht wirklich, denn am Ende müssen die Bitcoins dann doch wieder in echtes Geld umgetauscht werden. Die Übertragung von großen Geldsummen und schnelle Konto-Bewegungen sind Warnsignale.

Menschen, die ihr Bankkonto für Geldtransfers nutzen, sind die sogenannten money mules, d.h. neben den Hackern sind weitere Personen Teil der Cyberkriminalität. Experten identifizierten die Geldwäsche bei Cyber-Verbrechen als eine wichtige Schwachstelle der Angreifer.

5.2 Advanced Persistent Threats (APTs)

Die größten Hackergruppen werden auch als Advanced Persistent Threat (APT), d.h. als fortschrittliche anhaltende Bedrohung bezeichnet. Bisher gilt eine klassische Definition, nach der APTs längerfristig agierende Angreifergruppen mit definierten Techniken, Taktiken und Programmen (TTPs) sind.

Die letzten Jahre haben jedoch gezeigt, dass folgende Definition für Spionage und Cyberwar präziser ist: Eine APT ist eine Projektgruppe innerhalb eines Nachrichtendienstes, die ihre Techniken, Taktiken und Programme (TTPs) sowie die Angriffsziele entlang der operativen Vorgaben ihres Dienstes entwickelt und anwendet.

Typischerweise geht man daher davon aus, dass diese Gruppen zu Staaten (Regierungen/Nachrichtendienste/Militär) gehören bzw. von diesen unterhalten werden. Gründe für diese Annahme sind der betriebene Aufwand und die Komplexität der verwendeten Instrumente, der Bedarf an Spezialisten, die diese Operationen über Jahre durchführen und zugleich verbergen müssen, die Auswahl von politisch und strategisch besonders wichtigen Zielen, der Bedarf an systematischer Sammlung von Informationen usw. Außerdem sind diese Attacken typischerweise nicht sofort profitabel, im Unterschied zu Cyberkriminellen, die Geld mit Bankingtrojanern, Ransomware und ähnlichem verdienen können.

Sicherlich ist es so, dass Hacker am Anfang ihrer Entwicklung erst einmal schauen, wie weit sie kommen und was sie mit ihren Erfolgen anfangen können, aber APTs bilden sich nicht von selber, sie werden durch Zusammenstellung geeigneter Leute gebildet und ihre Cyberaktivitäten an den Zielvorgaben ausgerichtet.

APTs haben ein charakteristisches Muster von Zugangswegen, ausgenutzten Schwachstellen und Werkzeugen, was diese Gruppen unterscheidbar macht. Ein weithin genutzter Begriff für diese Muster ist Tactics, Techniques, and Procedures (TTPs). Da jede Gruppe auch zu bestimmten Zielen tendiert, spricht man auch von einer Opferlogik, engl. victimology.

Die Angriffstaktik variiert: Führende Techniken sind Phishing-E-Mails mit infizierten Anhängen oder Links zu infizierten Websites. Wie in der APT28/Fancy Bear-Analyse der Sicherheitsfirma FireEye skizziert, können solche E-Mails auch zur Spurensuche verwendet werden, wie z.B. „spezifische E-Mail-Adressen, bestimmte Muster, spezifische Namensdateien, MD5-Hashes, Zeitstempel, benutzerdefinierte Funktionen und Verschlüsselungsalgorithmen“.

Die Verwendung gestohlener Sicherheitszertifikate und die Verwendung von Zero-Day-Exploits sind typische Indikatoren für eine anspruchsvolle Angreifergruppe.

Jedoch müssen Zuordnungen zu Staaten mit großer Vorsicht gehandhabt werden. Manchmal werden falsche Fährten (false flags) gesetzt, um andere für einen Angriff beschuldigen zu können, oder es wird Malware verwendet, die bereits auf dem Schwarzmarkt erhältlich ist. Manchmal sind Cyberwaffen wenn auch unter Auflagen sogar kommerziell erhältlich.

Zudem hat noch keine Regierung oder Behörde eine Verbindung zu einer Hackereinheit offiziell bestätigt. Eine ‘Verbindung’ zu einem Staat ist zudem ein unscharfer Begriff, man kann daraus nicht erkennen, ob eine Einheit Teil einer staatlichen Organisation ist oder lediglich mit diesem auf Vertragsbasis arbeitet oder anderweitig kooperiert.

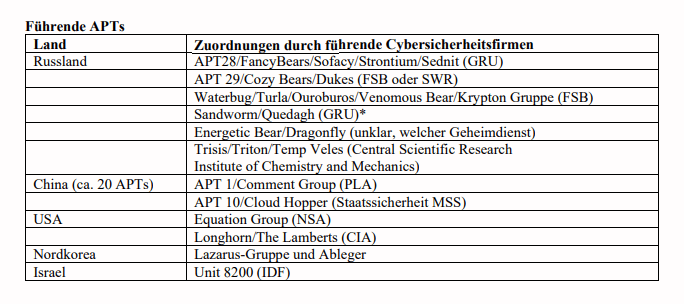

Die nun vorgestellten Gruppen sind die meistberichteten in den Medien, jedoch wird die Nummer größerer aktiver Hackereinheiten so auf über hundert Gruppen geschätzt, die folgende Übersicht zeigt die bekanntesten Gruppen.

Für die Smart Industry ist vor allem wichtig, dass Russland drei darauf spezialisierte APTs hat, nämlich Triton auf der Entwicklungsebene, Dragonfly für die Spionage und Sandworm für Angriffe (in der Ukraine). Es ist denkbar, dass alle drei APTs nur Teil eines umfassend angelegten Cyberproduktionsprozesses sind. In China gilt die APT10 als zurzeit erfolgreichste Industrie-APT, in Nordkorea steht die sogenannte Lazarus-Gruppe im Fokus der Debatte.Alle führenden Gruppen haben mehrere Namen, denn Analysten weisen einer Gruppe typischerweise einen Arbeitsnamen zu und es erweist sich erst später, dass dieselbe Gruppe von verschiedenen Analysten adressiert wurde. Microsoft benennt sie nach chemischen Elementen wie Strontium, Potassium, Barium usw., andere Firmen sprechen von Bears für russische Gruppen und Pandas für chinesische APTs, andere nummerieren die APTs, wieder andere beziehen sich auf Namen im Code, z.B. der Name Sauron in der APT Project Sauron (das all-sehende böse Auge aus Herr der Ringe), Quedagh oder Ouroburos.

Aus amerikanischer Sicherheitsperspektive hat Russland innerhalb der letzten Jahrzehnte erhebliche Fortschritte mit der Errichtung hochspezialisierter Einheiten gemacht. Die APTs stehen unter Kontrolle der Geheimdienste. Russland hat vier Dienste als Nachfolger des ehemaligen sowjetischen Geheimdienstes KGB:

- FSO – Föderaler Schutzdienst, auch für den Schutz des Präsidenten im Kreml

- FSB – Inlandsgeheimdienst, aber auch zum Teil im Ausland aktiv

- SWR – Auslandsgeheimdienst, auch für Intelligence Cooperation zuständig

- GRU oder GU – militärischer Nachrichtendienst.

Im Jahr 2018 zeigte das Mueller Indictment (Anklageschrift), dass die USA offenbar in der Lage waren, Computeraktivitäten von APT28/Fancy Bears-Mitgliedern in zwei Gebäuden des russischen Militärgeheimdienstes GRU (jetzt GU) zu überwachen und zu protokollieren. Die Industrial Control System (ICS)-fokussierte Gruppe Sandworm/Quedagh wird auch der GRU zugeordnet, die Waterbug/Turla/Ouroburos/Venomous Bear/Krypton Gruppe dem FSB, während die APT29/Cozy Bears dem FSB oder SWR zugeordnet wird, aber der niederländische Geheimdienst berichtete, die Cozy Bears-Mitglieder identifiziert zu haben.

Die Niederländer haben eine gemeinsame SigInt Cyber Unit mit etwa 300 Mitgliedern, die aus dem Geheimdienst AIVD und dem Militärischen Geheimdienst MIVD kommen, darunter eine offensive Cyber-Einheit von 80-100 Personen und eine Cyberdefense-Einheit. Die SigInt Cyber Unit war in der Lage, die Kontrolle über eine Überwachungskamera eines Universitätsgebäudes in der Nähe des Roten Platzes zu übernehmen, wo sich Cozy Bears/APT29 mit einem durchschnittlichen Team von 10 Personen physisch befindet.

Aus historischen Gründen führt der FSB noch ausländische Operationen durch eine spezielle Abteilung durch. Analysten glauben, dass dies getan wird, um den Wettbewerb anzukurbeln, aber auch, um das Kräfteverhältnis zwischen den Diensten zu halten. Die genauen Verbindungen nach Russland werden noch für die systemorientierte Gruppe Energetic Bear/Dragonfly diskutiert. Eine neue Gruppe Temp.Veles wurde im Jahr 2018 gemeldet, aber da es sich um ein staatliches Forschungsinstitut handelt, ist es fraglich, ob es sich um eine eigene APT oder nur um einen Malware-Anbieter für bereits bekannte APTs handelt.

Für die Comment Crew/APT1 und die Axiom/APT17 Group werden Verbindungen zu China diskutiert, während die Lazarus-Gruppe vom FBI in Zusammenarbeit mit der Sicherheitsfirma Mandiant analysiert wurde: Die Gruppe benutzte nordkoreanische IP-Adressen und eine Menge gemeinsamer Infrastruktur, Techniken, Codes etc. bei verschiedenen Angriffen, die mit der Lazarus-Gruppe in Verbindung stehen.

Die Equation Group wird der US National Security Agency (NSA) zugeschrieben, was auf den Leaks der Shadow Brokers-Gruppe aus dem Jahr 2016 basiert, die mit einer nicht autorisierten Datenerhebung von NSA-Software durch einen Auftragnehmer namens Harold T. Martin identisch waren. Und 2017 konnte die als Longhorn Group/The Lamberts bekannte APT mit der CIA auf Basis der Vault-7-Lecks in Verbindung gebracht werden.

Aber es gilt unbedingt zu beachten, dass alle angesprochenen Regierungen solche Verbindungen verneint bzw. nicht kommentiert haben.

In der Praxis zögerten die Vereinigten Staaten lange, Angreifer offiziell zu benennen, weil dadurch Geheimdienstwissen der Öffentlichkeit zugänglich gemacht werden müsste. Dies führte zu dem sogenannten Grizzly-Steppe-Bericht 2016/2017 über die Beteiligung russischer Akteure an den US-Präsidentschaftswahlen, der für seine vagen Äußerungen kritisiert wurde. Unterdessen wurde beschlossen, einige Geheimdiensterkenntnisse zu enthüllen, die es erlauben, Angreifer offen und präzise zu benennen. Dies resultierte im Mueller-Indictment aus dem Jahr 2018, das die Erkenntnisse aus der Überwachung und Protokollierung von Computern der russischen Geheimdienstoffiziere als Mitglieder von APT28/FancyBears zeigt, einschließlich der organisatorischen Einteilung (GRU Units 26165 und 74455), die Namen der Offiziere und detaillierte Protokolle, wie, von wem und wann die Demokratische Partei angegriffen wurde, die gestohlenen Daten übertragen und durchsickern ließ (spearphishing, DNC-Hack, DCLeaks, Guccifer 2.0).

Nachdem Google im Jahr 2014 in einem Bericht mit dem Namen „Peering into the Aquarium“ erhöhte Cyber-Aktivitäten des russischen Militärgeheimdienstes GRU festgestellt hatte, wurde nicht nur die Überwachung und Protokollierung von Computern von GRU-Offizieren durchgeführt, sondern von westlichen Diensten auch konventionelle nachrichtendienstliche Maßnahmen eingesetzt. Die Aktivitäten wurden massiv verstärkt, nachdem vier Russen, die als GRU-Mitglieder identifiziert wurden, in den Hauptsitz der OPCW in der Schweiz gereist waren, um ihre Untersuchungen zu chemischen Waffen zu beobachten. Dazu gehörten eine Beratung des ehemaligen GRU-Mitglieds Skripal und anderer ehemaliger Agenten, das Abhören von Telefonaten und Kontakte zum russischen Passamt und der Verkehrspolizei. Die Kombination dieser Quellen erlaubte es, die Adresse eines GRU-Gebäudes und dazu 300 GRU-Mitglieder zu identifizieren, da ihre Autos mit der Adresse dieses Gebäudes gemeldet wurden.

In gleicher Weise wurde die Lazarus-Gruppe vom FBI in Zusammenarbeit mit der Sicherheitsfirma Mandiant analysiert, um einen nordkoreanischen Offizier Park Jun Hyok als Schlüsselmitglied zu identifizieren. Die Gruppe benutzte nordkoreanische IP-Adressen und eine Menge gemeinsamer Infrastruktur, Techniken, Codes etc. bei verschiedenen Angriffen, die mit der Lazarus-Gruppe in Verbindung stehen, und untermauerte so die Ergebnisse der Operation Blockbuster mit soliden Beweisen.

5.3 Die Vereinigten Staaten

5.3.1 Die Equation Group

Das erste Unterkapitel beschreibt die Entdeckungsgeschichte der Stuxnet, Duqu und Flame-Malware, die mit der Entdeckung von Stuxnet in 2010 begann, gefolgt von Flame und Duqu. Später wurde jedoch gezeigt, dass Stuxnet schon mindestens seit 2005 existiert hat.

Forscher von Kaspersky Labs entdeckten die Equation Group im September 2014, die schon seit vielen Jahren aktiv war, mit ersten Spuren bis zurück in das Jahr 1996. Dies wird im zweiten Unterkapitel beschrieben. Stuxnet, Duqu und Flame konnten mit anderen Malwarefamilien der Equation Group zugeschrieben werden. Jedoch waren die ersten Stuxnetversionen anders, auch mit einem anderen Angriffsziel (Klappen statt Zentrifugen), so dass womöglich eine weitere Programmiergruppe an der Entwicklung von Stuxnet beteiligt war.

Das dritte Unterkapitel beschreibt den Shadow Brokers–Vorfall vom August 2016. Die Malware wurde von den Shadow Brokers als von der Equation Group stammend präsentiert und wurde wegen Ähnlichkeiten zu von Edward Snowden präsentierten Malwarelisten von den Medien mit der NSA in Verbindung gebracht. Nachforschungen konnten jedoch nicht zeigen, dass die NSA gehackt wurde, die Malware war zudem von 2013 oder noch älteren Datums.

Mittlerweile wird die Existenz einer gesonderten Equation Group in Frage gestellt, da es sich nur um einen Arbeitsbegriff für die NSA selbst handeln könnte. Diese Vermutung wird dadurch gestützt, dass die im Shadow Brokers-Vorfall gesammelte Malware im Harold T. Martin-Prozess von 2017/2018 als originäre NSA-Software behandelt wird.

5.3.1.1 Entdeckungsgeschichte – Der ‚digitale Erstschlag’

Eine Serie von hochentwickelten Spionageprogrammen und Trojanern wurde seit Ende 2006 vor allem auf iranischen Computern installiert und ausgeführt.

Ein sehr großes Programm namens Flame diente dabei als Technologieplattform für die Entwicklung weiterer Programme wie DuQu und später Stuxnet, das die Funktion von Uranzentrifugen in iranischen Nukleareinrichtungen störte. In den Jahren 2011 und 2012 haben US-Medien berichtet, dass diese Aktivitäten Teil einer amerikanisch-israelischen Kooperation namens ‘Olympic Games’ waren, um die iranischen Nuklearfabriken lahmzulegen, aber die offizielle Bestätigung hierfür steht nach wie vor aus. Der folgende Abschnitt berichtet die Ereignisse in Reihenfolge der Entdeckung.

Fernwartungs- und -Steuerungsfunktionen (Industrial Control Systems ICS) wie die Supervisory Control and Data Acquisition SCADA) über IP-Adressen für Maschinen ermöglichen die Kommunikation mit Maschinen über das Internet.

Der erste großangelegte Angriff auf Industrieanlagen erfolgte im 2009 durch den Stuxnet-Wurm und zielte primär auf Siemens-Steuerungssysteme.

Stuxnet ist ein Wurm, also ein Programm, das sich, wenn es erstmal auf einem Computer platziert hat, von dort eigenständig in andere Computer ausbreiten kann.

Stuxnet wurde mit Hilfe von infizierten USB-Sticks in Computer eingebracht. In Windows existierte eine Schwachstelle in LNK-Dateien, die als Eintrittspforte genutzt wurde. Gefälschte Sicherheitszertifikate (digitale Signaturen) von den zwei Herstellern Realtek und Semiconductor, die mit der Sache aber nichts zu tun hatten, gaukelten dem Betriebssystem Windows 7 Enterprise Edition Vertrauenswürdigkeit vor.

Die im Simatic S7-System von Siemens enthaltenen speicherprogrammierbaren Steuerungen (SPS) laufen unter dem Betriebssystem Windows, ebenso die Software für die Visualisierung von Parametern und die Steuerung der SPS, unter dem Kürzel WinCC. Stuxnet sucht in Computern gezielt nach WinCC und der Step 7-Software in Simatic S7, wobei nur die Versionen S7-300 und S7-400 befallen werden und zwar auch nur dann, wenn eine bestimme Netzwerkkarte des Typs CP 342/5 daran angeschlossen ist. Stuxnet arbeitet also hochselektiv. Nach dem Befall beginnt Stuxnet, Informationen ins Internet zu schicken, u.a. an zwei Server in Malaysia und Dänemark. Stuxnet enthält und unterstützt Rootkits, also Programmsätze zur Kontrolle des Computers.

Zudem sucht Stuxnet auch nach weiteren geeigneten Systemen zur Infektion unter Ausnutzung der sogenannten Autorun-Funktion von Windows. Stuxnet löscht sich nach einer bestimmten Zahl von erfolgreichen Infektionen selbst. Es kamen Vermutungen auf, dass dadurch möglicherweise zum Atombombenbau benötigte Urangaszentrifugen im Iran geschädigt wurden, da ihre Zahl 2009 aus unerfindlichen Gründen rückläufig war und die Internationale Atomenergiebehörde IAEO auch 2010 über Stillstände berichtete, die daraufhin vom Iran auch bestätigt wurden.

Aus diesen Informationen und dem Umstand, dass Stuxnet gleich mehrere bis dahin gänzlich unbekannte Schwachstellen (Zero-Day-Exploits) nutzte und geschätzten Entwicklungskosten von ca. 1 Million US-Dollar ergab sich in den Medien das Bild einer gezielten Superwaffe, die möglicherweise von Geheimdiensten konstruiert wurde, um das iranische Atomprogramm zu sabotieren.

Die oben beschriebenen Eigenschaften von Stuxnet treffen auf die Stuxnet Versionen 1.0 und höher zu. Symantec berichtete 2013 über die Existenz früherer Versionen, die u.a. durch die Nutzung anderer Schwachstellen (exploit) für das Eindringen charakterisiert sind. Stuxnet Version 0.5 wurde ab November 2005 entwickelt und ab November 2007 eingesetzt. Die Infektion erfolgte nur über Step 7-Systeme und führte zu einem zufälligen Klappenschluß, der die Urangaszentrifugen schädigen konnte. Die Infektionen mit Version 0.5 endeten im April 2009.

Die New York Times berichtete am 15.01.2011, dass das Heimatschutzministerium Department of Homeland Security und die dem Energieministerium zugehörigen Idaho National Laboratories Siemens-Systeme 2008 auf Schwachstellen untersuchten, und dass möglicherweise Befunde aus diesen Tests zur Entwicklung von Stuxnet genutzt wurden, nachdem sie in der Lage waren, die iranischen Urangaszentrifugen zu Testzwecken nachzubauen.

Am 01.06.2012 berichtete die New York Times, dass Stuxnet Teil eines Olympic Games genannten Cyberattackenprogramms war, das 2006 vom ehemaligen US-Präsidenten George W. Bush initiiert worden war. Die Berichte der New York Times wurden offiziell nicht bestätigt, aber Aussagen des New York Times-Artikels von 2012 wurden von offizieller Seite als unautorisierte Preisgabe vertraulicher Information gewertet, wobei wiederum nicht gesagt wurde, welche Textpassagen damit gemeint waren.

Durch einen technischen Fehler hatte Stuxnet den Computer eines Ingenieurs infiziert und sich dadurch im Internet in andere Länder ausgebreitet. Dies würde auch erklären, warum auch andere Staaten betroffen waren, insbesondere Indonesien, Indien, Aserbeidschan und Pakistan, und neben einem Dutzend weiterer Staaten auch die USA und Großbritannien. Zudem hat Stuxnet auch im Sinne des Angreifers Fehler gehabt. Stuxnet war auf ein bestimmtes Zeitfenster programmiert; da aber bei manchen Computern die Uhren verstellt sind, um das Ablaufen von Lizenzen zu verhindern, ließ sich die geplante Befristung nicht aufrechterhalten, d.h. der Angriff wurde im Bezug auf die Software sehr präzise ausgeführt, nicht jedoch im Bezug auf Zeitpunkt und Ort.

Es muss aber auch der Schaden betrachtet werden, den Stuxnet für die Zukunft anrichtet, denn mit Stuxnet wurde auch das Know-how allgemein preisgegeben. Die Stuxnet-Berichterstattung weist übrigens eine Art ‚Lücke’ auf. Die breite Berichterstattung begann erst Mitte September 2010, obwohl Stuxnet schon im Juni 2010 von einer Weißrussischen Firma entdeckt wurde und eine kommerzielle Antivirussoftware schon am 22. Juli 2010 verfügbar war, Bloomberg Businessweek hatte den Vorgang dann am 23. Juli 2010 gemeldet. Der Iran hat schon am 26. Juli 2010 in Iran Daily den Angriff durch Stuxnet bestätigt. Siemens bestätigte, dass Anlagen von 15 Kunden betroffen seien, davon 60% im Iran. Mögliche Gründe für diese fast zweimonatige Medienlücke sind das nachträgliche Aufkommen der Vermutung geheimdienstlicher Beteiligung, ein offiziell nicht bestätigter Befall des iranischen Reaktors in Buschehr und die Debatte über den Cyberspace im Rahmen der neuen NATO-Strategie.

Die Stuxnet-Attacke wurde von anderen Aktivitäten begleitet. Relevante Teile des Quellcodes der Spionagesoftware W32.DuQu, die im September 2011 entdeckt wurde, waren identisch zu Stuxnet. DuQu benutzte ein gestohlenes Sicherheitszertifikat eines taiwanesischen Unternehmens zum Eindringen und konnte z.B. screenshots machen, Tastatureingaben protokollieren (keylogging) und Informationen aus den befallenen Computern verschicken und wie Stuxnet verfügte es auch über ein Verfallsdatum mit Selbstzerstörung. Es wurde vermutet, dass DuQu evtl. dazu dienen sollte, Informationen aus den Zielsystemen zu gewinnen, die für die Schaffung von Stuxnet genutzt wurden.

Nachdem im April 2012 iranische Ölterminals von einer datenvernichtenden Schadsoftware namens Wiper getroffen wurden, entdeckte die Sicherheitsfirma Kaspersky Labs im Mai 2012 ein anderes multifunktionales ‚Virus’ namens Flame, das sehr detaillierte Informationen über die infizierten Systeme weitergibt und das wiederum eine technische Verwandtschaft zu Stuxnet aufwies.

Die Washington Post berichtete, dass Flame bereits im Jahre 2007 entwickelt wurde und Teil der Cyberaktivitäten gegen den Iran war. Der Programmteil, der die Infektion durch USB-Sticks ermöglichte, wurde zuerst in Flame und dann in Stuxnet verwendet.

Im weiteren Verlauf des Jahres 2012 wurde über weitere technisch mit Flame verwandte Schadsoftware berichtet: der Trojaner Gauss sammelte Informationen über finanzielle Transaktionen, z.B. von libanesischen Banken und eine kleine Variante von Flame namens Mini-Flame.

5.3.1.2 Die Tools der Equation Group

Anfang 2015 berichtete die Sicherheitsfirma Kaspersky Labs über eine neue Malware-Familie, die sich Equation group nennt. Die Malware kann bis 2001 zurückverfolgt werden, eventuell sogar bis 1996. Aufgrund technischer Überlappungen könnte es sein, dass Stuxnet Teil einer größeren Malware-Familie ist.

Der Kaspersky-Virenschutz schlug im September 2014 bei einem massiv Malware-verseuchten Privatcomputer an, wobei sich der Computerbesitzer als NSA-Kontraktor entpuppte. Kaspersky hatte am 11 Sep 2014 die Equation Group-Malware gefunden, aber nur, weil der Besitzer des Computers auch andere Malware auf dem Computer hatte. Ein 7zip-Archiv, das von Kaspersky Antivirus geprüft wurde enthielt Equation Group-Tools, die der Mitarbeiter vorschriftswidrig mit nach Hause genommen hatte. Die Entdeckung war also nur ein Beifang.

Der Computerbesitzer hatte 121 weitere Malwareprogramme auf dem Rechner, u.a. die Backdoor Mokes/SmokeBot/Smoke loader, die seit 2011 in russischen Untergrundforen bekannt war, deren Command and Control-Server jedoch 2014 von einer chinesischen Gruppe namens Zhou Lou registriert waren, so dass auch weitere Akteure im Rechner der Zielperson gewesen sein könnten.

Die Israelis waren jedoch bereits im Rechnersystem von Kaspersky mit der Spionagesoftware Duqu 2.0 und konnten die Aktivitäten beobachten.

Zunächst wurden zwei Arten von Schadprogrammen auf der gemeinsamen EquationGroup-Plattform entwickelt, das eine ist das um 2001-2004 genutzte EquationLaser-Programm, das später von den weiter entwickelten Programmen EquationDrug und Grayfish abgelöst wurde (vermutlich zwischen 2008 und 2013), das andere war Fanny aus dem Jahr 2008, welches zwei unbekannte Lücken (zero-day exploits) nutzte, die später auch bei Stuxnet genutzt wurden. Computer, die mit Fanny infiziert wurden, wurden zum Teil auch mit den Nachfolgern DoubleFantasy und TripleFantasy infiziert. Beide Arten von Schadprogrammen wurden typischerweise gemeinsam benutzt, wobei nach der Ausnutzung einer Internet-Schwachstelle DoubleFantasy geladen wurde, um zu prüfen, ob der Computer ein interessantes Ziel ist; und falls dies der Fall war, wurden EquationDrug oder Grayfish nachgeladen.

Grayfish infiziert den boot record des Betriebssystems und übernimmt die totale Kontrolle, d.h. betreibt den gesamten Computer. Es sammelt Daten und legt sie verschlüsselt als encrypted Virtual File System in der Registry des Computers ab, wo es für Antivirus-Produkte unsichtbar ist. Fanny ist ein Wurm, der nicht mit dem Internet verbundene Computer über USB-Sticks befällt und dann bei der nächsten Gelegenheit alle Informationen versendet, wenn der Stick in einen mit dem Internet verbundenen Computer gesteckt wird.

Die EquationGroup-Malware wird durch interdiction verbreitet, bei der versandte CD-ROMs und andere physische Medien während des Transportes entnommen und durch infizierte ersetzt werden. EquationDrug und Grayfish können auch noch die Firmware infizieren, d.h. die in die Hardware eingebetteten essentiellen Programme eines Computers. Dadurch übersteht die Schadsoftware auch eine Neuinstallation des Betriebssystems und erlaubt eine tief verborgene Datenspeicherung. Diese anspruchsvollen Angriffsmethoden wurden jedoch nur gegen bedeutende Ziele, insgesamt einige hundert Computer eingesetzt.

Wichtige Verbindungen zwischen der EquationGroup Malware-Familie und der Stuxnet-Familie sind die folgenden: Grayfish nutzt in einem Infektionsschritt eine Hash-Code-Verschlüsselung, die Ähnlichkeiten zum Gauss-Programm aufweist. Fanny, Stuxnet, Flame und Gauss nutzen einen gemeinsamen LNK-exploit, während Fanny, Stuxnet, DoubleFantasy und Flame eine bestimmte Methode zur Eskalation von Nutzerprivilegien verwenden. Zudem nutzen DoubleFantasy, Gauss und Flame noch eine spezifische Methode der USB-Infektion.

Mitte 2015 berichtete Kaspersky Labs über einen sie auch selbst betreffenden Befall mit DuQu 2.0, einem Schadprogramm mit Ähnlichkeiten zu DuQu. Auch andere wichtige Ziele wurden angegriffen, insbesondere Computer von Teilnehmern der P5+1-Treffen, d.h. der Gespräche über das iranische Atomprogramm. Die Schadsoftware nutzte eine Schwachstelle zum ‚lateral movement‘, also der Hochstufung eines nicht-privilegierten Nutzers zu Administratorenrechten. Die Programmierer setzten ‚false flags‘, d.h. nutzten Codeelemente, die auf andere Hackergruppen verweisen sollten. Auch Zeitstempel wurden manipuliert.

DuQu 2.0 wird inzwischen Israel und der Unit 8200 zugerechnet. Dieses gegenüber DuQu weiter entwickelte Programm richtete sich auch gegen US-Ziele. Aufgrund der mit DuQu 2.0 gesammelten Hinweise beobachtete der israelische Geheimdienst, dass russische Geheimdienstler Kaspersky-Zugänge wohl im piggybacking-Verfahren dazu nutzten, US-Ziele auszuspähen, weshalb eine diesbezügliche Warnung an die NSA erging. Dieser Vorgang wurde dann 2017 vom Wall Street Journal publiziert zu dem Zeitpunkt, wo Kaspersky seine kostenlose Antivirusversion Kaspersky Free auf den Markt brachte, was einen erheblichen Nutzungszuwachs erwarten ließ. Das Department of Homeland Security DHS verbot den internen Einsatz von Kaspersky-Software.

Dies wurde auch mit der Entdeckung der Equation Group 2014/2015 in Verbindung gebracht; Kaspersky bestritt dies jedoch energisch und verwies darauf, dass die Aufdeckung nur dadurch erfolgte, dass der Kaspersky-Virenschutz im September 2014 bei einem massiv Malware-verseuchten Privatcomputer anschlug, also der Virenschutz lediglich seine Arbeit tat und der Computerbesitzer sich als NSA-Kontraktor entpuppte.

Regin ist ein mehrstufiges, modular aufgebautes Programm, d.h. es kann maßgeschneiderte Module auf den infizierten Computer nachladen und wurde Ende 2014 entdeckt, könnte aber schon 2008 oder früher kreiert worden sein. Während bisher keine Evidenz für eine Verwandtschaft mit Stuxnet berichtet wurde, fand die Sicherheitsfirma Symantec ein ähnlich hohes Entwicklungsniveau und einem modularen Ansatz, wie er auch schon bei Flame und Weevil (Careto/The Mask) gefunden wurde, während der Aufbau mit dem schrittweisen Laden ähnlich in der Duqu/Stuxnet-Familie gesehen wurde. Ähnlich wie bei der Equation Group wurden encrypted virtual file system containers und eine RC5-Verschlüsselung benutzt. Regin hat viele Eigenschaften wie die Überwachung des Datenflusses, die Entnahme von Informationen und das Sammeln von Daten. Wie bei den anderen beschriebenen Schadprogrammen wurden wieder nur wenige ausgewählte Ziele attackiert.

5.3.1.3 Der Shadow Brokers-Vorfall

Im August 2016 gab eine bis dahin unbekannte Gruppe namens Shadow Brokers an, Cyberwaffen der Equation Group in ihrem Besitz zu haben. Zum Beweis veröffentlichten sie eine frei zugängliche Datei und boten eine weitere Datei zur Versteigerung an mit einem Schätzpreis von 1 Million Bitcoins (500 Millionen Euro zu der Zeit). Die Auktion wurde jedoch ganz schnell abgeschaltet, das letzte Gebot lag bei 0,12 Bitcoins (60 Euro). Die Medien spekulierten, dass dies eine symbolische Warnung Russlands gewesen sei wegen der Verdächtigungen im sogenannten DNC hack (siehe nächstes Kapitel) in den Medien, d.h. sie wollten zeigen, dass auch sie in der Lage sind, Spionageaktivitäten der anderen zu verfolgen und ggf. bei Bedarf zu zeigen.

Die Analyse der öffentlichen Datei zeigte Software von 2013; die Experten vermuteten, dass das Material von einem von der Equation Group genutzten Command and Control-Server kopiert wurde, also kein ‘NSA hack’ oder ähnliches stattgefunden hat.

In einem späteren Statement auf Pastebin und Tumblr – das laut eigener Angabe von den Hackern selbst stammte- erklärten diese, dass das Material von einem Vertragsmitarbeiter der Firma RedSeal nach einer Sicherheitsübung kopiert worden war. RedSeal ist eine Firma, die zum Portfolio von In-Q-Tel gehört. In-Q-Tel wurde 1999 von der CIA als Venture Capital-Firma für strategische Investments in Startups etc. gegründet. Das Statement ist vielleicht korrekt, aber es ist ungewöhnlich, dass Hacker ihre Eindringstrategie einfach veröffentlichen, so ist es theoretisch denkbar, dass diese Mitteilung auch zur Verschleierung anderer Sicherheitslücken gedient hat oder ein Versuch war, die CIA in die Affäre hineinzuziehen.

Das Material schien jedenfalls echt zu sein und einige Dateinamen waren identisch zu denen, die Edward Snowden als NSA-Tools bezeichnet hatte, wie z.B. Epicbanana, Buzzdirection, Egregiousblunder, Bananaglee, Jetplow und Extrabacon. Die IT-Firmen Cisco und Fortinet bestätigten die Existenz von Sicherheitslücken; eine der Cisco-Lücken war zum Zeitpunkt der Veröffentlichungen noch nicht geschlossen, während die Fortinetlücken nur ältere Versionen betrafen.

Am 31. Oktober 2016 veröffentlichten die Shadow Brokers eine Liste von Servern mit 352 IP-Adressen, die von der Equation Group genutzt wurden, darunter 32 edu-Domains aus verschiedenen Ländern und dazu sieben weitere Tools wie Orangutan (die z. B. in Deutschland gefunden wurde) und Patchicillin.

Am 08.04.2017 wurde das lange und komplexe Passwort zu den verschlüsselten Dateien von 2016 veröffentlicht, was die vorher geleakten Dateien zugänglich machte.

Am 14.04.2017 wurden weitere Instrumente veröffentlicht, darunter DoublePulsar, EternalBlue und EternalRomance, die dann vermutlich von anderen Akteuren zur Vorbereitung von drei großen Cyber-Attacken namens WannaCry/WanaDecryptor 2.0, Adylkuzz und Petya/Not-Petya/Petya2017 verwendet wurden (vgl. später zur Lazarus-Gruppe im selben Abschnitt).

Im Mai 2017 sagten die Shadow Brokers, dass sie über Daten zur Überwachung von SWIFT-Servern durch die NSA und zu nuklearen Programmen verfügen würden. Im September 2017 gaben die Shadow Brokers ein älteres NSA-Manual für Angriffe auf Windows, Unitedrake, frei.

Um mögliche Verbindungen zu den Shadow Brokers zu klären, wurden diverse NSA-Mitarbeiter einem Lügendetektortest (Polygraphen) unterzogen, einige wurden suspendiert, einige mussten ihren Pass abgeben, wobei jedoch die Verbindungen zu den Shadow Brokers nicht geklärt werden konnten.

Ein besonderer Fokus lag auf jenen Mitarbeitern, die auch schon für die CIA gearbeitet hatten, um zu prüfen, ob eine Verbindung zwischen den Vault7-Releases auf Wikileaks und den Shadow Brokers bestehen könnte.

Harold T. Martin III Leak

Untersuchungen u.a. durch das FBI nach den Shadow Brokers-Leaks führten im August 2016 zur Entdeckung des nicht autorisierten Kopierens von Daten durch Harold T. Martin.

Die gefundenen Dateien würden 500 Millionen gedruckten Seiten an Material entsprechen. Er lagerte sie in seinem Haus in Maryland auch an unsicheren Orten, wie der Garage und auf dem Rücksitz seines Autos, das trotzdem offen auf der Straße stand. Die Speicherung bestand aus Festplatten, Computern, USB-Sticks und Ausdrucken.

Er arbeitete für sieben private Unternehmen bei verschiedenen Agenturen, darunter die CIA, Cybercom und ODNI und war zuletzt bei Booz Allen Hamilton beschäftigt, wo er von 2012-2015 als Auftragnehmer in der Tailored Access Operations Group TAO der NSA arbeitete. Dann war Mr. Martin in ein Cyber-Security-Doktorandenprogramm an der University of Maryland eingeschrieben, für das er weitere Forschung betrieb.

Es ist nicht klar, wie die Shadow Brokers die Hackerwerkzeuge erhielten, die – wie von der Washington Post berichtet – identisch sind mit denen, die von Harold T Martin entwendet wurden, nach Aussagen ehemaliger Beamter. Auch scheint es praktisch die gesamte Bibliothek der NSA zu sein (‚virtually the entire library‘). Er hat über Jahre eine riesige Menge an Daten aus verschiedenen Agenturen gestohlen, d.h. auch außerhalb der NSA.

Ursprünglich galt die Arbeit der NSA-Tailored Access Group TAO als Exceptionally Controlled Information, die nur in Safes gelagert werden durfte. Die Regeln wurden später gelockert, als die Mengen an Informationsmaterial immer mehr anwuchsen.

Zu Harold Martin wurde berichtet, Zugang zu vertraulichem Material seit 1996 seit seiner Zeit an der US-Marine zu haben; und am Gericht plädierte er zunächst auf nicht schuldig, die Untersuchung und der Prozess waren da noch im Gange.

Harold T. Martin wollte sich im Januar 2018 für den ersten von 20 Anklagepunkten schuldig bekennen, 19 weitere Punkte werden noch verhandelt. Eine Verbindung zu den Shadow Brokers konnte bisher nicht gezeigt werden. Er hatte Dateien von der NSA, US Cybercom, der CIA and des NRO gesammelt.

5.3.2 Die Longhorn Group/Lamberts/Der Vault 7-Vorfall

Im März 2017 begann die Plattform Wikileaks, Informationen über die Cyber-Fähigkeiten der Central Intelligence Agency CIA unter dem Namen Vault 7 zu veröffentlichen Das Leck umfasste 7818 Webseiten und 943 Anhänge aus dem CIA Cyber Center of Intelligence.

Digitale Spuren führten Ermittler zu einem Team von Entwicklern, die früher mit der CIA Engineering Development Group zusammenarbeiteten. Allerdings haben diese Vertragspartner die Projekte verloren und waren deshalb unzufrieden, was der Grund für das Leck gewesen sein könnte.

Von der Organisationsseite aus hatte das bereits bekannte CIA Cyber Center of Intelligence im Jahr 2016 eine geschätzte Mitarbeiterzahl von 5.000 Personen und 1.000 Programmen.

Es gibt eine Vielzahl von spezialisierten Gruppen (branches), wie zum Beispiel die Embedded Development branch für die Einbettung von Implantaten in VoIP-Telefone, Smart-TVs etc., die Network-Devices branch für Router und die Mobile Development branch für Mobiltelefone. Das Cyber Center of Intelligence Europe (CCI Europe) ist verantwortlich für Europa, die MENA-Region und Afrika. Allerdings scheint es, dass die Bemühungen auf Einzelpersonen statt auf Massenspionage gerichtet waren.

Die von Vault7 offenbarten Cyber-Tools wie Malware-Archive, Verschleierungs (obfuscation) software, Spyware, interdiction etc. spiegeln den Stand der Technik der Cyber-Intelligenz wider.

Die wichtigsten Ergebnisse waren bisher:

- Umgehung der Verschlüsselung von Messenger Services und Smartphones. Car Hacking wurde nur ausprobiert, Erfolgsberichte waren nicht verfügbar.

- Weeping Angel-Spyware kann Smart-TVs (Samsung Modell F-8000) infizieren, wenn Agenten physischen Zugang zu ihnen haben, was es ermöglicht, TV-Zuschauer zu beobachten, da der Fernseher nur in einem gefälschten Off-Modus ist.

- Die Sammlung ausländischer Malware hat den Namen Umbrage

- Im April 2017 wurde die Verschleierungssoftware Marble geleakt, die auch für die Entschleierung (de-obfuscation) verwendet werden kann, d.h. die zuvor getroffenen Schritte wiederherzustellen. Marble ist in der Lage, Code-Fragmente zu verstecken, liefert auch Textbeispiele in Fremdsprachen, die Analysten verwirren können. Marble Version 1.0 wurde im Jahr 2015 veröffentlicht.

- Im Mai 2017 wurde die Spyware Athena (zusammen mit der Betriebsanleitung Hera) bekannt gegeben, die alle Windows-Versionen mit oder ohne Internet-Zugang infizieren kann und seit August 2015 aktiv war.

- Im Juni wurde berichtet, dass eine fortschrittliche CIA-Firmware seit dem Jahr 2007 Wi-Fi-Router infiziert hat. Ein Exploit-Code namens Tomato kann Passwörter auslesen, wenn der Plug-and-Play-Modus aktiviert ist. Die Malware CherryBlossom steuert die Router, bei Routern von 10 Herstellern sind bekannt, dass sie infiziert sind. Brutal Kangooro ist eine fortschrittliche USB-Stick-Malware, die über das Internet versendet werden kann, dannach infiziert sie den ersten USB-Stick. Einmal installiert, baut es verdeckte Netzwerke innerhalb eines geschlossenen Netzwerks auf.

- Highrise ist Teil einer größeren technischen Plattform und ist ein SMS-Proxy, der SMS-Nachrichten des Ziels zu einem Abhörpunkt umleiten kann.

- Im Vault 8 genannten Wikileaks-Release von Ende 2017 wurde berichtet, dass die CIA den Nachrichtenverkehr mit ihren Command und Control-Servern durch gefälschte Kaspersky-Sicherheitszertifikate als unverdächtig erscheinen ließ. Das Ganze ist auch als Project Hive (Bienenkorb)

Darüber hinaus entdeckte Symantec, dass die seit 2011 bekannte Longhorn Group/The Lamberts, eine APT, mit den Dateien von Vault7 verknüpft ist. Longhorn Group/The Lamberts ist eine seit 2011 bekannte APT mit Angriffen in 16 Ländern auf Ziele von strategischem Interesse. Die Malware Fluxwire hat starke Ähnlichkeiten zu Daten von Symantec für den Trojaner Corentry, für die Malware Archangel mit Trojan.Plexor. Longhorn Group/The Lamberts benutzt zwei weitere Backdoors namens LH1 und LH2. Die Longhorn-Gruppe hat auch ein Programm geschrieben, das definiert, an welchem Tag der Woche die Malware Kommunikation mit dem Kontroll-Server hat.

Im Oktober 2014 wurde ein Zero-day-Exploit (Hintertür) von FireEye entdeckt und von Kaspersky Black Lambert genannt. Weitere Varianten wurden entdeckt, die seit 2016 White, Blue, Green, Pink und Gray Lambert heißen. Die Lamberts-Malwarevarianten teilen sich Codes, Stile, Datenformate, Kommando-und Steuerungsserver und Ziele und verwenden Namen aus Filmen (Flash Gordon), Computerspielen, TV-Serien (Star Trek) in ihren Codes, was eine interessante Parallele zur Sauron und Slingshot APT ist. Die Angriffe wurden nur auf einer kleinen Anzahl von Computern ausgeführt und auf die Opfer zugeschnitten.

5.3.3 Sauron/Strider und Slingshot

Die neue APT Project Sauron (auch bekannt als Strider) wurde im Jahr 2016 entdeckt, aber die Malware-Eigenschaften zeigen an, dass die Programmierer von anderen anspruchsvollen Malwareprogrammen gelernt haben, insbesondere von Duqu, Flame (Verwendung der Programmiersprache Lua), Equation und Regin, aber schon zu einer Zeit, wo diese Malware-Typen noch nicht entdeckt waren, was auf eine Beziehung zwischen den APTs hindeuten kann.

Kaspersky berichtete über die neue Slingshot APT, die die gleiche Komplexität wie Sauron oder Regin hatte, die seit mindestens 2012 aktiv ist und dabei eine Schwachstelle von Mikrotik-Routern (lettischer Netzwerk-Hardware-Anbieter) nutzte, um Opfer vor allem im Nahen Osten und in Afrika zu infizieren. Im Code gab es Verweise auf das Buch „Herr der Ringe“ (Gollum, Smeagol). Slingshot ist auch der Name eines Loaders, der versucht, modulare Malware zu platzieren, insbesondere die Gollum-App und ihr unterstützendes Cahndr (Ndriver)-Modul, das z.B. Debugging-Aktivitäten des angegriffenen Computers blockiert, um eine Datenexfiltration zu ermöglichen.

Es ist zu beachten, dass die Sauron und Slingshot APTs die Verwendung von Popkultur-Begriffen in ihren Codes mit The Lamberts teilen. Andererseits bezog sich auch die offenbar russische APT Sandworm/Quedagh auf den Science-Fiction Roman Dune.

Klaus Saalbach; 2020

https://nbn-resolving.org/urn:nbn:de:gbv:700-202009303598

https://creativecommons.org/licenses/by/3.0/de/

Zur einfacheren Lesbarkeit wurden die Quellenverweise entfernt.