7.3 KI-Strategien

7.3.1 Einführung

Die USA und China konkurrieren um die Technologieführerschaft in der KI, gefolgt von Europa als drittgrößtem Akteur.

Wie bei anderen fortschrittlichen Technologien wird die Forschung von drei Gruppen durchgeführt, d.h. staatlichen Einrichtungen, privaten Unternehmen und akademischer Forschung. In komplexen Projekten kooperieren diese Gruppen miteinander und der Staat versucht, die KI-Projekte von höchstem strategischem Wert zu koordinieren und zu finanzieren. In den Sicherheitssektoren meint dies die Anwendungen mit dem größten Einfluss auf die militärischen und nachrichtendienstlichen Fähigkeiten.

Die zentrale strategische Herausforderung besteht darin, diese strategischen KI-Anwendungen zu identifizieren und die Koordination für die schnelle Entwicklung und Bereitstellung sicherzustellen.

7.3.2 Die KI-Strategie der Vereinigten Staaten

Die Exekutiv-Verordnung Presidential Executive Order on Maintaining American Leadership in AI vom 11.02.2019 betonte die Bedeutung einer fortgesetzten amerikanischen Führung in der KI für ihre wirtschaftliche und nationale Sicherheit und für die Gestaltung der globalen Entwicklung der KI in einer Weise, die den Werten, Prinzipien und Prioritäten der USA entspricht. Gleichzeitig veröffentlichte das US-Verteidigungsministerium eine nicht klassifizierte Zusammenfassung seiner KI-Strategie mit einem klaren Fokus auf das Joint Artificial Intelligence Center (JAIC) für die Strategieumsetzung.

Die primäre strategische Ausrichtung für die Zukunft liegt in der Zusammenarbeit mit den Nachrichtendiensten der Five Eyes-Gruppe (US, UK, CDN, AUS, NZ) und dann sekundär auch mit der NATO.

Das White House Office of Science and Technology Policy’s National Science and Technology Council publizierte im Juni 2019 den National AI R&D Strategic Plan, der die zentralen Kriterien für Forschungs- und Entwicklungsausgaben der Regierung im Bereich der KI definierte.

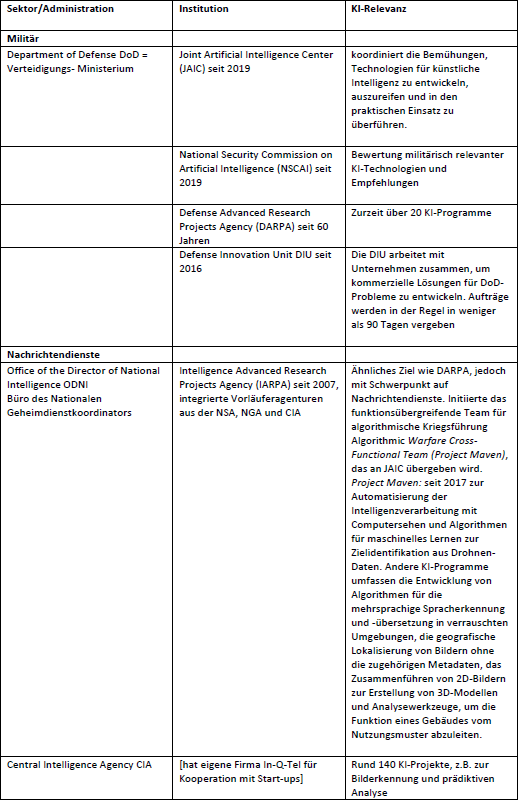

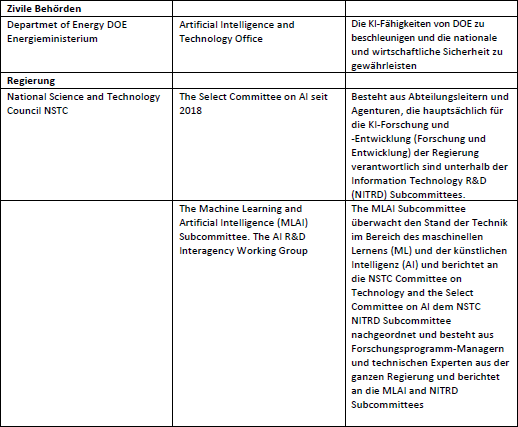

Die Vereinigten Staaten haben den institutionellen Rahmen für KI-Forschung und – Finanzierung systematisch erweitert.

7.3.3 Die KI-Strategie Chinas

Gemäß dem KI-Entwicklungsplan von 2017 New Generation AI Development Plan, strebt China an, weltweit führend in der KI zu werden und bis 2030 einen inländischen KI-Markt im Wert von 150 Mrd. USD zu entwickeln. Die chinesische Regierung betrachtet KI als eine Gelegenheit, die Vereinigten Staaten zu „überspringen“, indem sie sich auf KI konzentriert, um Entscheidungen auf dem Schlachtfeld zu beschleunigen sowie die Cyber-Fähigkeiten, Marschflugkörper und autonome Fahrzeuge in allen militärischen Bereichen zu verbessern.

2017 demonstrierte eine zivile chinesische Universität auf einer Flugshow einen KI-fähigen Schwarm von 1.000 unbewohnten Luftfahrzeugen. Um den Transfer von KI-Technologie von kommerziellen Unternehmen und Forschungseinrichtungen zum Militär als zivil-militärische Integration (CMI) zu beschleunigen, hat die chinesische Regierung 2017 eine militärisch-zivile Military-Civil Fusion Development Commission eingerichtet.

Das Konzept, wie es im Verteidigungsweißbuch (Defense White Paper DWP) von 2019 dargelegt wurde, führt die Entwicklung der Kriegsführung von der Mechanisierung zur Informationstechnologie und jetzt mit der KI zur „Intelligentisierung“. Für die chinesische Armee PLA ist die KI daher für die „intelligente Kriegsführung“ von wesentlicher Bedeutung. Der praktische strategische Ansatz besteht darin, Anweisungen und Ressourcen zentral bereitzustellen, diese jedoch lokal umzusetzen, damit der Wettbewerb zwischen chinesischen Städten und Regionen um KI-Forschung aktiviert wird. Um die akademischen Fähigkeiten zu stärken, wurden Hunderte neuer KI-Professuren eingerichtet.

Der Forschungsschwerpunkt der militärischen KI liegt auf Command and Control-Systemen sowie auf einem breiten Spektrum unbemannter Fahrzeuge.

China investiert weiter in US-Unternehmen, die an militärisch relevanten KI-Anwendungen arbeiten, und erhält so möglicherweise einen rechtmäßigen Zugang zu Technologie und geistigem Eigentum. Die USA sind jedoch weiterhin besorgt, dass auch Industrie- und Cyberspionage betrieben werden könnte.

Das derzeit größte KI-Projekt ist das zivile China Social Score System, bei dem Gesundheitsdaten, Finanzdaten (einschließlich Konsumgewohnheiten), digitale Daten, mobile Daten und Überwachungskamerabilder kombiniert werden, um Verhaltens-, Bewegungs- und Inhaltsprofile zu erstellen. Basierend auf dem Output werden niedrigere Zinssätze, einfachere Reisen und andere Vorteile (Beförderungen, Stellenangebote, bessere Positionen auf Dating-Plattformen, wodurch die Chance auf Reproduktion verbessert wird) für Personen mit guter Punktzahl gewährt, mit entsprechenden Nachteilen für Personen mit niedriger Punktzahl. Die Idee ist das automatisierte Management einer großen Gesellschaft.

7.3.4 Die Verflechtung der USA und Chinas

Beide Staaten sind in Bezug auf personelle und technische Ressourcen miteinander verbunden. Eine im Stil des Kalten Krieges denkbare Aufteilung in zwei getrennte Cyber- und KI-Welten könnte sowohl für beide Staaten als auch für den Fortschritt der KI erhebliche Probleme verursachen.

Derzeit arbeiten viele chinesische Top-Forscher, die auf KI-Konferenzen herausragende Publikationen geliefert haben, in den USA anstelle von China, selbst wenn sie ihren ersten akademischen Abschluss in China gemacht haben. China versucht, KI-Forscher mit sehr guten Stellenangeboten zu gewinnen, da viele chinesische Forscher auch nach der Promotion länger in den USA bleiben, anstatt nach China zurückzukehren.

Das zentrale KI-Projekt des US-Verteidigungsministeriums Project Maven wurde mit Hilfe eines Dutzends von Google Ingenieuren entwickelt, viele von ihnen chinesische Staatsbürger. Die Projektaufsicht oblag dem Stanford-Professor Dr. Fei-Fei Li. Das Pentagon sagte, dass sie nur mit nicht klassifizierten Daten arbeiteten und dafür am besten qualifiziert waren.

Sowohl die USA als auch China sind wichtige Cyber-Mächte: China ist der wichtigste Produzent von physischer Elektronik in Computern und Smartphones, selbst US-Firmen lagern ihre Produktion oft nach China aus.

China hat den Eindruck, dass die USA den Cyberspace dominieren, während sich die USA durch Chinas Aktionen im Cyberspace bedroht fühlen, siehe den Streit um 5G und Huawei im Jahr 2019. Das NSCAI ist aber der Ansicht, dass die USA immer noch keine glaubwürdige Alternative zum chinesischen Anbieter Huawei für 5G haben. Dies ist ein großes Sicherheitsproblem, da 5G-Netzwerke eine Art „Bindegewebe“ zwischen den KI- Anwendungen darstellen.

7.3.5 Die Balance zwischen Cyber- und physischen Fähigkeiten

Computer und KI können menschliche Aktivitäten unterstützen und ersetzen und dadurch die nachrichtendienstlichen und militärischen Fähigkeiten eines Landes erhöhen. Diese Methode ermöglicht es High-Tech-Nationen mit großen Volkswirtschaften, ihre Macht zu konsolidieren und zu erweitern.

2017 hat jedoch das Pentagon, genauer gesagt, das Strategic Studies Institute (SSI) des U.S. Army War College, eine Studie aufgelegt, die von dem sog. Post Primacy-Szenario ausgeht, in dem die USA zwar immer noch die größte Wirtschafts- und Militärmacht sind, sie jedoch aufgrund der stärker werdenden Konkurrenten wie China nicht mehr imstande sind, die globale Weltordnung maßgeblich zu gestalten, so dass Geostrategie nun neu in einer instabilen, multipolaren und nicht mehr unbedingt von westlichen Werten dominierten Welt gedacht werden muss.

Eine Analyse australischer Militärfachleute zu den Fähigkeiten der USA hat gezeigt, dass die Fähigkeit der USA zur Durchsetzung der liberalen Ordnung zurückgegangen ist, da die USA und ihre Verbündeten 1995 noch 80% der weltweiten Verteidigungsausgaben abdeckten, aber mittlerweile nur noch 52%. Die militärische Ausrüstung ist überlastet und überaltert und mit zunehmenden Unfällen behaftet, was auf nahezu andauernde Kämpfe im Nahen und Mittleren Osten sowie auf instabile Finanzplanungen aufgrund von Schuldenkrise und Parlamentsstreitigkeiten sowie auf Trainingskürzungen zurückzuführen sind. Es gibt ein wachsendes Missverhältnis zwischen Strategie und Ressourcen.

Die Schlussfolgerung ist, dass dies (eigene Übersetzung, danach Originaltext): „…harte strategische Entscheidungen erfordert, die die Vereinigten Staaten möglicherweise nicht treffen wollen oder können. In einer Zeit knapper Budgets und

multiplizierender geopolitischer Brennpunkte bedeutet die Priorisierung des Großmachtwettbewerbs mit China, dass die amerikanischen Streitkräfte anderweitige globale Aufgaben reduzieren müssen. Eine wachsende Anzahl von Verteidigungsplanern versteht die Notwendigkeit eines Kompromisses. Aber die politischen Führer und ein Großteil des außenpolitischen Establishments sind nach wie vor einem Supermacht-Danken verhaftet, das Amerikas Rolle in der Welt in der Verteidigung einer expansiven liberalen Ordnung sieht.“

[Original]“…requires hard strategic choices which the United States may be unwilling or unable to make. In an era of constrained budgets and multiplying geopolitical flashpoints, prioritizing great power competition with China means America’s armed forces must scale back other global responsibilities. A growing number of defense planners understand this trade-off. But political leaders and much of the foreign policy establishment remain wedded to a superpower mindset that regards America’s role in the world as defending an expansive liberal order.”

‘Kompromiss‘ bedeutet hier, die Belastung beim Umgang mit mehreren sekundären Prioritäten zu verringern, um das primäre Ziel zu erreichen. Zusammenfassend lässt sich sagen, dass der Fokus auf Cyber- und KI-Aktivitäten die Macht eines Staates nur erweitern wird, wenn auch die physischen Fähigkeiten erhalten und aufeinander abgestimmt werden. Andernfalls ist die Handlungsfreiheit trotz verbesserter Kenntnisse und Technologien gefährdet. Eine aktuelle Diskussion zur Digitalisierung der Spionage kam zu dem Schluss, dass digitale Spionage letztlich die bisherige Arbeit nur ergänzen, aber keinesfalls den Agenten vor Ort ersetzen kann.

7.3.6 Die KI-Strategie der Europäischen Union

Die Europäische Kommission hat kürzlich ein Weißbuch über künstliche Intelligenz (White Paper on Artificial Intelligence) veröffentlicht und unterstützt einen regulatorischen und investitionsorientierten Ansatz mit dem Ziel, die KI zu fördern und die damit verbundenen Risiken vor dem Hintergrund des „harten globalen Wettbewerbs“ (original: “a background of fierce global competition”) anzugehen. Ziel ist es, ein weltweit führender Anbieter von Innovationen in der Datenwirtschaft und ihren Anwendungen zu werden, jedoch mit einem regulatorischen Ökosystem des Vertrauens (ecosystem of trust) in diese sich schnell entwickelnden Technologien. Um dies zu erreichen, richtete die Kommission eine hochrangige Expertengruppe (High-Level Expert Group) ein, die im April 2019 Leitlinien für vertrauenswürdige KI mit sieben Hauptanforderungen veröffentlichte: menschliche Handlungsfähigkeit und Aufsicht, technische Robustheit und Sicherheit, Datenschutz und Datenverwaltung, Transparenz, Vielfalt, Nichtdiskriminierung und Fairness, gesellschaftliches und ökologisches Wohlbefinden sowie Rechenschaftspflicht. Ferner wurde ein Bericht über die Auswirkungen der künstlichen Intelligenz, des Internet der Dinge und der Robotik auf Sicherheit und Haftung (Report on the Safety and Liability Implications of Artificial Intelligence, the Internet of Things and Robotics) erstellt. Die EU hat jedoch bisher keine klare Strategie für die militärische Dimension der KI.

Die Europäische Union verbessert laufend die Finanzierung, betont jedoch die Notwendigkeit, die Anstrengungen zu verstärken, da 2016 in Europa rund 3,2 Mrd. EUR in KI investiert wurden, verglichen mit rund 12,1 Mrd. EUR in Nordamerika und 6,5 Mrd. EUR in Asien.

7.4 Militärische Aspekte

7.4.1 Eine einführende Fallstudie: Das Eurosur-Projekt

Dieses Projekt war nicht für militärische Zwecke gedacht, zeigt jedoch sehr deutlich die Vision vollständig integrierter autonomer Kontrollsysteme.

In der Europäischen Union sind verschiedene Forschungsprojekte im Gange, bei denen die Steuerung von Drohnen im Alltagsbetrieb nicht mehr von Menschen, sondern von Computern übernommen werden soll. Relevante Projekte sind das zur inneren Sicherheit zählende INDECT-Projekt seit 2009 und verschiedene weitere als Teil der Sicherung der europäischen Außengrenzen als European Border Surveillance System (EUROSUR) von 2008 bis 2012.

Zu den Eurosur-Projekten gehörten hier:

- OPARUS (Open Architecture for UAV-based Surveillance Systems) zur Grenzüberwachung aus der Luft, bei dem es auch um die Eingliederung der Drohnen in den zivilen Luftraum ging

- TALOS (Transportable autonomous patrol for land border surveillance) mit Patrouillenmaschinen

- WIMAAS (Wide Maritime area airborne surveillance) zur Nutzung von Drohnen zur Seeüberwachung

Die Idee, die Alltagsüberwachung von einem Computer steuern zu lassen, dem Unmanned Units Command Center UUCC, war ein Teil dieser Projekte, aber aus einer Cyberwar-Perspektive wäre das die entscheidende Schwachstelle, so dass höchste Anforderungen für die Cybersicherheit und -stabilität gestellt werden müssten.

Das beschriebene Grenzsicherungskonzept ist auch als virtual border (virtuelle Grenze) oder virtual wall (virtueller Wall) bekannt und verbindet physische Barrieren mit computergestützten Überwachungsmaßnahmen für lange, schwer zu kontrollierende Grenzen. Solche Ansätze werden auch für Saudi-Arabien (durch EADS) und in einigen Abschnitten der US-Grenze entwickelt.

Die geplante Öffnung des zivilen Luftraums für private Drohnen in den USA wird zu einem Drohnenboom führen, durch den die Cybersicherheit für Drohnen noch relevanter sein wird als bisher.

7.4.2 Praktische Anwendungen

7.4.2.1 Unmanned Aerial Vehicles (UAVs, Drohnen)

Drohnen, auch bekannt als unbemannte Luftfahrzeuge (Unmanned Aerial Vehicles UAVs), sind mittlerweile fortschrittliche Waffen mit wachsender Systemautonomie. Andererseits hat auch die Verteidigung gegen Drohnen erhebliche Fortschritte gemacht.

Die Drohnen dienen nicht mehr nur der Aufklärung, sondern können auch in Gefechten eingesetzt werden. Drohnen eignen sich generell für alle Arten von Operationen, die „dull, dirty, dangerous or difficult“ sind.

Drohnen ermöglichen die Beobachtung und/oder gezielte Tötung von Gegnern als Lethal Autonomous Weapons Systems (LAWS). Der technische Fortschritt ermöglicht immer umfangreichere Assistenzfunktionen, d.h. die menschliche Entscheidung immer weitgehender von Computern unterstützt und beeinflusst. In diesem Zusammenhang kam bereits die Frage einer Haftbarkeit von Maschinen auf. Jeder Schritt in Richtung vollautomatisierter Drohnen würde jedenfalls deutlich verstärkte Anstrengungen im Bereich der Cyber-Sicherheit erfordern, um zu verhindern, dass die Maschinen von gegnerischen Hackern übernommen werden.

Autonome Drohnen können ihre Entdeckung durch Halten von Funkstille vermeiden, so dass die Autonomie Teil eines Tarnkappendrohnenkonzepts ist wie bei der 2013 von China getesteten Lijan-Drohne.

Das Drone Databook von 2019 fasst die Verfügbarkeit und Forschung von Drohnen in 101 Ländern zusammen und verwendet die Klassifizierung des NATO Standardization Agreement 4670 von I bis III, die weitgehend auf ihrem maximalen Startgewicht basiert: Class I (weniger als 150 Kilogramm, typischerweise Micro, Mini, and Small Drones), Class II (150 bis 600 Kilogramm, typischerweise “taktische” UAVs), und Class III (über 600 Kilogramm as “medium-altitude long-endurance” (MALE) or “high-altitude long-endurance” (HALE) UAVs).

Am wichtigsten ist, dass derzeit mindestens 24 Länder neue unbemannte Militärflugzeuge entwickeln (10 Systeme der Klasse I, 12 Systeme der Klasse II und 36 Systeme der Klasse III). Mindestens sieben Länder erforschen Drohnen der nächsten Generation, darunter auch Stealth-Flugkörper (US, China, Russland und Frankreich), sehr hoch fliegende high-altitude pseudo-satellites (US, China, UK), Schwärme (US, China, UK), and teaming systems aus bemannten und unbemannten Systemen (Australien, Japan, UK, China und US).

Schwärme sind KI-basierte Drohnen, die autonom sind (nicht unter zentraler Kontrolle) und in der Lage sind, ihre lokale Umgebung und andere in der Nähe befindliche Schwarmteilnehmer zu erfassen, lokal mit anderen im Schwarm zu kommunizieren und bei der Ausführung einer bestimmten Aufgabe zusammenzuarbeiten.

Chinas Drohnenentwicklung konzentriert sich auf eine breite Palette von Klasse III-Drohnen. Drei aktuelle US-Projekte für KI-Drohnen sind Valkyrie, Skyborg und Gremlins.

- XQ-58A Valkyrie ist ein Class III UAV mit Jetantrieb des Air Force Low-Cost Attritable Strike Demonstrator (LCASD) bzw Loyal Wingman -Projekts, das bemannte Flugzeuge in den Kampf begleiten und z.B. feindliche Luftverteidigungen angreifen kann. Der erste Flug fand 2019 statt.

- Skyborg ist ein Air Force-Konzept für eine autonome preiswerte Kampfdrohne, die als Mittel zum Testen verschiedener Technologien für künstliche Intelligenz dienen kann, die komplexe, autonome Operationen ermöglichen würden. Ein zukünftige Skyborg Drohne könnte mit Valkyrie kooperieren, Testluftkämpfe gegen bemannte Jets sind für 2021 geplant.

- Gremlins ist ein DARPA-Programm zur Entwicklung preiswerter wiederverwendbarer Drohnenschwärme die z.B. für Aufklärungsmissionen oder elektronische Kampfführung verwendet werden könnten.

Im August 2019 wählte die DAPRA acht Vertragspartner für Wettbewerbe aus. Im August 2020 gewann das Heron-System in zwei Tagen gegen die sieben anderen Teams, und im AlphaDogfight-Wettbewerb gewann das Heron-System gegen einen menschlichen Jet-Piloten fünf zu null (es wurden Virtual-Reality-Helme verwendet). Das System basiert auf deep reinforcement learning, d.h. endlosen Trainingszyklen mit 4 Milliarden Simulationen, was 12 Jahren Flugerfahrung entspricht.

Das Funktionieren autonomer Maschinen ist von der zugrunde liegenden Programmierung abhängig, was jedoch zu ethischen und praktischen Dilemmata führen kann. Falls das programmierte Verhalten bekannt ist, könnten Drohnen (wie Autos) durch Vortäuschung von bestimmten Situationen oder Objekten absichtlich irregeführt, abgefangen oder zerstört werden.

Die wichtigsten Möglichkeiten, Drohnen anzugreifen, sind:

- Drone hacking: Mit der Battle Management Language werden Befehle auf vordefinierten Frequenzen gesendet. Die begrenzten Kosten und Anstrengungen, die für solche Angriffe erforderlich sind, sind ein wichtiges Sicherheitsrisiko für Militärs.

- GPS-Spoofing von Drohnen: Das Senden falscher Koordinaten an die Drohnen kann sie irreführen oder sogar zwingen, eine Notlandung zu machen

- Jamming: Überschwemmungen mit elektromagnetischen Signalen können eine Notlandung hervorrufen, die die Zerstörung oder sogar eine Sicherstellung der angegriffenen Drohnen ermöglicht.

- Physische Angriffe: Das Abschießen von Drohnen, aber auch die Erfassung von Drohnen, auch durch speziell ausgebildete Tiere, bilden einen wachsenden Markt für Sicherheitsfirmen. Auch die Drohnen-Abwehr durch Laserwaffen befindet sich in der Entwicklung.

- Kommunikationsverlust: Die EuroHawk-Drohne kombinierte die Drohnentechnologie der Global Hawk-Drohne von Northrop Grumann mit dem neuartigen hochentwickelten Aufklärungssystem ISIS (Integrated Signal Intelligence System) der EADS-Tochter Cassidian. Während eines Überführungsfluges nach Europa riss der Kontakt für einige wenige Minuten ab. Da solche Zeitfenster potentielle Gelegenheiten für (Cyber-)Angriffe sein können, ist die Cybersicherheit für zukünftige Entwicklungen besonders wichtig.

Irakische Aufständische konnten mit einer Software in die Videosysteme unbemannter US-Drohnen eindringen und so die Videos dieser Drohnen mit ansehen konnten. 2011 wurde berichtet, dass die Computer der Creech Air Force Base in Nevada, die als Steuerzentrale für Predator– und Reaper– Drohnen dient, von einem Computervirus befallen wurden; laut US Air Force hatte dies jedoch keinen Einfluss auf die Einsatzfähigkeit der Drohnen. Der Iran brachte 2011 eine US-Drohne vom Typ RQ-170 in seinen Besitz.

Die Verwundbarkeit von Drohnen ist aber auch typabhängig, da diese mit unterschiedlichen Kontrollmethoden und verschieden großer Systemautonomie gesteuert werden.

Die Drohnentechnologie leidet unter bestimmten Schwachstellen, die sich im Verlust einer relevanten Zahl von Drohnen widerspiegelt. Meistens wurden diese Verluste durch Bedienungsfehler und konventionelle technische Probleme verursacht.

Die Drohnentechnologie leidet unter bestimmten Schwachstellen, die sich im Verlust einer relevanten Zahl von Drohnen widerspiegelt. Für die USA wurde der Verlust von 5 Global Hawks, 73 Predator– und 9 Reaper-Drohnen berichtet, für Deutschland in der letzten Dekade der Verlust von 52 meist kleinen Drohnen. Meistens wurden diese Verluste durch Bedienungsfehler und konventionelle technische Probleme verursacht. Zudem kann ein Verlust der Verbindung zur Bodenstation ggf. eine Landung erzwingen und dann die nachfolgende Zerstörung, falls die Drohnen sonst in gegnerische Hände fallen könnten.

Eine systematische Untersuchung der Washington Post fand 418 Drohnenabstürze im Zeitraum von 2001 bis 2014, wesentliche Ursachen waren beschränkte Möglichkeiten von Kameras und Sensoren zur Kollisionsvermeidung, Pilotenfehler, mechanische Defekte und unzuverlässige Kommunikationsverbindungen.

Tests in New Mexico im Jahre 2012 haben die Anfälligkeit von Drohnen für falsche GPS-Signale (GPS spoofing) nachgewiesen. Dies galt auch für die neue Flugüberwachung durch Automatic Dependent Surveillance Broadcast Systems (ADS-B). Auch hat man festgestellt, dass Drohnen unbeabsichtigt durch Signale, die an andere Drohnen gerichtet sind, abgelenkt werden können.

Das Luftfahrtunternehmen Airbus entwickelt ein System zur Drohnenabwehr mit Radar und Infrarotkameras mit einem Erfassungsradius von 10 Kilometern. Die angreifende Drohne kann dann durch elektromagnetische Störsignale, die die Funkverbindung zwischen dem Drohnenpiloten und der Drohne unterbrechen, deaktiviert werden.

Die Drohnenabwehrforschung in Deutschland untersucht nun die Verwendung von Laserstrahlen. Im Mai 2015 konnte eine kleine Quadrokopter-Drohne durch Energien von 20 Kilowatt über 3,4 Sekunden zerstört werden. Für größere Objekte werden jedoch höhere Energieniveaus von bis zu 200 Kilowatt benötigt, die Entwicklung ist bereits im Gange.

Die Entwicklung geht hin zu komplexen Drohnenverteidigungssystemen, den Anti-UAV defense systems (AUDS). Computer können sich nähernde Drohnen durch Geräuschmuster, durch optischen Bewegungsmustervergleich (zur Abgrenzung von Vögeln), Signalerkennung und Infrarotkameras erkennen. Fortgeschrittene AUDS- Systeme kombinieren diese Methoden. Das Geofencing, d.h. die elektromagnetische Abriegelung von Flugverbotszonen wird zur Zeit entwickelt. Die niederländische Polizei versucht, Drohnen mit Hilfe abgerichteter Adler zu fangen und zu Boden zu bringen. Jedoch gibt es auch das Risiko von Cyberattacken, das auf lange Sicht das größte technische Risiko darstellen könnte.

Der Verkauf eines bestimmten Drohnenmodells an mehr als einen Staat führt zu einer Verbreitung des Wissens um Fähigkeiten und Schwachstellen. Um sensitives Wissen zu schützen, benutzen die USA das Black box-Prinzip, bei dem z.B. Technologiemodule für den EuroFighter, aber auch die EuroHawk-Drohnen als geschlossene Einheiten geliefert werden ohne Zugang für Ausländer. Dasselbe Prinzip wird für die indischen und australischen U-Boote der französischen Firma DNCS angewendet, was zusammen mit einer Vielzahl anderer Daten im August 2016 durchsickerte. Aber DNCS erklärte, dass die Daten für die australischen U-Boote vom Typ Barracuda nicht geleakt worden waren, sondern nur für die indischen U-Boote des Typs Scorpene.

DNCS vermutet, dass das Datenleck Teil einer ökonomischen Kriegführung der Mitbewerber aus Japan und Deutschland gewesen sein könnte, aber die Mitbewerber verneinten dies bzw. kommentierten dies nicht.

Die mittlerweile suspendierte EuroHawk-Drohne kombinierte die Drohnentechnologie der Global Hawk-Drohne von Northrop Grumann mit dem neuartigen hochentwickelten Aufklärungssystem ISIS (Integrated Signal Intelligence System) der EADS-Tochter Cassidian. Während eines Überführungsfluges nach Europa riss der Kontakt für einige wenige Minuten ab. Da solche Zeitfenster potentielle Gelegenheiten für (Cyber-)Angriffe sein können, ist die Cybersicherheit für zukünftige Entwicklungen besonders wichtig.

Deutschland diskutierte 2018 die Anschaffung der Triton Drohne von der US Navy und der NASA, die in einer Höhe von 18 Kilometern über 30 Stunden und 15000 Kilometern Flugstrecke operieren kann und die über ein Sense- und Avoid-Kollisionsdetektionssystem und das ISIS-System (Integrated Signal Intelligence System) verfügt, mit dem Signalaufklärung aus der Luft betrieben werden kann. Seit 2010 kann Deutschland das nicht mehr, da drei Flugzeuge des Typs Breguet Atlantic außer Dienst gestellt wurden, obwohl diese SigInt-Fähigkeiten aufwiesen.

7.4.2.2 Autonome Fahrzeuge

Sowohl die USA als auch China arbeiten daran, KI in halbautonome und autonome Fahrzeuge (semiautonomous and autonomous vehicles) zu integrieren, in den USA auch Kampfflugzeuge (wie das Projekt Loyal Wingman), Drohnen, Bodenfahrzeuge (wie das ferngesteuerte Multi-Utility Tactical Transport MUTT des Marine Corps), und für die See den Anti-Submarine Warfare Continuous Trail Unmanned Vessel-Prototyp, auch bekannt als Sea Hunter.

7.4.2.3 Intelligence, Surveillance, and Reconnaissance (ISR)

Es wird erwartet, dass KI in den Bereichen der Überwachung im Rahmen der Intelligence, Surveillance, and Reconnaissance (ISR) besonders nützlich ist, da große Datenmengen für die Analyse wie im oben genannten Projekt Maven zur Verfügung stehen. Aber Imaging Intelligence ist jedoch mehr als nur Zielidentifikation oder Gesichtserkennung, so überwachen zum Beispiel die amerikanischen Dienste Defense Intelligence Agency (DIA) und CIA zugangsbeschränkte Gebäude ihrer Gegner zur Analyse der Aktivitäten.

Satelliten zum Beispiel überprüfen täglich die Aktivitäten chinesischer Krankenhäuser, indem sie die Autos auf den umliegenden Parkplätzen genau zählen. In einer kürzlich durchgeführten Studie wurde im Herbst 2019 ein massiver Höhepunkt beobachtet, der möglicherweise ein frühes Anzeichen für die Coronavirus-Pandemie war, da eine Analyse des chinesischen Internets in derselben Studie ergab, dass chinesische Benutzer in Wuhan zunehmend mit Baidu nach den Begriffen Husten und Durchfall suchten.

7.4.2.4 Command and Control-Systeme

Command and Control-Systeme mit KI-Elementen werden in China und den USA erforscht. Die US Air Force entwickelt das Multi-Domain Command and Control (MDC2) zur Zentralisierung der Planung und Durchführung von Luft-, Raumfahrt-, Cyberspace-, See- und Landoperationen.

7.4.2.5 Logistik

KI kann auch die militärische Logistik unterstützen, die Defense Innovation Unit (DIU) und die US Air Force arbeiten mit dem JAIC an Predictive Maintenance-Lösungen für zukünftige Wartungsanforderungen an Geräten, anstatt Reparaturen durchzuführen oder sich an standardisierte Wartungspläne zu halten. Für den F-35 Jet werden Echtzeit-Sensordaten, die in die Triebwerke des Flugzeugs und andere Bordsysteme eingebettet sind, in einen Vorhersagealgorithmus eingegeben, um zu bestimmen, wann Techniker das Flugzeug inspizieren oder Teile ersetzen müssen.

Klaus Saalbach: Cyberwar: Grundlagen – Methoden – Beispiele

https://repositorium.ub.uni-osnabrueck.de/handle/urn:nbn:de:gbv:700-202009303598

http://creativecommons.org/licenses/by/3.0/de/

Zur einfacheren Lesbarkeit wurden die Quellenangaben und Fussnoten entfernt.