Die Sicherheit von Cloud-Diensten und der darin enthaltenen Daten kann beeinträchtigt werden, wenn Sie den Dienst schlecht nutzen. Folglich haben Sie bestimmte Verantwortlichkeiten bei der Nutzung des Dienstes, damit Ihre Daten angemessen geschützt sind.

Der Umfang Ihrer Verantwortung hängt von den Einsatzmodellen des Cloud-Service und dem Szenario ab, in dem Sie den Service nutzen möchten. Spezifische Merkmale einzelner Dienstleistungen können ebenfalls von Bedeutung sein. Wie beispielsweise ein Content-Delivery-Netzwerk Ihren privaten Schlüssel schützt oder wie ein Cloud Payment Provider betrügerische Transaktionen erkennt, sind wichtige Sicherheitsüberlegungen, die über die allgemeinen Überlegungen der Cloud-Sicherheitsprinzipien hinausgehen.

Bei IaaS- und PaaS-Angeboten sind Sie für wesentliche Aspekte der Sicherheit Ihrer Daten und Workloads verantwortlich. Wenn Sie beispielsweise eine IaaS-Rechner-Instanz beschaffen, sind Sie in der Regel für die Installation eines modernen Betriebssystems, die sichere Konfiguration dieses Betriebssystems, die sichere Bereitstellung aller Anwendungen und die Wartung dieser Instanz durch das Einspielen von Patches oder die Durchführung erforderlicher Wartungsarbeiten verantwortlich.

Ziele

Sie:

- verstehen alle Ihnen zur Verfügung stehenden Optionen zur Dienstkonfiguration und die Auswirkungen Ihrer Wahl auf die Sicherheit.

- verstehen die Sicherheitsanforderungen für Ihre Nutzung des Dienstes.

- schulen Ihre Mitarbeiter in der sicheren Nutzung und Verwaltung des Dienstes.

Implementierung

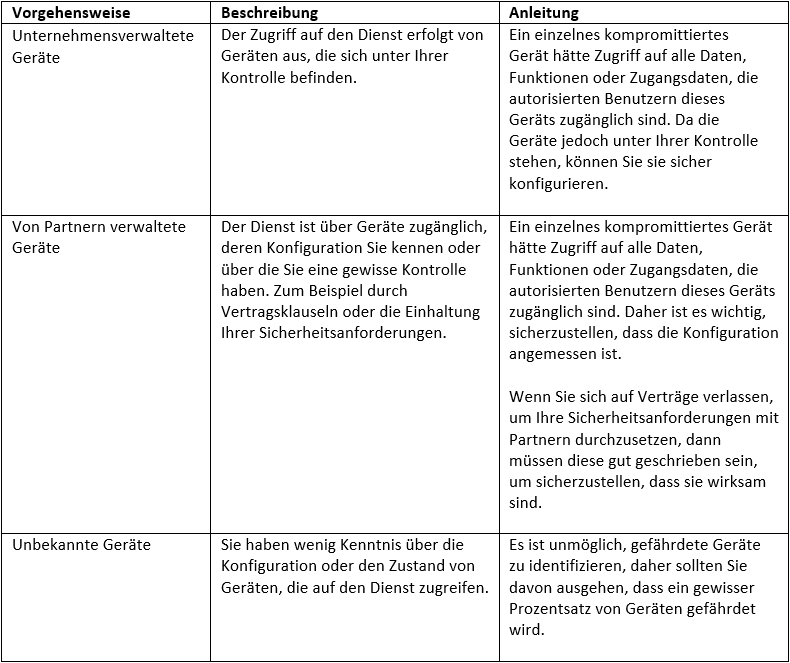

Sie sollten die Endgeräte berücksichtigen, die sich mit dem Cloud-Service verbinden können.

Zusätzliche Hinweise – Endgeräte, die sich mit dem Dienst verbinden

Neben den Risiken für den Cloud-Service und alles, was Sie auf dem Service und Ihren Daten aufbauen, sollten Sie auch die Risiken in Bezug auf Ihre Unternehmensnetzwerke und die mit dem Service verbundenen Endgeräte berücksichtigen.

Für einige Ihrer Daten und Workloads kann es sinnvoll sein, die Verwendung von Geräten, die von Unternehmen ausgegeben und verwaltet werden, mit einer geeigneten Konfiguration zu verlangen, um eine ausreichende Sicherheit zu gewährleisten. Die mit den verschiedenen Optionen verbundenen Risiken sind in der obigen Tabelle beschrieben.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/