Der Dienstleister sollte sicherstellen, dass seine Lieferkette alle Sicherheitsgrundsätze, die der Dienst angeblich anzuwenden gedenkt, zufriedenstellend unterstützt.

Cloud Services sind oft auf Produkte und Dienstleistungen von Drittanbietern angewiesen. Wenn dieser Grundsatz nicht umgesetzt wird, kann eine Kompromittierung der Lieferkette die Sicherheit des Dienstes beeinträchtigen und die Umsetzung anderer Sicherheitsprinzipien beeinträchtigen.

Ziele

Sie verstehen und akzeptieren:

- Wie Ihre Daten an Drittanbieter und deren Lieferketten weitergegeben oder zugänglich gemacht werden.

- Wie die Beschaffungsprozesse des Dienstleisters Sicherheitsanforderungen an Drittanbieter stellen.

- Wie der Dienstleister Sicherheitsrisiken von Drittanbietern managt.

- Wie der Dienstleister die Konformität seiner Lieferanten mit den Sicherheitsanforderungen steuert.

- Wie der Dienstanbieter überprüft, ob die im Dienst verwendete Hard- und Software echt ist und nicht manipuliert wurde.

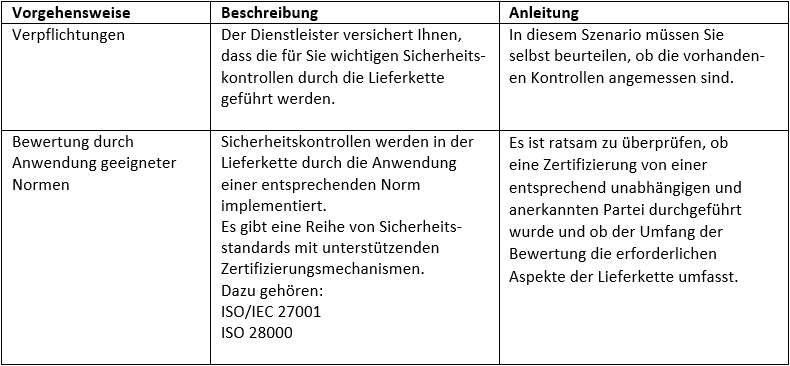

Implementierung – Lieferkettensicherheit

Zusätzliche Hinweise – Mehrschichtige Dienste

Cloud-Services werden oft auf IaaS- oder PaaS -Produkten von Drittanbietern aufgesetzt. Dies ist eine wertvolle Gelegenheit, vertrauenswürdige Komponenten wiederzuverwenden, aber es ist wichtig zu ermitteln, welche Partei für die Implementierung welcher Sicherheitsfunktionen verantwortlich ist.

Diese geschichteten Dienste können zu einer komplexeren Situation führen, wenn es um das Verständnis von Trennung geht. Beispielsweise kann ein Community-SaaS verschiedene Benutzer mit Anwendungssoftware-Steuerelementen trennen. Es kann jedoch auch auf einem Public Cloud IaaS-Angebot aufgebaut worden sein, bei dem die Separationskontrollen im Hypervisor implementiert sind. Daher können die tatsächlichen Kontrollen in der Praxis von dem abweichen, was sie zuerst erscheinen.

Wenn Ihre Anwendung oder Ihre Daten besonders sensibel sind, müssen Sie den gesamten zugrunde liegenden Service-Stack im Rahmen einer Sicherheitsbewertung berücksichtigen. Es wird schwierig sein, ein hohes Mass an Vertrauen in die Sicherheit eines Dienstes zu gewinnen, der auf einem Fundament basiert, das Sie nicht verstehen.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/

17.11.2018