04/2022 – Fachartikel Swiss Infosec AG

Die Vielfalt an Endpoints hat sich in den letzten Jahrzehnten vervielfacht. Die Faustregel lautet, dass jedes Gerät, welches ans Internet angeschlossen ist oder mit anderen Geräten interagieren kann, ein potenzielles Einfallstor für Angreifer ist.

Was sind Endpoints?

Endpoints (deutsch Endpunkte) sind IT-Geräte, die in der Regel Teil der IT-Infrastruktur eines Unternehmens sind und am Unternehmensnetzwerk angeschlossen sind. Folgende Geräte können bspw. als Endpunkt verstanden: stationäre PCs und Laptops, Smartphones und Tablets aber auch IoT-Geräte.

Was ist Endpoint Management?

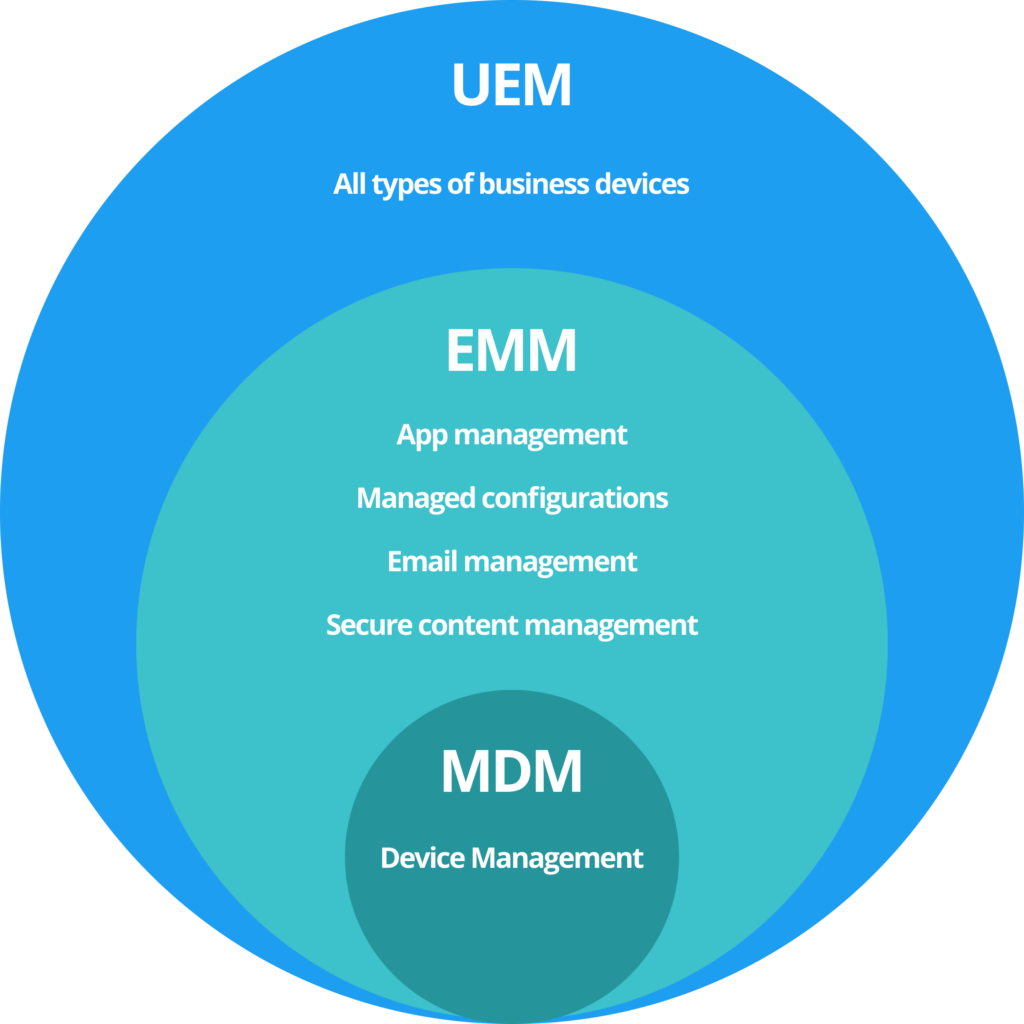

Unter Endpoint Management wird die zentrale Verwaltung von Endpunkten verstanden. Die Verwaltung umfasst einerseits generelle IT-Aktivitäten wie die Inventarisierung oder das Patching von Geräten und andererseits sicherheitstechnische Aktivitäten wie die Anwendung und Steuerung von Sicherheitsrichtlinien eines Gerätes. Im Zusammenhang mit Endpoint Management wird häufig auch von Mobile Device Management (MDM) gesprochen und gemeint. Genaugenommen ist MDM jedoch nur ein Teil des Endpoint Managements. Das Mobile Device Management beschränkt sich auf mobile Geräte, z.B. Smartphones und derer Verwaltung. Mit dem zunehmenden Gebrauch von Smartphones wurde ersichtlich, dass das Mobile Device Management nicht mehr Anforderungen wie Bring-Your-Own-Device (BYOD) und Datensicherheit vollumfänglich gerecht werden konnte. Dies läutete die Geburtsstunde des Enterprise Mobility Managements ein. EMM kombiniert MDM mit mobile Application Management (MAM). Das MAM setzt auf Container, die Apps und Daten sicher isolieren.

Sicherheitsrelevante Aspekte

Einen pragmatischen Einstieg in die Welt der sicheren Endpunkteverwaltung liefert das BSI in seinem Community Draft für einen Mindeststandard für Mobile Device Management, wenn auch der Standard «Mindeststandard für Enterprise Mobility Management» heissen sollte. Obwohl der Standard auf die Integration von Mobiltelefonen fokussiert, eignet er sich sehr gut zur Schaffung einer Ausgangslage für den sicheren Betrieb von Endpunkten generell.

Der Standard des BSI definiert folgende funktionale Anforderungen:

- Berechtigungsmanagement: Über das MDM-System sollen Zugriffsrechte unterschiedlichen Benutzergruppen oder Rollen zugeordnet werden können.

- Erkennung von kompromittierten Endpunkten: Endpunkte, welche gerootet, gejailbreaked oder anderweitig kompromittiert sind, sollen rasch detektiert und von der IT-Infrastruktur ausgeschlossen werden.

- Verteilung von Applikationen: Anwendungen sollen zentral verteilt und entfernt werden können.

- Umgehung der Steuerungsmechanismen: Die Mechanismen zur Steuerung des Endpunktes (ggf. durch einen MDM-Client) dürfen durch den Benutzer nicht deaktiviert oder umgangen werden können.

- Protokollierung: Die vorgenommenen Einstellungen auf einem Endpunkt müssen chronologisch aufgezeichnet werden und abrufbar bzw. wiederherstellbar sein. Ein Administrator soll den aktuellen Status der vorhandenen Einstellungen auf einem Endpunkt abfragen können (Device Audit). Zudem sollen sicherheitsrelevante Ereignisse des Endpoints aufgezeichnet und ausgewertet werden. Hierfür wird der Begriff Endpoint Detection and Response (EDR) verwendet.

Nebst den funktionalen Anforderungen sind ebenso nicht-funktionale Anforderungen im Standard des BSI definiert:

- Dokumentation: Das Endpunktmanagement soll vollständig und nachvollziehbar dokumentiert sein. Dabei sollen Informationen über den verwalteten Endpunkt und dessen Konfiguration festgehalten sein und wie dieser Endpunkt mit dessen Umsystemen, z.B. internen und externen Diensten wie (Azure) Active Directory und Push Notifications, interagieren darf.

- Support: Die Supportleistungen des MDM-Betreibers sollen dem jeweiligen Einsatzszenario über den gesamten Lebenszyklus des Endpunktes entsprechen. Dies beginnt bei der Inbetriebnahme eines Gerätes, geht über die Fernwartung und endet bei der Dekommissionierung des Endpunktes.

- Aktualisierung: Das MDM-System soll regelmässig mit neuen Updates und Patches versorgt werden. So sollen neue Funktionalitäten einerseits im MDM-System aber auch auf den Endpunkten, die bspw. durch neue Betriebssystemupdates verfügbar sind, angesteuert werden können.

Dies ist lediglich eine destillierte Übersicht der sicherheitsrelevanten Anforderungen an das Endpoint Management. Die Vielfalt an Geräten und deren Funktionalitäten, die fehlende Einsicht in die Sicherheit von Systemen, Apps und Diensten und die zunehmende Vernetzung in einem hybriden (sprich Home-Office und Geschäftsbüros) und mobilen Arbeitsumfeld liefern genug Komplexität, um sich als Unternehmen darüber den Kopf zu zerbrechen und um sich als Angreifer die Hände zu reiben in Anbetracht der weitläufigen Angriffsfläche.

Quellen

https://www.crowdstrike.com/cybersecurity-101/endpoint-security/endpoint-management/

https://www.vmware.com/topics/glossary/content/unified-endpoint-management.html

Gerne beantworten wir Ihre Fragen und unterstützen Sie bei der Gewährleistung des sicheren Betriebs von Endpoints in Ihrer Organisation sowie bei generellen Fragen zur IT-Sicherheit.

Fachteam IT-Sicherheit; 01.04.2022