2. Methoden

2.1 Klassifikation

Im Grundsatz werden vor allem drei Angriffsarten erörtert, nämlich die physische Zerstörung von Computern und ihren Verbindungen, die Zerstörung der Elektronik mit Hilfe eines elektromagnetischen Pulses und der Angriff auf und die Manipulation von Computern und Netzwerken mit Hilfe von Schadprogrammen (Malware).

2.1.1 Physische Zerstörung von Computern und ihren Verbindungen

Die geschieht durch Zerstören, Sabotage, Ausschalten von Hardware sowie Kabel-, Antennen- und Satellitenverbindungen. Die Vorstellung, dass z.B. durch einen Atomschlag die Kommandostrukturen der USA zerstört werden könnten, war der Auslöser zur Bildung des dezentralen Computernetzwerks ARPANET, das die Keimzelle des späteren Internets bildete. Da solche Zerstörungen aber auch unbeabsichtigt durch Brände oder Überschwemmungen entstehen können, ist es heute üblich, Großrechneranlagen besonders zu sichern und ggf. ein Reservesystem (Back-Up) vorzuhalten.

2.1.2 Elektromagnetischer Puls EMP

Moderne Elektronik, also nicht nur Computer, kann durch starke elektromagnetische Wellen, die auch als elektromagnetischer Puls EMP bezeichnet werden, zerstört werden. Ein solcher Puls tritt z.B. als Begleiteffekt einer Atombombenexplosion auf, kann aber auch Folge eines heftigen Sonnensturms sein. Die Abschirmung (Härtung) der Elektronik gegen den EMP ist möglich, aber sehr teuer, so dass sie in der Praxis nur auf Teilsysteme beschränkt sein kann. Eine Studie des Electric Power Research Institute zum EMP ergab jedoch in Simulationen, dass die Explosion einer 1,4 Megatonnen-Bombe in 400 Kilometern Höhe nur regionale Zusammenbrüche des Stromnetzes zur Folge hätte, kein Szenario würde zu einem landesweiten Kollaps führen.

2.1.3 Der Angriff auf und die Manipulation von Computern und Netzwerken

Computer und Netzwerke können auf verschiedene Weise angegriffen werden, wobei dies technisch durch heimliche Platzierung von Programmen (Computerbefehlen) auf dem angegriffenen Computer oder durch Störung der Kommunikation zwischen den Computern geschieht. Angriffe im Cyberwar werden in aller Regel auf diese Weise durchgeführt.

2.2 Der Angriff auf Computer

2.2.1 Die Grundlagen einer Cyberattacke

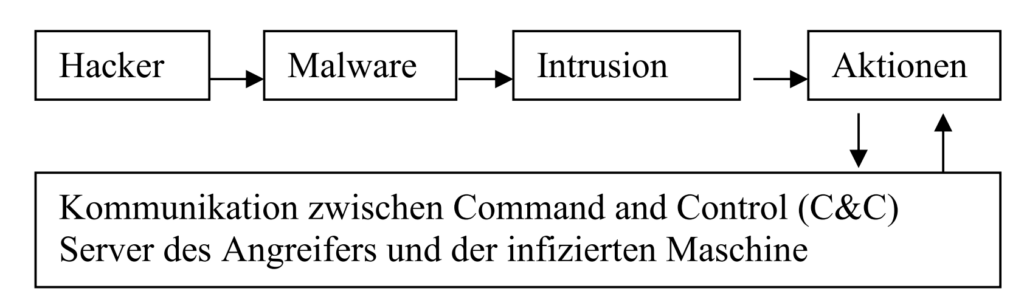

Cyber-Angriffe erfordern das Eindringen (Intrusion) in das digitale Gerät, d.h. den Computer, Smartphone oder andere Arten von digitalen Geräten mit einem Schadprogramm (Malware) und die Kommunikation mit den intrudierten Geräten, um Aktionen zu starten. Abhängig von der Art der Aktion wird die Kommunikation für eine längere Zeit aufrechterhalten, mitunter auch über Jahre; komplexe Angriffe erfordern in der Regel eine bidirektionale Kommunikation, die vielfältige Möglichkeiten zur Erkennung und Zuordnung bietet.

Derzeit sind die häufigsten und herausragenden Cyber-Attacken:

- Malware-Installation für alle Arten von Cyber-Spionage (Militär, Politik, Industrie, Finanzsektor, Forscher, internationale Organisationen etc.). Manchmal ist dies mit der Verwendung von Cyber-Waffen wie logischen Bomben und Wiper-Malware kombiniert

- Errichtung von Botnetzen, d.h. Gruppen von infizierten und kontrollierten Maschinen, die missbraucht werden, um automatisierte und sinnlose Anfragen an einen Zielcomputer oder -system zu senden, das dann zusammenbricht (verteilte = distributed Denial-of-Service-Angriffe, kurz DDoS-Angriffe). Dies kann aus politischen Gründen geschehen, aber auch, um das Opfer im Rahmen der Cyberkriminalität zu erpressen

- Die Installation von Crimeware wie Ransomware, die das Gerät verschlüsselt, woraufhin vom Opfer Geld für den Entschlüsselungscode verlangt wird, und Banking-Trojaner, um Zugang zu Online-Banking-Konten zu erhalten.

2.2.2 Kommunikationswege der Cyberattacken

Daten, d.h. Bits und Bytes sind nicht vollständig virtuell, sondern sind immer noch physikalisch als definierter elektromagnetischer Zustand auf Speichermedien und Gerätespeichersystemen vorhanden. Die drahtlose Übertragung führt zu elektromagnetischen Wellen und schließlich enden diese Wellen am Ende wieder physisch in Geräten. Dieser Befund ist für die Erkennung und Zuordnung essentiell. Da die Kommunikation über Computer-Netzwerke erfolgt, ist es hilfreich, die allgemeine Infrastruktur des Internets im Auge zu behalten: Diese Struktur bildet auch das ‘digitale Ökosystem’ der Hacker, das im nächsten Abschnitt dargestellt wird.

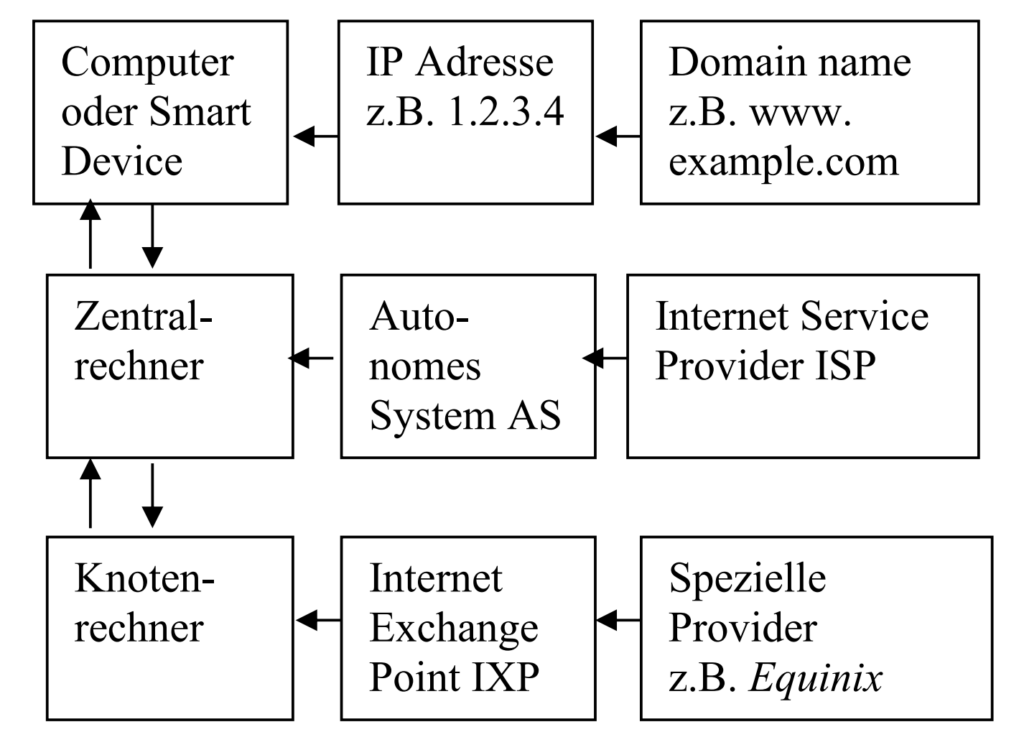

Vereinfachtes Modell der Internetkommunikation

Jeder Computer, der mit dem Internet verbunden ist, hat eine IP-Adresse (IP = Internetprotokoll), eine nach bestimmten Regeln strukturierte Zahl. Das alte 4-stellige System der IP-Version 4 wird nun durch größere Bausteine der IP-Version 6 ersetzt, aber das Prinzip, dass eine Domain mit einer IP-Adressnummer zu einem bestimmten Zeitpunkt verknüpft ist, bleibt gleich. Dies hat die gleiche Funktion wie Telefonnummern für Telefone, d.h. die technische Möglichkeit, Sender und Ziel richtig zu verbinden.Typischerweise startet eine Internetkommunikation bei einem bestimmten Computer und die Daten werden dann an den zentralen Rechner eines Internet Service Providers (ISP) übertragen. Dieser zentrale Computer wird offiziell als Autonomes System (AS) bezeichnet und große Anbieter können viele davon haben. Allerdings müssen die Internet Service Provider miteinander verbunden sein, dies geschieht über Knotencomputer, die offiziell als Internet Exchange Point (IXP) bezeichnet werden. In Wirklichkeit sind dies große Rechenzentren und nicht nur einzelne Computer.

Webseiten haben auch IP-Adressen, aber stattdessen werden normalerweise Domain-Namen verwendet, z.B. www.example.com. Zu einem definierten Zeitpunkt beziehen sich Domainnamen jeweils auf bestimmte IP-Adressen, um Kommunikationsverwechslungen zu vermeiden.

Infolgedessen mag das Internet im Alltag dezentral und virtuell erscheinen und es scheint fast sinnlos, herauszufinden, woher ein Cyberangriff kam.

In der physischen Welt ist das Internet jedoch am Ende an ein physisches Netzwerk mit einer signifikanten Zentralisierung gebunden. Das US-amerikanische Unternehmen Equinix steuert mit eigenen IXPs und Co-Location von Client-Computern in ihren Rechenzentren rund 90% (!) der Datenübertragung des Internets. Wie im Folgenden gezeigt wird, bietet dies Möglichkeiten, Einblick in die Infrastruktur des Gegners zu bekommen.

2.2.3 Angriffsschema

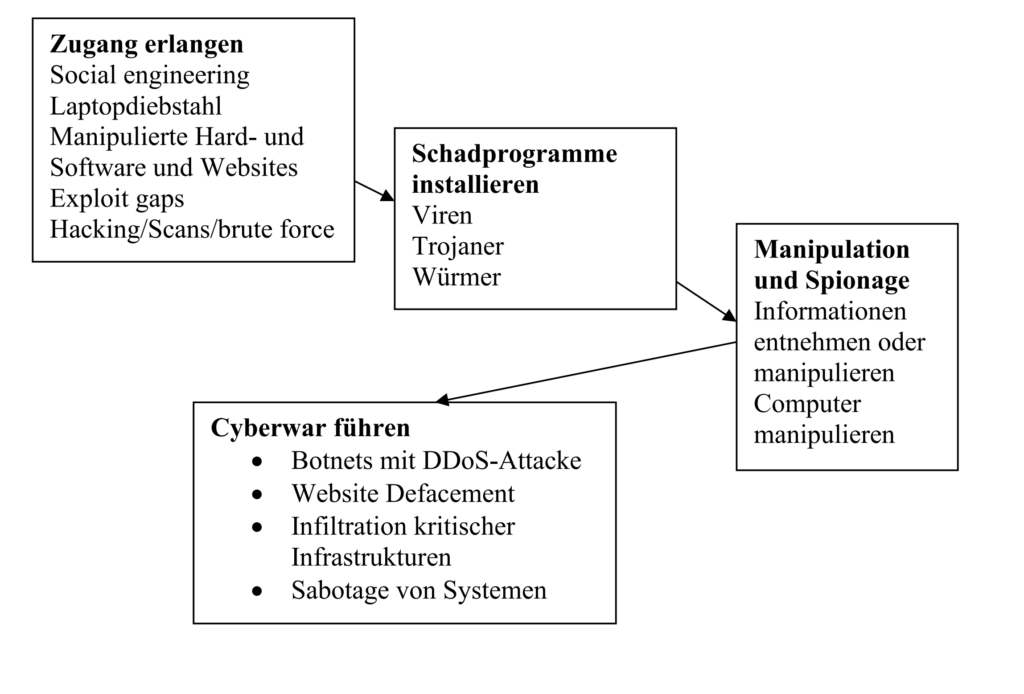

Das Muster der Angriffe ist im Grundsatz ähnlich. Zunächst geht es darum, Zugang zu den Computern und dem Netzwerk zu erlangen.

Danach wird dieser Zugang ausgenutzt, um Schadprogramme auf dem/den Computern zu installieren. Mit Hilfe dieser Programme können dem Computer Informationen entnommen und/oder die Informationen und/oder der Computer in irgendeiner Form manipuliert werden. Dadurch können wiederum weitere unerwünschte Aktionen eingeleitet werden, wobei hier die für den Cyberwar praktisch bedeutsamen Aktionen vorgestellt werden.

2.2.3.1 Einführung

Die Expansion der Angriffsziele

Nachdem lange Zeit die Vorstellung des Cyberspace als virtueller Welt dominierte, setzt sich in Sicherheitskreisen ein immer physischeres Verständnis durch: wer die Geräte und die Leitungen kontrolliert, der kontrolliert auch die darin befindlichen Daten. Deshalb verlangt man die Aufstellung von Computern im eigenen Land, zapft Tiefseekabel an oder leitet mit strategisch platzierten Knotenrechnern den Datenverkehr um mit dem sogenannten Border Gateway Protocol hijack. US-Studien haben gezeigt, dass der gesamte Datenverkehr von Staaten auf diese Weise schon wochenlang umgeleitet und kopiert wurde, im Prinzip aber auch vernichtet werden könnte. Große Speicherrechner, die Clouds, werden auch schon angegriffen, und in Zukunft wird die Resilienz, also die Aufrechterhaltung der Funktionsfähigkeit bei Störungen oder Angriffen gerade bei der kommenden 5G-Technologie von herausragender Bedeutung sein.In der Zeit um 2000 beschränkten sich Computerattacken oft darauf, dass ein Hacker einen Computer angriff, um dessen Software (Programme) beeinflussen zu können, um so an einen User heranzukommen. Die Angriffsziele sind seither massiv expandiert. Heute werden neben dem Computer auch Zubehörteile infiziert, selbst die Maus. Der Trend geht vom Computer zum Smartphone als neues digitales Key-Gerät (E-Mail, Smart House, BYOD, COPE, Smart Car, Online-Zahlung). Die Schwachstellenfunde bei Smartphones und iPhones nehmen ständig zu, bösartige Apps sind ein besonderes Problem. Im Smart Home wird vom Kühlschrank bis zu den Babyphonen alles attackiert. Neben der Software stehen nun auch Chips, die fest eingebauten Programme der sogenannten Firmware, aber auch die Platinen im Vordergrund, wo es Berichte über heimlich zusätzlich eingebaute Elemente als Add-on-Minichips gab, die von der betroffenen Firma Apple dementiert wurden, die aber zumindest technisch machbar erscheinen (Details und Literatur siehe folgende Abschnitte).

Man muss auch nicht mehr unbedingt hacken, man kann auch Postpakete mit Geräten abfangen und diese manipulieren (Interdiction) oder Computer, CDs und USB Sticks einfach klauen, das britische Verteidigungsministerium vermisste in den letzten Jahren gleich mehrere hundert, manche Firmen liefern bei Billighandys das Virus gleich mit. Der einzelne User ist kaum noch interessant, heute sammelt man lieber alles von allen, inzwischen auch Hacken und Datensammeln auf Vorrat für zukünftige Aktivitäten (Smartphones, Internet der Dinge, Krankenhäuser, Bankkonten usw.). Statt Einzelkunden raubt man lieber die Bank selber aus, so wie die Carbanak-Gruppe, die ca. 1 Milliarde Euro erbeutete oder man manipuliert den Austausch zwischen Banken, wie es die nordkoreanische Hackergruppe Lazarus vormachte, siehe Abschnitt 5.

Für die Unternehmen ist wesentlich, dass Hacker zunehmend auf Zulieferer und Wartungssysteme sowie auf Serviceprovider zielen, so dass man sich mit der anderen Firma auch gleich den Infekt mit ins Haus holt.

Nicht alle Methoden haben sich gewandelt: automatische Kontaktversuche mit Suche nach offenen Kommunikationskanälen (Portscans) sind nach wie vor bedeutsam. Das wäre so, als wenn man alle Telefonnummern ausprobiert und mal schaut, wer drangeht. Passwortraten übernehmen Maschinen, diese Brechstangenmethode heißt auch brute force.

2.2.3.2 Zugang erlangen

Der Zugang kann auf verschiedenste Weise erlangt werden, insbesondere durch:

- Phishing in Verbindung mit Social Engineering

- Infizierte Websites

- Backchannels

- Exploits, d.h. Gebrauch von Schwachstellen, Backdoors und Bugdoors

- Infizierte Speichermedien und digitale Geräte wie Router

- Infizierte Software zum Download wie Apps und Updates

- Hacken von Passwörtern

- Physikalische Maßnahmen wie Interdiction und Diebstahl von Computern und Smartphones

- Gefälschte Mikrochips

- Firmware-Infektionen

- Veränderte Platinen (motherboards)

- Fuzzing

- Vorverschlüsselungszugriff auf Server

- Falsch konfigurierte Internet-Server (BGP Hijacking)

- Phishing in Verbindung mit Social Engineering

Immer häufiger versucht man, durch manipulierte e-Mails mit präparierten Anhängen oder Internetseiten Zugang zu erlangen. Beim Phishing lockt man Verbraucher per E-Mail auf eine Website und überredet sie, die PIN etc. einzugeben oder Anhänge mit Schadsoftware zu öffnen (individuell maßgeschneiderte E-Mails werden auch als spear-phishing bezeichnet), beim komplizierter durchzuführenden Spoofing wird der Computer der Nutzer trotz richtiger Adresseingabe auf die falsche Website geleitet.

Irreführung von Computernutzern erfolgt durch social engineering, bei denen man den Nutzern unter einem Vorwand z.B. als falscher ‚Administrator‘ Zugangsdaten wie das Passwort entlockt (oder z.B. auch falsche CEOs/Top-Manager, die um Ausführung von Geldtransfers bitten, bekannt auch als ‘CEO fraud’). Social engineering mittels Telefonanrufen wird auch als Vishing (Voice Phishing) bezeichnet. Ein ehemaliger NSA-Agent hat in Studien gefunden, dass 14% der Phishing-Angriffe erfolgreich sind, manchmal sogar mehr. Ein Trick ist, minimale Variationen echter Namen von Webseiten zu machen, z.B. ein Buchstabe groß statt klein, eine Methode, die als typosquatting bekannt ist. Bei größeren Angriffen wurde die erste E-Mail nach 2 Minuten geöffnet und der erste Anhang wurde nach 4 Minuten geöffnet.

Aber auch Insider, insbesondere solche mit IT-Kenntnissen, können die Sicherheitsmaßnahmen einer Organisation überwinden, was später noch näher diskutiert wird.

Eine zunehmend verwendete Technik besteht im Angriff auf einfache Angestellte, um von da aus an Administratorenrechte zu gelangen (lateral movement). Infolgedessen sammeln Cyberangreifer inzwischen immer systematischer Personaldaten, um relevante und/oder verwundbare und/oder mit Sicherheitsfragen befasste Zielpersonen zu identifizieren.

Backchannels. Ein Backchannel ist hier eine Methode, um den E-Mail-Client zu zwingen, eine externe URL aufzurufen, z.B. um ein Bild herunterzuladen. Open Pretty Good Privacy (PGP) verwendet ausschließlich den Cipher Feedback-Modus (CFB) und die Encryption Methods Secure/Multipurpose Internet Email Extensions (S/MIME) und den Cipher Block Chaining Mode (CBC) für den Betrieb. Bösartige CFB/CBC-Tools können für Angriffe verwendet werden. Der Angreifer muss die verschlüsselte Nachricht in Klartext-MIME-Teile mit einem HTML-basierten Backchannel einbetten, der entschlüsselte Text wird dann über einen HTML-Link an die Angreifer zurückgegeben, wenn HTML im E-Mail-Programm erlaubt ist. Dies funktionierte nicht bei allen, aber vielen getesteten E-Mail-Clients.

Exploits, d.h. Gebrauch von Schwachstellen, Backdoors und Bugdoors, Ausnutzung von Sicherheitslücken in Computerprogrammen und Betriebssystemen wie z.B. Windows oder Adobe, man spricht auch vom Exploit-Problem (exploit = ausbeuten, ausnutzen), wobei die Überprüfung von Computern auf Schwachstellen auch automatisiert über Portscans erfolgen kann. Die übliche IT-Architektur besteht aus vielen verschiedenen Hardware- und Softwarekomponenten von mehreren Anbietern, was es schwierig macht, alles stets auf dem neuesten Stand zu halten. Spezielle Programme können den Update-Status eines Computers überprüfen und dann ggf. auch schon bekannte Schwachstellen zum Angriff nutzen.

Es gibt immer wieder Debatten wegen schon vorher eingebauter Hintertüren (‘backdoors’), durch die sich Geheimdienste an allen Sicherungen vorbei Zugriff zum Rechner verschaffen können. Microsoft Deutschland bestätigte 2007 offiziell eine Zusammenarbeit mit dem amerikanischen Geheimdienst National Security Agency NSA bei Windows Vista, verneint aber die Existenz von Hintertüren. Microsoft hat das Government Security Program GSP ins Leben gerufen, bei denen Regierungen zumindest in 90% des Quellcodes (des Programmcodes) Einsicht nehmen dürfen, wovon bereits viele Staaten Gebrauch gemacht haben.

Die Crypto AG aus der Schweiz war jahrzehntelang ein führender Anbieter von Verschlüsselungstechnologie. 148 Länder bestellten Verschlüsselungstechnologie. Die CIA und der deutsche Geheimdienst BND hatten jedoch heimlich die Crypto AG gekauft und damit Zugang zur verschlüsselten Kommunikation erhalten. Auch für die 2017 aufgelöste Schweiz Omnisec AG wurden Links zur CIA diskutiert.

- Infizierte Speichermedien und digitale Geräte wie Router

Die Platzierung von Schadprogrammen kann aber auch durch das Einlegen infizierter Datenträger (früher Disketten, heute insbesondere infizierte DVDs und USB-Sticks) geschehen, so geschahen die Infektionen mit agent.btz und mit Stuxnet durch USB-Sticks. Auch die IT-Umgebung kann für Eindringversuche genutzt werden, wie z.B. Router, kabellose Mäuse und Drucker. Zunehmend werden Netzwerkdrucker und Multifunktionsdrucker (MFPs) angegriffen, was das Abfangen der Daten oder das erneute Ausdrucken von Dokumenten ermöglicht. Router wurden z.B. während der Mirai-Attacke Ende 2016 angegriffen.

Ein neues Gebiet des Cyberwars sind offline-Attacken auf Computer, die nicht mit dem Internet verbunden, also offline sind. Solche Computer können natürlich durch infizierte USB-Sticks befallen werden, aber man nahm an, dass die Wahrung räumlicher Distanz (air gaps) doch eine hohe Sicherheit bieten würde.

Nach Berichten über ein Schadprogramm namens BadBios Ende 2013, bei dem eine Datenübertragung durch die Luft vermutet wurde, berichtete die New York Times über die Möglichkeit eine Übertragung von Informationen aus Computern über Radiofrequenzen, die von der NSA im Rahmen der aktiven Verteidigung eingesetzt wird (Projekt Quantum). Dazu reicht ein heimlich eingebauter winziger Sender in einem USB-Stick oder im Computer aus, wobei die Information einige Kilometer weit gesendet werden kann. Auch wenn die technischen Details unbekannt sind, haben Forscher gezeigt, wie ein akustisches, auf hochfrequenten Audiosignalen beruhendes verdecktes Computernetzwerk errichtet werden kann, das sogar keylogging über mehrere Stationen erlaubt. Die Verwundbarkeit nimmt zu, denn die Computer kommunizieren zunehmend mit Smartphones oder sind in Smart Home oder Smart Entertainment-Umgebungen einbezogen. So kann auch das Auto oder der Fernseher als Einfallstor genutzt werden.

- Infizierte Software zum Download wie Apps und Updates

Ein weiteres Problem sind gefälschte Apps, die legitime Inhalte zu haben scheinen, aber Malware enthalten, die Smartphones dazu zwingen kann, im Hintergrund andere Webseiten zu laden. Die XCode Ghost Malware infizierte iO-Apps von Apple im September 2015 über ein infiziertes Softwareentwicklungs-Toolkit für die Programmierung von Apps. Mehr als 250 infizierte Apps wurden deshalb aus App Stores entfernt.

- Ausprobieren (Hacken) von Passwörtern, wobei dies inzwischen auch automatisiert unter Einsatz großer Rechnerkapazitäten (brute force) erfolgt

- Physikalische Maßnahmen wie Interdiction und Diebstahl von Computern und Smartphones

Eine weitere Methode ist die interdiction, d.h. der Austausch von verschickten CD-ROMs und anderen physischen Medien durch infizierte Datenträger.

Das britische Verteidigungsministerium berichtete über den unerklärlichen Verlust von 759 Laptops und Computern und 32 Computer wurden definitiv innerhalb von 18 Monaten gestohlen. Von Mai 2015 bis Oktober 2016 gingen 328 CDs, DVDs und USB-Sticks verloren.

- Gefälschte Mikrochips

Jedoch fürchten die USA selber Hintertüren, z.B. als versteckte Funktionen in Chips, weshalb keine asiatischen Chips mehr in sicherheitsrelevanter US-Technologie verwendet werden sollen. Aus demselben Grunde will das US State Department auch keine chinesischen Computer mehr verwenden. Gleichwohl lässt sich die Nutzung kommerzieller Produkte, englisch commercial off-the-shelf (COTS) technology, in sicherheitsrelevanten Bereichen trotz der dadurch erhöhten Anfälligkeit nicht ganz vermeiden. Nicht nur Hersteller, sondern auch die globalen Lieferketten bilden mögliche Angriffspunkte: eine Studie des US-Senats von 2012 berichtete, dass in US-Waffen mehr als eine Million gefälschter Chips installiert wurden, 70% der Chips kamen aus China, aber relevante Mengen stammten auch aus Großbritannien und Kanada. Da jeder Chip minimale Konstruktionsunterschiede aufweist, können diese Unterschiede gemessen und als einzigartiger Fingerabdruck genutzt werden, als sogenannte Physically Unclonable Function (PUF).

- Firmware-Infektionen

Die Anti-Diebstahl-Software LoJack der Firma Absolute Software, implementiert ein UEFI/BIOS-Firmware-Modul, um seine Entfernung zu verhindern und erschien in trojanisierten Versionen seit mindestens Anfang 2017. Die bösartigen Versionen sind jetzt als LoJax bekannt, die wie LoJack sehr tief in das Computersystem eingebettet sind und deshalb persistieren.

- Veränderte Platinen (motherboards)

Die Firma Super Micro ist ein Anbieter von Server-Motherboards (Platinen). Während einer Evaluation des Software-Unternehmens Elemental Technologies durch Amazon Web Services (AWS) wurde ein winziger Mikrochip gefunden, ein bisschen größer als ein Reiskorn, und der nicht Teil des ursprünglichen Designs war. Das war kritisch, denn Elemental Technologies, die seit 2009 Entwicklungspartner der CIA-Firma In-Q-Tel ist, stellte Server für die DoD-Rechenzentren, die Drohnenoperationen der CIA und für Kriegsschiffe zur Verfügung. Auch Tausende Apple-Server wurden kompromittiert.

Außerdem produziert China 75 Prozent der Mobiltelefone und 90 Prozent aller PCs, da selbst US-Unternehmen diesen Produktionsschritt nach China auslagern. Laut dem Bloomberg-Bericht könnten Subunternehmer in China von der Hardware-Hacking-Einheit der chinesischen PLA unter Druck gesetzt worden sein, diese zusätzlichen Chips einzubauen, die eine totale Hintergrundkontrolle ermöglichen würden. Alle Akteure, darunter Amazon und Super Micro, dementierten energisch. Bloomberg bestand jedoch auf der Richtigkeit des Berichts, denn sie stünden in Kontakt mit 17 Insidern, darunter auch nationale Sicherheitsbeamte, Amazon– und Apple-Insider. Konkrete Diskussionen innerhalb des Weißen Hauses begannen 2014 und Apple tauschte stillschweigend mehr als 7.000 Server aus (Apple dementierte dies).

- Fuzzing

Beim Fuzzing werden systematisch mögliche Befehle an die Software bzw. an die Hardware abgearbeitet, auch ohne konkreten Anhaltspunkt für irgendwelche Schwachstellen. Die Zahl der gefundenen Schwachstellen, Dokumentations- und Konstruktionsfehler war bei ersten Tests 2017 erheblich, insbesondere bei den Zentralprozessoren (Central Processing Unit CPU), also den Computerchips.

Die 2017 entdeckten und 2018 publizierten CPU-Schwachstellen Meltdown und Spectre sind nur ein kleiner Teil des Problems. Die USA vermeiden, wie schon erwähnt, die Nutzung chinesischer Chips in der Waffentechnologie, dennoch kursieren zahlreiche gefälschte Chips, d.h. was beim echten Chip in Ordnung ist, kann in der gefälschten Version noch weitere absichtliche oder unabsichtliche Schwachstellen enthalten.

Als Superbugs bezeichnet man solche Schwachstellen, die wesentliche Teile des Internets betreffen können und die häufig wegen des damit verbundenen Aufwandes nicht mehr völlig geschlossen können.

Bekannte Superbugs neben Meltdown und Spectre sind die Heartbleed Open SSL Lücke von 2014, die immer noch aktiv ist, ebenso Shellshock von 2014 im Linux-Betriebssystem, die auf hunderten Millionen Geräten immer noch aktiv ist. Ebenso kann der im Oktober 2017 gefundene sogenannte Krack error in dem für Router wichtigen WPA2-encrytion standard wohl nicht auf allen Geräten geschlossen werden.

Software Fuzzing: Beim grammar-based software fuzzing werden zur Programmiersprache passende Befehle der Reihe nach abgearbeitet, um mögliche Fehler bzw. Fehlreaktionen zu erkennen. Seit 2011 hat der Software Fuzzing-Forscher Holler rund 4.000 Schwachstellen entdeckt.

Hardware Fuzzing: Während Meltdown und Spectre aufgrund theoretischer Überlegungen und Selbsthackversuche von Grazer Forschern gefunden wurden, wurden parallel dazu zahlreiche weitere Fehler entdeckt.

Der Hardware-Fuzzer Sandsifter kann 100 Millionen Bytekombinationen an einem Tag abarbeiten. In einem ersten Test fand er in drei Chips (Intel Core, Advanced Micro Devices AMD-Athlon, Via Nano) zahlreiche undokumentierte Befehle und zahlreiche Hardware-Bugs, insbesondere einen Befehl “halt and catch fire”, der den Prozessor zur Einstellung seiner Arbeit zwingt. Forscher der Universität Bochum zeigten außerdem, dass es möglich ist, CPUs der Marke AMD nachträglich mit Trojanern zu infizieren und diese über Updates einzuschleusen, eine Entdeckung ist danach selbst durch Fuzzing kaum möglich.

Meltdown/Spectre

Der spätere Meltdown-Patch Kaiser (Kernel Address Isolation) wurde bereits im Mai 2017 aufgrund theoretischer Vorüberlegungen entwickelt durch dasselbe Grazer Forscherteam, das später Meltdown und Spectre entdeckte. Die Forscher hatten sich selber gehackt und konnten problemlos auf Server, Clouds, Passwörter, Fotos usw. zugreifen.

Die Entdeckung wurde 2017 zunächst geheim gehalten, um den Herstellern die Möglichkeit zum Lückenschluss zu geben, jedoch fiel Fachleuten die Hektik bei den Updates auf.

Die Lücke Meltdown, die nur Intel-Prozessoren betrifft, erlaubt u.a. das unprivilegierte Auslesen von Kernel Memory, d.h. Zugriff auf die innersten Informationen, und das Ausbrechen aus virtuellen Maschinen. Die Abwehrmethode Page Table Isolation (PTI) bzw. der spätere Meltdown-Patch Kaiser (Kernel Address Isolation) trennen die einzelnen Bereiche besser und schützen so die Information.

Die Lücke Spectre betrifft Prozessoren der Computer und Smartphones von Intel, Advanced Micro Devices (AMD) und ARM Holdings. Bei der speculative execution stellen die Prozessoren vorab Berechnungen an, um diese im Bedarfsfall sofort bereithalten zu können, was die Rechengeschwindigkeit deutlich steigert. Durch eine Seitenkanalattacke, z.B. ein malignes Javascript im Browser, ist der Zugriff auf die Informationen möglich, die im Rahmen der speculative execution bereitgehalten werden, wenngleich auch nur in sehr engen Zeitfenstern (Timing-Attacke). Die Schutzmaßnahmen umfassen zahlreiche Einzeländerungen, die die Prozesse besser trennen und die getimten Attacken auf die speculative execution erschweren.

Bei Spectre handelt es sich strenggenommen um zwei Lücken, Spectre-1 CVE-2017-5753 (bounds check bypass, spectre-v1) und Spectre-2 CVE-2017-5715 (branch target injection, spectre-v2), die jeweils mit gesonderten Gegenmaßnahmen behandelt werden müssen. Spectre-2 erfordert auch Änderungen an der Firmware. Die bisher erfolgten Lückenschlüsse für Meltdown/Spectre bergen das Risiko einer Verlangsamung der CPUs.

Das US-CERT berichtete im März 2018 über neue Varianten von Meltdown (ein Fehler, der erzwungene Sicherheitsgrenzen in Hardware zusammenschmilzt), während Spectre ein Fehler ist, der eine CPU zwingen kann, ihre Informationen preiszugeben. SpectrePrime und MeltdownPrime sind keine wirklich neuen Lücken, aber einige Chips erlauben automatisierte Angriffe mit Meltdown und Spectre, für Spectre wurde dies bereits erfolgreich getestet.

2018 wurden weitere Lücken entdeckt mit einer eigenen CVE (Common Vulnerability Enumerator)-Nummer, bis August 2018 waren es insgesamt zehn Lücken, u.a. Spectre Next Generation (Spectre NG); diese betreffen Intel. Eine der Lücken erlaubt es, von der virtuellen Maschine auf die Cloud vorzudringen, oder andere virtuelle Maschinen direkt zu attackieren, bekannt als Spectre NG.

Speculative bypass ist eine neue Variante, bei der ein Angreifer ältere Speicherwerte in einem CPU-Stack oder einem anderen Ort lesen kann. Die Foreshadow-Lücke (L1 Terminal Fault) erlaubt es, Daten aus dem Intel-Level-1-Cache zu extrahieren, der die Berechnungsprozesse koordiniert.

Hacker haben 2019 Zugriff auf den in Intel-Chips integrierten Logikanalysator Visualization of Internet Signals Architecture (Visa) erlangt, der Möglichkeiten zu tiefergehenden Analysen des Chips ermöglicht.

Weitere Sicherheitslücken wurden 2019/2020 gefunden, z. B. die Sicherheitslücke mit dem Namen SWAPGSA-Attacke, aber auch Sicherheitspatches wurden bereitgestellt.

- Vorverschlüsselungszugriff auf Server

Ein weiteres Problem ist der Zugriff vor der Verschlüsselung, da manche Provider verschlüsselte Nutzerdaten für die interne Verarbeitung entschlüsseln und anschließend wieder verschlüsseln. Durch den Zugriff auf solche Zentralrechner können Angreifer die Verschlüsselung also umgehen. Aus diesem Grunde waren schon 2010 mehrere Staaten an den Blackberry-Provider Research in Motion (RIM) herangetreten, Server in ihren Ländern zu installieren.

Mittlerweile ist bekannt, dass viele Firmen einschließlich von IT-Sicherheitsanbietern Informationen über Sicherheitslücken an die Geheimdienste weitergeben, bevor diese veröffentlicht bzw. geschlossen werden, um so die Geheimdienstarbeit zu unterstützen. Nutzer von Geräten, Software und IT-Sicherheitsanwendungen müssen also davon ausgehen, dass der Geheimdienst des jeweiligen Herstellungslandes eventuell einen Zugang hat und nutzt, dass dies über Geheimdienstkooperationen eventuell auch indirekt für die Dienste anderer Staaten gilt und ein zero day-exploit in Wirklichkeit eventuell keineswegs ‘zero’ ist. Zusammen mit der Überwachung des Informationsflusses und dem oben beschriebenen Zugang zu Verschlüsselungssystemen, kann auch die Cybersicherheit zwischen Computern ein Problem sein. Mittlerweile hat die US-Regierung die Nutzung von Exploits offiziell bestätigt, wobei die Entscheidung hierzu nach einer sorgfältigen Risiko-Nutzen-Abwägung erfolgt, d.h. wer könnte noch davon wissen, wie groß ist das Risiko der Entdeckung, welchen Schaden könnten die eigenen User und Firmen nehmen. Im Jahr 2015 publizierte die NSA 91% der gefundenen Schwachstellen.

Verschlüsselte Kommunikation kann auch als Plattform für Terroristen dienen, so dass es aus nachrichtendienstlicher Sicht erforderlich ist, Zugriffe auf die Schlüssel oder die Quellcodes der Verschlüsselungssoftware zu haben, um nach Maßgabe der gesetzlichen Regelungen ggf. Zugriff auf diese Daten zu haben. In Deutschland wird dies seit 2002 durch die Telekommunikations-Überwachungsverordnung (TKÜV) geregelt, vergleichbare Regelungen gibt es inzwischen praktisch in allen Staaten, so z.B. in den USA, wo die National Security Agency NSA Zugriff auf die Quellcodes der Verschlüsselungssoftware hat. Die nationalen Zugriffsrechte haben aber zur Folge, dass man sich mit einer ausländischen oder internationalen IT-Plattform auch die anderen Nachrichtendienste ins Haus holt.

In Überstimmung mit den jeweils gültigen nationalen Gesetzen, wie z.B. dem 1994 Communications Assistance for Law Enforcement Act (CALEA), das mit der Öffnung des Internets für die Allgemeinheit 1994 in Kraft trat, und dem Foreign Intelligence Surveillance Act (FISA) in den USA, geben Provider ggf. Zugang zu Daten oder Systemen. Der US Patriot Act enthält weitere Vorgaben für Internetprovider.

Staatstrojaner werden von Staaten geschaffen und/oder genutzt, um Zielcomputer zu überwachen. Aber wie jede andere Backdoor-Technologie können Staatstrojaner Sicherheitslücken schaffen, die dann von Dritten genutzt werden könnten.

Die Schaffung oder Anpassung von Cyberwaffen, -systemen und -werkzeugen wie auch die Cyberabwehr erfordert Teams, die u.a. Spezialisten für bestimmte Systeme, Software, Hardware, SCADA-Anwendungen usw. umfassen. Außerdem ist eine klare Abgrenzung und Zuweisung defensiver und offensiver

Rollen erforderlich.

Zudem fußen Cyberattacken zunehmend auf systematischen Analysen, Probeläufen in Simulationen und Testumgebungen, bevor das echte Zielsystem angegriffen wird. Dies dient der Verminderung des Entdeckungsrisikos und der Rückverfolgung (Attribution) sowie der Verbesserung der Dauer und des Umfangs des Angriffs.

- Falsch konfigurierte Internet-Server (BGP Hijacking)

Wie in Abschnitt 2.2.2 oben gezeigt, spielen Autonome Systeme (AS) eine Schlüsselrolle, da es sich um die zentralen Server von Internet Service Providern (ISPs) handelt und jedes AS eine Reihe von IP-Adressen kontrolliert, die in konsekutiven Blöcken zugewiesen werden. Jeder Router überprüft die Ziel-IP-Adresse in einem übertragenen Datenpaket und leitet sie an die nächstgelegenen AS weiter, basierend auf Weiterleitungstabellen, die den besten (nächsten) AS-Server für ein bestimmtes Datenpaket anzeigen. Diese Tabellen werden von den AS-Administratoren mit dem Border Gateway Protocol (BGP) erstellt und zeigen, ob ihr AS-Server ein geeignetes Ziel oder ein Transit-Knoten sein kann.

Wenn ein AS durch das BGP den Besitz eines IP-Blocks anzeigt, der in Wirklichkeit einem anderen AS gehört, wird zumindest ein Teil der Daten auf und über das falsche AS geleitet. Dies kann durch Fehler geschehen oder böswillig, was dann als BGP-Hijack bezeichnet wird. Das Umleiten ermöglicht das unentdeckte Kopieren der Daten oder sogar deren Beseitigung aus dem Verkehr. Die Umleitung und das Kopieren können ggf. nur zu minimalen und wahrscheinlich unentdeckten Verzögerungen bei Datenverbindungen führen.

China Telecom verfügt in Nordamerika über zehn Internet-Points of Presence (PoPs), d.h. wichtige Verbindungsstellen, an denen sich ein Fernkommunikationsträger mit einem lokalen Netzwerk verbindet, davon acht in den USA und zwei in Kanada; dazu kommen weitere Server in Europa, wie in Frankfurt/Deutschland.

Mehrere temporäre Ereignisse wurden beobachtet, die viel zu lang und zu groß waren, um technische Fehler zu sein, darunter eine Übernahme von 15% des Internetverkehrs für 18 Minuten durch China Telecom am 08. April 2010 und weitere Umleitungen des Datenverkehrs über China von Kanada nach Korea und USA nach Italien in 2016, sowie von Skandinavien nach Japan und Italien nach Thailand in 2017 als klassische Fälle von Man-in-the-middle (MITM)-Angriffen.

Jedoch könnte eine geplante Umleitung des Datenverkehrs zwischen nationalen Internetknoten eine defensive Abkopplung des nationalen Internets vom globalen Netz erlauben; Russland plante einen Test in 2019.

2.2.3.3 Schadprogramme installieren

Während es bei der Computerspionage, die private, kommerzielle, kriminelle, politische oder militärische Grunde haben kann, um Versuche geht, in Computer einzudringen, um Passwörter, persönliche Identifikationsnummern (PINs), kurz ‘Geheimzahlen’, oder sonstige Informationen einzusehen, geht es beim Cyberwar in der Regel um aktive Manipulation von Computern, d.h. man versucht den Computer zu Handlungen zu bewegen, die nicht im Sinne des eigentlichen Besitzers sind. Hierzu dienen Schadprogramme, die auf einem oder mehreren unzureichend geschützten Computern installiert werden.

Typische Ziele sind:

- Malware-Installation für alle Arten von Cyber-Spionage (Militär, Politik, Industrie, Finanzsektor, Forscher, internationale Organisationen etc.). Manchmal ist dies mit der Verwendung von Cyber-Waffen wie logischen Bomben und Wiper-Malware kombiniert

- Errichtung von Botnetzen, d.h. Gruppen von infizierten und kontrollierten Maschinen, die missbraucht werden, um automatisierte und sinnlose Anfragen an einen Zielcomputer oder -system zu senden, das dann zusammenbricht (verteilte = distributed Denial-of-Service-Angriffe, kurz DDoS-Angriffe). Dies kann aus politischen Gründen geschehen, aber auch, um das Opfer im Rahmen der Cyberkriminalität zu erpressen

- Die Installation von Crimeware wie Ransomware, die das Gerät verschlüsselt, woraufhin vom Opfer Geld für den Entschlüsselungscode verlangt wird, und Banking-Trojaner, um Zugang zu Online-Banking-Konten zu erhalten.

Schadprogramme (malware) werden allgemein in Viren (Programme, die sich im Computer festsetzen), Trojaner (Programme, die Vorgänge auf dem Computer nach draußen melden) und Würmer (Programme, die sich selbsttätig im Netz verbreiten können) unterteilt.

Cyberwaffen sind demnach Softwareprogramme, mit deren Hilfe man andere Computer angreifen, infiltrieren, ausspionieren und manipulieren kann und die ihre Ausbreitung selbsttätig steuern können. Der Ausdruck ‚Cyberwaffe’ soll nicht suggerieren, dass es sich um ein militärisches Instrument handelt, denn auch hier gibt es keinen substantiellen technischen Unterschied zu der Software, die im Bereich der Cyberkriminalität eingesetzt wird.

2.2.3.4 Cyberspionage-Tools

Hochentwickelte Cyberspionage-Programme nehmen an Häufigkeit zu, so dass die bisherige Einteilung in Viren, Würmer und Trojanern langsam an Bedeutung verliert.

In der Regel bestehen die Schadprogramme aus einem Teil, der die Installation im Computer bewerkstelligt und weiteren Teilen, die dann die vom Angreifer gewünschten Aktionen durchführen. Mittlerweile ist es gängig, zuerst ein kleines Backdoor-Programm zu installieren und weitere Programme nachzuinstallieren und ggf. auch die Zugriffsrechte auf den infizierten Computer zu erweitern.

Beispiele für solche Schadprogramme sind Tastendruckmeldeprogramme (keylogger), die jeden Tastendruck weitermelden und so eine komplette Übersicht über die Aktivitäten am Computer geben, wobei natürlich nach und nach sämtliche Passwörter anfallen und Rootkits (Programme, die dem Angreifer das heimliche Einloggen und Steuern des Computers ermöglichen).

Um einer Entdeckung vorzubeugen, führt das Schadprogramm Schritte zur Selbstverschlüsselung durch und bereitet eine Option zur Selbstlöschung vor, die nach Abschluss der Cyberspionage-Operation genutzt werden kann. Zum letzteren gehört ggf. auch die Fähigkeit, sich selbst abschalten (stilllegen) zu können. Danach wird weitere Malware geladen in Abhängigkeit von der vorgefundenen Information. Anstatt große Schadprogramme zu kreieren, werden mittlerweile variable Module nachgeladen, die passgenau an die Zielperson und die Computerumgebung angepasst sind. Die fortgeschrittensten Programme erlauben eine mehr oder minder totale Kontrolle des Computers und einen Zugriff auf alle Daten. Die Speicherung der Malware und ggf. der Information findet an ungewöhnlichen Orten wie der Registry oder sogar der in der Hardware befindlichen Firmware statt, um so eine Entdeckung, aber auch eine Entfernung vom Computer zu blockieren. Ein typischer Schritt besteht darin, sich über User ohne besondere Rechte zu Administratorenrechten hochzuarbeiten (lateral movement). Dies resultiert in einem Advanced Persistent Threat (APT), d.h. dem dauerhaften Zugang nicht-autorisierter Personen zu einem Netzwerk.

2.2.3.5 Offensive Cyberwaffen

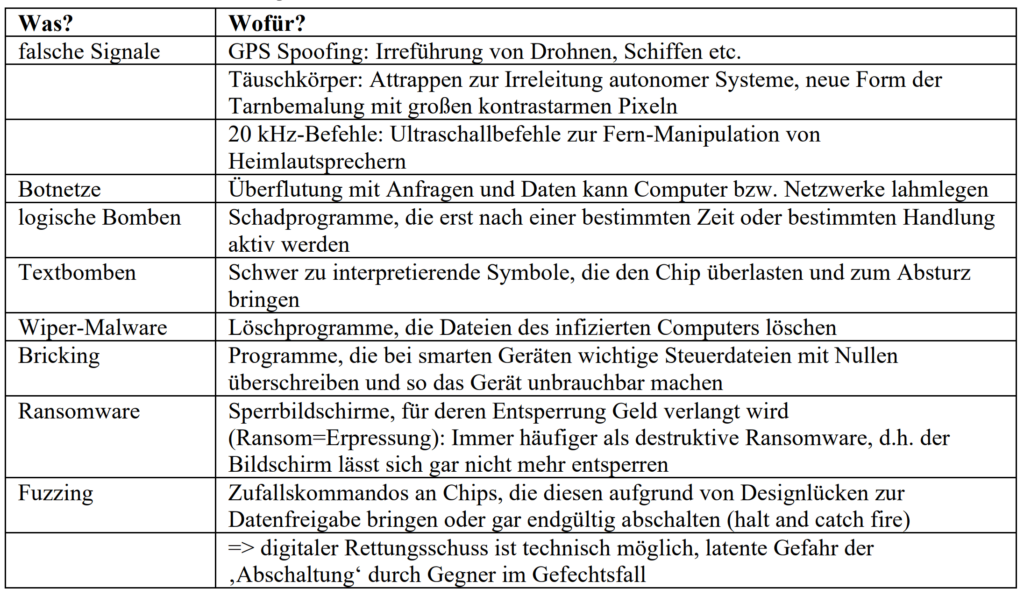

Offensive Cyber-Waffen mit Zerstörungspotential sind:

- Spoofing: Irreführung von GPS-gesteuerte Systemen, indem sie ein falsches GPS-Signal senden, das das richtige Signal überlagert, z.B. gegen Drohnen oder Schiffe

- Distributed Denial of Service (DDoS)-Attacken mit Botnetzen, h. manipulierte Computer, Smartphones und andere smarte Geräte werden genutzt, um einen Zielcomputer oder Netzwerk mit sinnlosen Anfragen zu überfluten

- Logikbomben: Malware, die bis zum Erreichen eines vordefinierten Zeitpunktes ruht, was gleichzeitige Angriffe auf eine große Anzahl von Zielen ermöglicht

- Wiper-Malware: zerstört Daten durch Löschung, kann das Zielsystem beschädigen, wenn wesentliche Daten und Funktionen betroffen sind

- Bricking: Angriffe auf smarte Geräte, gibt Anweisungen, um Einstellungen zu ändern und oder überschreibt die Firmware, was zu einer faktischen Zerstörung des Gerätes führt

- Ransomware: Malware, die Dateien verschlüsselt. Die Opfer werden typischerweise aufgefordert, Lösegeld für die Entschlüsselung zu zahlen, aber Anfang 2017 wurde Ransomware in Pakistan bei einem Angriff ohne das Angebot zur Entschlüsselung verwendet, d.h. nur um den Computer unbrauchbar zu machen

- Kombinierte Waffen: Bei Smart Grid-Attacken wurden Kombinationen von Beachheads, Manipulationssoftware und Wipern von BlackEnergy und Industroyer/CrashOverride verwendet

- Fuzzing: Die vielleicht stärkste Cyberwaffe ist das Fuzzing, das Verschicken von Zufallscodes an Chips, das militärisch weitreichende Konsequenzen hat: die USA haben um 2007 die Verwendung chinesischer Chips in den Waffensystemen gestoppt, aus Furcht im Gefecht abgeschaltet werden zu können. Weiter oben wurde bereits gezeigt, dass viele Chips störanfällig durch Fuzzing sind. Die Chiphersteller versuchen, die Lücken zu schließen, es werden aber ständig neue entdeckt. So sollten Chips in der existierenden Militärtechnik intensiv getestet werden, damit nicht plötzlich die Lichter ausgehen, wenn sie dem Feind zu nahe kommen. Einer dieser Zufallsbefehle trägt den Namen „halt and catch fire“ der den Computerchip irreparabel abschaltet. Auch wenn dieser Befehl nur bei bestimmten Chips zur Ausführung gebracht werden konnte und Einzelheiten verständlicherweise geheim blieben, zeigt er, dass ein ‚digitaler Rettungsschuß‘ zumindest technisch möglich ist.

Der Linux-Kernel eines Computers kann zum Absturz gebracht werden, wenn man einen speziellen Puffer für das Versenden von Datenpaketen überfüllt (TCP-Funktion Selective Acknowledgement), diese Attacke wird wegen der Fähigkeit, den gegnerischen Rechner übers Netz abstürzen zu lassen, auch als Ping of Death bezeichnet. Der Rechner wird aber anders als beim Fuzzing nicht dauerhaft beschädigt.

Mittlerweile entwickelt sich eine neue Terminologie zu Cyberwaffen, man spricht nun auch von digitalen Waffen (D-Waffen), elektronischen Waffen (E-Waffen) oder auch von virtuellen Waffen.

2.2.4 Cyberwar führen

Eine zentrale Rolle im Cyberwar spielen sogenannte Distributed Denial of Service (DDoS)-Angriffe.

Beim Denial of Service (DoS) verweigern (denial) Computer(systeme) durch gezielte Überlastung, z.B. mit sinnlosen Anfragen von außen, ihren Dienst (service). Beim Distributed Denial of Service-Angriff wird ein Computer(system) von mehreren Rechnern oder smarten Geräten koordiniert angegriffen, was selbst leistungsfähige oder gut gesicherte Computersysteme funktionsunfähig machen kann.

Das Werkzeug, um mit einer DDoS-Attacke anzugreifen, ist das Botnetz.

Man kann Computer mit Hilfe eingeschleuster Programme als Arbeitscomputer (‘Bot’ abgeleitet von Robot) verwenden, wobei diese Programme im Hintergrund laufen können. Die koordinierte Nutzung der Rechenleistung derart manipulierter Computer wird dann als Botnetz bezeichnet. Botnetze werden genutzt, um die Rechenleistung zahlreicher, mitunter tausender Computer gegen ein anderes System zu richten und spielen im Cyberwar eine große praktische Rolle. Illegale Botnetze können inzwischen auch ‘gemietet ‘ werden.

Die Dominanz der Botnetze hat mit folgendem zu tun:

- befinden sich die Botnetze nicht unbedingt im selben Land wie der Computer, der sie steuert. Das erschwert die Lokalisation des Angreifers und macht in der Praxis einen direkten Gegenschlag praktisch unmöglich.

- liefern Botnetze die großen Rechnerkapazitäten, die man für einen Angriff benötigt

- können Botnetze gezielt gegen ein anderes System gerichtet werden. Viren und Würmer können sich unkontrolliert verbreiten und mitunter auch die eigenen Systeme in Mitleidenschaft ziehen

- die Botnetze können sich theoretisch in jedem Computer befinden, so dass es nicht möglich ist, sich von vornherein gegen bestimmte Computer zu wappnen.

Kurzum: In Übereinstimmung mit den Forderungen von Clausewitz an ein ideales Manöver können mit Hilfe der Botnetze massive, überraschende, effiziente, leicht und zentral koordinierbare Angriffe geführt werden.

DDoS-Angriffe waren im Jahr 2017 häufige Ereignisse. Mega-Attacken, die 100 Gigabit pro Sekunde (Gbps) übersteigen, traten jedes Quartal auf; die Hälfte aller Angriffe ist zwischen 250 Mbps und 1,25 Gbps stark.

Am Nachmittag des 28.02.2018 wurde die Plattform Github mit einer DDoS-Attacke mit einer Spitze von 1,35 Terabit/Sek angegriffen, indem das Memcached-Tool zur Vervielfachung von Datenmengen benutzt wurde. GitHub entlastete sich durch eine Datenumleitung auf Akamai, woraufhin wenige Tage später ein anderer Provider mit derselben Methode und 1,7 Terabit pro Sekunde angriffen wurde.

Weitere tatsächlich praktizierte Methoden sind

- das Website Defacement, bei dem man das Aussehen (face) einer Internetseite zu propagandistischen Zwecken verändern. Ein aktuelles Beispiel sind Dutzende Defacements durch Unterstützer des Islamischen Staates mit dem Namen System DZ Team.

- die Infiltration und Manipulation kritischer Infrastrukturen wie Radarsysteme, Stromnetze und Steuerungen von Kraftwerken

- und die Sabotage von Computersystemen, wobei dies oft als Begleiterscheinungen massiver Computerspionage und nachfolgenden Systemstörungen auftritt.

Wichtig ist jedoch, dass durch technische Entwicklungen bisherige Strategien quasi über Nacht wertlos werden können, so dass die Vergangenheit des Cyberwars nur begrenzte Prognosekraft für zukünftige Angriffe hat. Gleichwohl ist zumindest vorläufig davon auszugehen, dass der Einsatz von Botnetzen vorerst ein Kernelement massiver Angriffe bleiben wird.

2.2.5 Insider-Threats

Mittlerweile sind Insider-Bedrohungen selten, aber bei weitem die gefährlichste Methode, einen Akteur zu beschädigen:

Die wichtigsten Vorfälle waren:

- Weitergabe vertraulicher Daten an WikiLeaks vom geschützten US-Netz Secret Internet Protocol Router Network SIPRNET am 28.11.2010 durch Bradley/Chelsea Manning.

- Im Jahr 2012 hatte ein IT-Administrator innerhalb des Schweizer Geheimdienstes, des Nachrichtendienstes des Bundes NDB, eine nicht autorisierte Datensammlung eines Volumens von 500 Gigabyte vom gesicherten internen Netzwerk SI-LAN begonnen, die jedoch rechtzeitig entdeckt worden konnte. Gegenmaßnahmen bestanden hier in der Trennung von und Zugangsbeschränkung für sensitive Datenbanken und dem Vier Augen-Prinzip für Eingriffe in die IT.

- Snowden leaks: Die öffentliche Enthüllung der Überwachungsprogramme PRISM der NSA und Tempora der britischen GCHQ mit der Einbeziehung großer Internetfirmen wie auch von Telekommunikationsanbietern durch den früheren Mitarbeiter der Sicherheitsfirma Booz Allen Hamilton, Edward Snowden, und die nachfolgende Berichterstattung in der Zeitung The Guardian führten zu einer breit angelegten Sicherheitsdebatte.

- Harold T. Martin/Shadow Brokers Leak: Details sind in Abschnitt 5 Das Leck bestand aus einer nicht autorisierten Sammlung von Cyberwaffen aus der NSA und anderen Dateien, die seit 2016 geleakt wurden

- Vault 7 Leck: Wie in Abschnitt 5 gezeigt, wurden im Jahr 2017 mehr als 8600 CIA-Dokumente vermutlich von ehemaligen Auftragnehmern an die Wikileaks-Plattform ausgeliefert.

- Michailow-Vorfall: wie in Abschnitt 6 gezeigt, wurden mehrere Personen, die mit einem russischen Geheimdienstbeamten namens Michailow in Verbindung stehen, inhaftiert, einige Cyber-Operationen und auch hundert IP-Adressen des Verteidigungsministeriums wurden offenbart.

Das gesicherte Secret Internet Protocol Router Network SIPRNET der USA ist inzwischen zu groß geworden und hat zu viele Zugangsberechtigte, wie die Debatten nach den aus dem SIPRNET stammenden WikiLeaks-Enthüllungen vom 28.11.2010 gezeigt haben.

Tatsächlich haben in den USA 1,5 Million Personen eine Sicherheitsstufe für Cyberangelegenheiten, davon arbeiten 480.000 in privaten Firmen. Vom ODNI (Office of the Director of National Intelligence, das die Geheimdienste der USA, die Intelligence Community, koordiniert) wurde berichtet, dass 70% des Geheimdienstbudgets in private Firmen fließen. Es wurde auf der anderen Seite darauf verwiesen, dass die Zusammenarbeit mit Privatfirmen schon lange besteht und es notwendig ist, Expertenwissen für den rapide wachsenden Cybersektor nutzen zu können.

Das US-Verteidigungsministerium hat konstatiert, dass ihr eigenes Netzwerk immer noch aus tausenden von Netzwerken weltweit bestehen würde.

Mögliche Gegenmaßnahmen gegen die umfangreiche Entwendung von Daten, sei es von innen wie beim Wikileaks-Vorfall oder durch Cyberangriffe von außen sind z.B. die Segmentierung durch ein vertikal nach Dienstgraden und horizontal nach Zuständigkeiten gestuftes System von Zugangsberechtigungen, Blockaden von Druck- und Downloadfunktionen z.B. durch Dokumentenmanagement-Systeme, und die heute technisch einfach realisierbare Nachverfolgung von Zugriffen und downloads (tracking). Auch die Übermittlung von Nachrichten über gesonderte Kanäle trägt dem bewährten need to know-Prinzip (jeder bekommt nur die Informationen, die für die Aufgabe notwendig sind) Rechnung. In einem ersten Schritt haben die USA die Zahl der Zugangsberechtigten verkleinert.

Auch die regelmäßige Überprüfung der Zugriffsrechte ist erforderlich. Schließlich wird keine Cyber-Verteidigung helfen, wenn die Menschen vor dem Bildschirm nicht ausreichend überwacht werden.

2.2.6 Informationskrieg

Das Konzept des Informationskrieges ist gut etabliert, z.B. in der psychologischen Kriegsführung, bei der gezielte Informationen oder Propaganda wurde an die freigegeben wurde, um das Verhalten zu beeinflussen.

Der moderne Informationskrieg ist etwas anderes gelagert, denn dies ist die kombinierte Manipulation von digitalen Technologien und Informationen, um Gegner zu beeinflussen.

Eine neue Variante ist sogenannter fake traffic. In einem Test konnte eine fake traffic software von einem Computer aus 100,000 Klicks auf eine einzige Website ausführen, aber es so aussehen lassen, als wenn jeder Klick von einem anderen Computer gekommen wäre, d.h. man kann auf ein Botnetz verzichten. Man kann auf Twitter ebenso große Mengen an fake tweets erzeugen und menschliche Kommunikation vortäuschen (socialbots, internet of thingies).

Ein neuer Trend der Bot-Kommunikation ist der Bot-Journalismus, bei denen ohne menschliches Zutun Wetter- und Sportnachrichten erstellt werden.

Falsche Kommunikation und gefälschter Verkehr (fake traffic) sind Werkzeuge, die zur Beeinflussung politischer Gegner eingesetzt werden können, sind aber mittlerweile auch im Marketing weit verbreitet, z.B. Fake-Follower auf Twitter, gefälschte Likes auf Facebook, manipulierte Kommentare zu Produkten und Dienstleistungen etc. etc. Ein neues Beispiel aus dem Jahr 2017 ist das Star Wars Botnet (da Begriffe aus Star Wars in der gefälschten Kommunikation verwendet werden) mit 350.000 gefälschten Twitter User Accounts, wahrscheinlich gesteuert von einem einzelnen Benutzer.

Die Social Media dienen auch zur Kontaktanbahnung über Fake Profile. Mutmaßliche chinesische Agenten bieten über LinkedIn Geld für Informationen gegen Geld und im Erfolgsfall nachfolgende Einladungen zu Kongressen nach China. Dieses Vorgehen wurde in der Schweiz, Deutschland, aber auch anderen Ländern beobachtet.

Die NATO und die EU sind besorgt darüber, dass Russland den politischen Prozess in den europäischen Ländern durch gefälschte Kommunikationen beeinflussen könnte. Insbesondere wurde eine Gruppe von sogenannten Cyber-Trollen in St. Petersburg verdächtigt, die westliche Diskussion zu beeinflussen. Seit 2014 analysiert das Nato Strategic Communication Center of Excellence, das kurz als StratCom bekannt ist, in Riga die russischen Aktivitäten und sammelt Beweise für die gezielte Freigabe von gefälschten Nachrichten und Cyber-Trolle. Die EU hat eine Task Force gegründet, die gefälschte Nachrichten erkennen, sie korrigieren und auch eine positive Wahrnehmung der EU in den östlichen Staaten unterstützen sollte.

Informationen können als politische Waffe eingesetzt werden. In der Vergangenheit wurde dies (unter Bezugnahme auf den russischen Begriff) Kompromat genannt, der reale und/oder erfundene Fakten über politische Gegner enthielt, um sie zu schwächen. KI ermöglicht zunehmend realistische Foto-, Audio- und Videofälschungen oder „deep fakes“.

Es gab eine Diskussion, ob gefälschte Nachrichten (fake news) das Ergebnis der Präsidentschaftswahlen im Jahr 2016 in den USA beeinflusst haben. Forscher der Universitäten von Stanford und New York führten eine detaillierte Analyse der fake news während der US-Wahlen 2016 durch. Die Auswirkungen von fake news, die übrigens oft von den Lesern nicht für wahr gehalten wurden, waren begrenzt. Die meisten Wähler bevorzugen immer noch das Fernsehen als primäre Informationsquelle, während das Internet nur von einem kleinen Teil der Wähler bevorzugt wird. Insgesamt nannten 14 Prozent der Amerikaner die Social Media ihre wichtigste Informationsquelle. Der durchschnittliche Amerikaner sah und erinnerte sich an 0,92 pro-Trump gefälschte Geschichten und 0,23 pro-Clinton fake stories.

Im Sommer 2017 wurde von der University of Oxford eine Studie über Computational Propaganda veröffentlicht. Ein Team von 12 Forschern bewertete die Situation in 9 Ländern. Die Autoren definieren die Computational Propaganda als den Einsatz von Algorithmen, Automatisierung und menschlicher Bearbeitung, um irreführende Informationen über soziale Mediennetze gezielt zu verteilen“ [„as the use of algorithms, automation, and human curation to purposefully distribute misleading information over social media networks“.] Derzeit sind Facebook und Twitter die wichtigsten Plattformen für diese Aktivitäten. Während der US-Wahl von 2016 war die Zahl der Bots, die Trump unterstützten, dreimal höher als Pro-Clinton-Bots, was im Einklang mit der oben beschriebenen fake news-Studie steht.

Insbesondere wird Twitter zunehmend von Social Bots bevölkert, die zusammen mit dem Ergebnis in Abschnitt 4 unten, dass Tweets auch eine neue Form der verdeckten Kommunikation von Kontrollservern mit gehackten Computern sind, zeigt, dass Twitter jetzt generell eine Hauptplattform der Bot-Kommunikation ist.

Ein weiteres Problem ist, ob die oben beschriebenen Methoden auch missbraucht werden können, um elektronische Abstimmungen zu untergraben.

Die einzige offiziell bestätigte Manipulation einer Abstimmung war bisher die „Second referendum petition„, die nach dem Brexit-Votum für eine Wiederholung des Referendums im Juni 2016 plädiert hatte. Der britische Petitionsausschuss entfernte offiziell 77.000 gefälschte Unterschriften aus der Petition am 27. Juni 2016. Jedoch war die Menge der gefälschten Signaturen am Ende viel größer, wie z.B. aus dem Vatikanstaat, aus dem bei 1.000 Einwohnern 42.000 Unterzeichner gemeldet wurden. Später übernahmen Hacker von 4chan die Verantwortung und sagte, das sei ein Streich (prank) gewesen.

Die Hacks während der US-Wahlkampagne auf Abstimmungssysteme und der DNC-Hack werden später in Kapitel 5 erörtert.

Klaus Saalbach; 2020

https://nbn-resolving.org/urn:nbn:de:gbv:700-202009303598

https://creativecommons.org/licenses/by/3.0/de/

Zur einfacheren Lesbarkeit wurden die Quellenverweise entfernt.