Ein bösartiger oder kompromittierter Benutzer des Dienstes sollte nicht in der Lage sein, den Dienst oder die Daten eines anderen zu beeinträchtigen.

Zu den Faktoren, die die Benutzertrennung beeinflussen, gehören:

- wo die Separationskontrollen implementiert sind – dies wird stark durch das Servicemodell beeinflusst (z.B. IaaS, PaaS, SaaS).

- mit wem Sie den Dienst teilen – dies wird durch das Bereitstellungsmodell (z.B. Public, Private oder Community Cloud) vorgegeben.

- das Mass an Sicherheit, das bei der Durchführung von Trennkontrollen gegeben ist.

Hinweis: In einem IaaS-Dienst sollten Sie die Trennung durch Rechen-, Speicher- und Netzwerkkomponenten berücksichtigen. Darüber hinaus können SaaS- und PaaS-Services, die auf IaaS aufbauen, einige der Separationseigenschaften der zugrunde liegenden IaaS-Infrastruktur übernehmen.

Ziele

Sie:

- sollten die Benutzertypen verstehen, mit denen Sie den Dienst oder die Plattform teilen.

- sollten Vertrauen haben, dass der Dienst eine ausreichende Trennung Ihrer Daten und Ihres Dienstes von anderen Nutzern des Dienstes gewährleistet.

- sollten Vertrauen haben, dass die Verwaltung Ihres Dienstes von anderen Nutzern getrennt gehalten wird (separat als Teil von Grundsatz 9 behandelt).

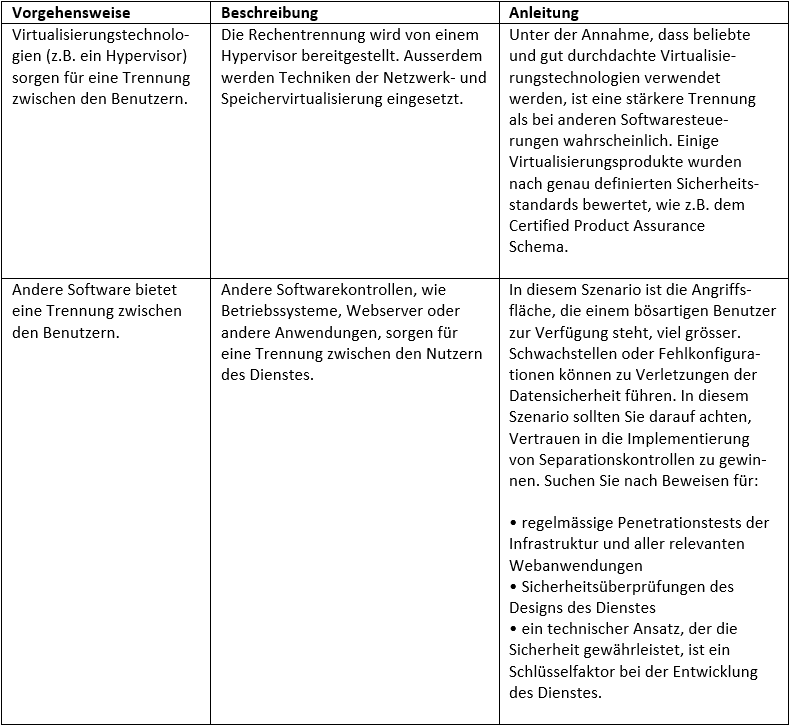

Implementierungsansätze – Trennung der Nutzer

Beachten Sie, dass Kombinationen der folgenden Ansätze komplementär sein können. Wenn sie in Kombination verwendet werden, können sie mehr Vertrauen in die Stärke der Trennung innerhalb eines Dienstes vermitteln.

Zusätzliche Hinweise – Mit wem Sie den Dienst teilen

Der Grad des Vertrauens, den Sie in die in einem Cloud-Service eingesetzten Massnahmen zur Benutzertrennung aufbauen müssen, hängt von Ihrem Verwendungszweck und dem Bereitstellungsmodell des Dienstes ab.

Für private Cloud-Services

Da eine einzelne Organisation ein gutes Verständnis für alle ihre Anwendungen in der Cloud-Umgebung haben sollte, könnte es Ihnen genügen, dass Sie nur eine sehr begrenzte Sicherheit bei der Trennung des Dienstes haben.

Für Community Cloud Services

Wenn Sie der Gemeinschaft vertrauen und ihre Mitglieder dafür bekannt sind, ein gutes Hygieneniveau zu praktizieren (vielleicht sogar an einen Verhaltenskodex gebunden), kann der Nachweis, dass regelmässig gut ausgearbeitete Penetrationstests durchgeführt werden, Ihnen ein ausreichendes Vertrauen in die angebotene Trennung geben.

Für Public Cloud Services

Sie sollten die Stärke der Trennung berücksichtigen, die erforderlich ist, da andere Nutzer des Dienstes Ihnen gegenüber aktiv feindlich gesinnt sein können. Wenn ein höheres Mass an Vertrauen erforderlich ist, kann es zusätzlich zu den Penetrationstests wünschenswert sein, Sicherheit bei der Gestaltung des Dienstes und den technischen Praktiken des Dienstleisters zu gewinnen.

Zusätzliche Hinweise – Penetrationstest

Ein gut abgestufter Penetrationstest (und die Umsetzung seiner Empfehlungen) kann die Gewissheit geben, dass die getesteten Produkte und Sicherheitskontrollen in Übereinstimmung mit Best Practice konfiguriert wurden und dass zum Zeitpunkt des Tests keine gemeinsamen oder öffentlich bekannten Schwachstellen in den getesteten Komponenten vorliegen.

Ein Penetrationstest wird in der Regel keine Produkte oder Komponenten auf bisher unbekannte Schwachstellen untersuchen.

Eine unabhängige Überprüfung des Umfangs eines Penetrationstests und die Überprüfung der von ihm festgestellten Minderungsmassnahmen werden ein höheres Mass an Vertrauen in die erfolgreiche Erreichung der oben genannten Ziele schaffen.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/

17.11.2018