Anleitung zur sicheren Konfiguration, Bereitstellung und Nutzung von Cloud Services (Cloud-Sicherheit)

Bereitstellungsmodelle und Servicemodelle

Bei der Beurteilung der Trennungsmassnahmen eines bestimmten Cloud-Services gibt es zwei Faktoren, die Ihre Sicherheits- und Sicherungsanforderungen bestimmen: Das Bereitstellungsmodell und das Servicemodell.

Wir haben drei Bereitstellungsmodelle isoliert: Public Cloud, Community Cloud und Private Cloud.

Und drei Servicemodelle: Infrastructure as a Service (IaaS), Platform as a Service (PaaS) und Software as a Service (SaaS).

Wir werden uns zunächst die Bereitstellungsmodelle ansehen und dann die Trennungsanforderungen der verschiedenen Servicemodelle berücksichtigen. Der abschliessende Abschnitt fasst die mit jedem der Servicemodelle verbundenen Risiken zusammen.

3.1 Trenn- und Bereitstellungsmodelle

Öffentliche Cloud

Public Cloud Services sind in der Regel für jeden zugänglich, der im Besitz einer Kreditkarte ist. Für einige Dienste ist lediglich eine E- Mail-Adresse erforderlich, um auf kostenlose Testversionen zuzugreifen.

Wenn Sie also einen Public Cloud Service nutzen, müssen Sie akzeptieren, dass Ihre Gegner legitimerweise einen Service „nebenan“ erwerben können.

In solchen Fällen wünschen Sie sich wahrscheinlich ein hohes Mass an Vertrauen in die Kontrollen, die Ihre Daten von denen anderer trennen.

Community Cloud

Community Cloud Services hosten Benutzer aus einer bestimmten Community, wie z.B. dem öffentlichen Sektor.

Diese Gemeinschaften haben oft eine ähnliche Risikobereitschaft und erwarten im Allgemeinen, dass die Mitglieder einen vereinbarten Mindeststandard oder eine gesetzliche Vereinbarung einhalten.

Community Cloud-Anbieter können ihre Angebote oft an die Anforderungen der Community anpassen. So kann beispielsweise ein Dienstanbieter wählen, ob er bestimmte Standards erfüllen will oder müsste. Diese massgeschneiderten Angebote können manchmal die Risiken im Zusammenhang mit einem oder mehreren der Cloud-Sicherheitsprinzipien reduzieren.

Die Zuweisung eines Dienstes an eine einzelne Community (wenn Vertrauen zwischen den Mitgliedern dieser Community besteht) reduziert die Risiken, die mit der Trennung zwischen den Benutzern verbunden sind.

Der Grad des Vertrauens zwischen den Nutzern hängt von den Standards ab, zu deren Einhaltung die Mitglieder der Community verpflichtet sind. Zusammen mit den eingesetzten Anwendungen bestimmt dieses Vertrauensniveau, ob ein Community Cloud-Service die erforderlichen Separationskontrollen erfüllt.

Private Cloud

Private Cloud Services werden zur Unterstützung einer einzelnen Organisation eingesetzt. Sie bieten in der Regel die Möglichkeit, die Architektur an spezifische Sicherheits- und Geschäftsanforderungen anzupassen. Wenn beispielsweise alle Verbraucher des Dienstes bekannt und risikoarm sind, kann der Grad der Sicherheit bei der erforderlichen Trennung gering sein.

Für die Verarbeitung nicht vertrauenswürdiger (möglicherweise bösartiger) oder sehr sensibler Daten benötigen Sie möglicherweise mehr Vertrauen in die Separationskontrollen. Sie müssen die Infrastruktur verwalten, überwachen und warten, es sei denn, es besteht eine entsprechende Vereinbarung mit dem Cloud Service Provider.

In vielen Situationen wird ein privater Cloud-Service innerhalb einer einzigen Sicherheitsdomäne betrieben (z.B. Bereitstellung eines virtuellen Desktops oder Test- und Entwicklungsressourcen). In solchen Szenarien ist die Cloud-Plattform einfach ein weiterer Teil der IT-Umgebung des Unternehmens und sollte als solche konfiguriert, verwaltet und überwacht werden.

Sicherheitskontrollen in privaten Cloud-Umgebungen erfordern in der Regel keine hohe Sicherheit, es sei denn, Sie haben besonders hohe Sicherheitsanforderungen.

3.2 Trennungs- und Cloud-Service-Modelle

Die für die Trennung erforderlichen technischen Kontrollen variieren je nach Servicemodell. Wir werden diese für jeden Servicetyp nacheinander berücksichtigen.

Infrastruktur als Service (IaaS)

IaaS-Produkte bieten im Allgemeinen Rechen-, Netzwerk- und Speicherdienste. Bei all diesen Elementen muss die Benutzertrennung durchgesetzt werden.

IaaS: Trennung der Datenverarbeitung

Innerhalb der Datenverarbeitungsumgebung wird die Trennung zwischen den Benutzern typischerweise durch einen Hypervisor erzwungen (obwohl sie unter Umständen auch durch die Zuweisung physischer Hardware an die Verbraucher erreicht werden kann).

Die Stärke der Trennung hängt in der Regel von der verwendeten Virtualisierungstechnologie ab. Die Verwendung von Hardware-Virtualisierung und gesicherten Virtualisierungsprodukten sollte ein höheres Vertrauen in die Trennung innerhalb der Rechenumgebung schaffen. Dies hängt natürlich von der korrekten Konfiguration und Bedienung des Produkts ab.

Auch die Administrationswerkzeuge, die das Virtualisierungsprodukt unterstützen, sollten gesichert werden, da sie für die Sicherheit des Produkts von grundlegender Bedeutung sind.

IaaS: Netzwerktrennung

Es ist wichtig, das Netzwerktrennungsmodell eines IaaS-Angebots zu verstehen, da Benutzer in der Regel ihre eigenen virtuellen Netzwerke auf einer mandantenfähigen Netzwerkinfrastruktur aufbauen werden.

Der Dienstanbieter könnte eine Reihe von Technologien einsetzen, um die Netztrennung durchzusetzen. Dazu gehören der Einsatz von virtuellen LANs (VLANs), virtuellen Routing- und Weiterleitungstechnologien (VRF) oder virtuellen Netzwerkfähigkeiten innerhalb der Rechenumgebung.

Wenn Sie kein ausreichendes Vertrauen in die Trennung eines IaaS-Dienstes innerhalb der Netzwerkschicht haben, können Sie Ihren Vertraulichkeitsschutz durch eine eigene Verschlüsselung erhöhen.

Möglicherweise müssen Sie auch prüfen, ob der Dienst Ihren Anteil an Netzwerkressourcen schützt oder reserviert, damit ein Angriff (z.B. ein DDoS) auf einen anderen Benutzer Ihre Diensterbringung nicht beeinträchtigt.

IaaS: Speicherung

In einem IaaS-Modell haben Benutzer möglicherweise direkte Kontrolle über einen Teil einer mehrfach genutzten Speicherumgebung. Die Bereitstellung dieser direkten Kontrolle ermöglicht es einem böswilligen oder gefährdeten Benutzer, die Speicherkomponenten des Dienstes anzugreifen, um Zugang zu den Daten eines anderen Benutzers zu erhalten. Eine effektive Trennung innerhalb der Speicherung des Dienstes wird dazu beitragen, dieses Problem zu lösen.

IaaS-Anwender können durch die Verschlüsselung ihrer eigenen Daten die Abhängigkeit von der Speichertrennung des Cloud Service Providers reduzieren. Dies stellt eine eigene Herausforderung dar und wird nur dann wirksam sein, wenn die Verschlüsselungscodes für die Daten so gespeichert werden können, dass sie für einen Angreifer, der Zugriff auf den Speicher hat, nicht zugänglich sind.

Plattform als Service (PaaS)

PaaS-Angebote können den Nutzern umfangreiche und komplexe Schnittstellen bieten. Sie decken ein breites Spektrum von Implementierungstechnologien ab und weisen wahrscheinlich unterschiedliche Sicherheitsstufen auf.

Je nach Technologie kann es schwierig, zeitaufwändig und teuer sein, eine hohe Sicherheit bei der Trennung durch ein PaaS-Angebot zu erreichen.

Anwendungen, die mehr Sicherheit bei der Trennung durch ein PaaS-Angebot brauchen, können stattdessen auf einem IaaS-Angebot aufbauen, das über eine ausreichende Sicherheit verfügt, so dass die Trennung durch das zugrunde liegende IaaS erzwungen wird. Alternativ kann es sinnvoll sein, die PaaS-Lösung in einem privaten oder gemeinschaftlichen Cloud-Service zu betreiben.

Im Folgenden werden zwei gängige PaaS-Ansätze mit unterschiedlichen Risiken beschrieben.

Shared Application Hosting

Ein gemeinsames PaaS-Modell, insbesondere für die Bereitstellung von Web Application Hosting, beinhaltet das Hosting von Benutzeranwendungen auf einem gemeinsamen Betriebssystem. In diesem Modell sind das Betriebssystem und der Anwendungshost (z.B. der Webserver und der Scripting Host oder die Runtime) dafür verantwortlich, dass sich die Benutzer nicht gegenseitig beeinflussen.

Wenn Angreifer eine Anwendung rechtmässig auf demselben Host ausführen können, haben sie Zugriff auf eine grosse Angriffsfläche, um zu versuchen, Privilegien zu erhöhen und unbefugten Zugriff zu erhalten.

Verwaltete Host-Services

Ein weiteres gängiges PaaS-Modell ist die Bereitstellung von Managed Operating System Services. In diesem Modell verfügt der Benutzer über eine dedizierte physische oder virtuelle Maschine, aber anstatt das Betriebssystem selbst zu verwalten, kaufen sie diese als Service vom Dienstanbieter.

Die Risiken in diesem Modell sind sehr ähnlich wie bei einem IaaS-Service, da die Trennungsdurchsetzung wahrscheinlich auf der gleichen zugrundeliegenden Technologie (typischerweise einem Hypervisor) basiert.

Es gibt zwei wesentliche zusätzliche Risiken (im Vergleich zu einem gleichwertigen IaaS-Dienst), die bei der Beurteilung der Eignung dieses Modells zu berücksichtigen sind:

- Die Administratoren des Dienstanbieters haben privilegierten Zugriff auf das Betriebssystem. Das bedeutet, dass es für sie einfacher ist, auf Ihre Daten zuzugreifen, als wenn sie nur Zugriff auf Disk-Images hätten.

- Bei der Bereitstellung des Management-Services sind zusätzliche Verbindungen zwischen Ihren Maschinen und der Managementinfrastruktur wahrscheinlich. Diese Infrastruktur ist ein zusätzlicher Angriffsvektor im Vergleich zum einfachen IaaS-Fall.

Software as a Service (SaaS)

In SaaS-Angeboten wird die Trennung zwischen den Benutzern oft durch Softwarekontrollen erzwungen, die innerhalb einer einzigen Instanz einer Anwendung ausgeführt werden. Die Stärke der Trennung ist abhängig von der Anwendungsarchitektur und der Implementierung.

Die zugrunde liegende Plattform und Infrastruktur wird in der Regel nicht für die Durchsetzung der Trennung herangezogen, was es schwierig macht, ein hohes Mass an Vertrauen in die Stärke der Trennung zu haben. Bei SaaS-Angeboten kann es schwierig sein zu verstehen, wo und wie Ihre Daten geschützt sind.

Einige SaaS-Angebote können für einen einzelnen Verbraucher bestimmt sein und die Kontrollen einer IaaS- oder PaaS-Lösung nutzen, um den Benutzern das Vertrauen in die Trennung ihrer Daten zu vermitteln.

Bei SaaS-Angeboten verlässt sich der Dienstanbieter in der Regel auf Kontrollen auf Anwendungsebene und nicht auf Kontrollen in der Infrastruktur oder Plattform – was bedeutet, dass, wenn eine Komponente im Dienst gefährdet ist, die Daten vieler Benutzer für diese Komponente sichtbar sind.

Wenn Sie mehr Sicherheit bei der Trennung durch ein SaaS-Angebot benötigen, können Sie auf einem IaaS- oder PaaS-Angebot aufbauen, das eine ausreichende Sicherheit in den zugrunde liegenden Trennungskontrollen bietet. Alternativ kann es sinnvoll sein, die SaaS-Lösung in einem privaten oder gemeinschaftlichen Cloud-Service zu betreiben.

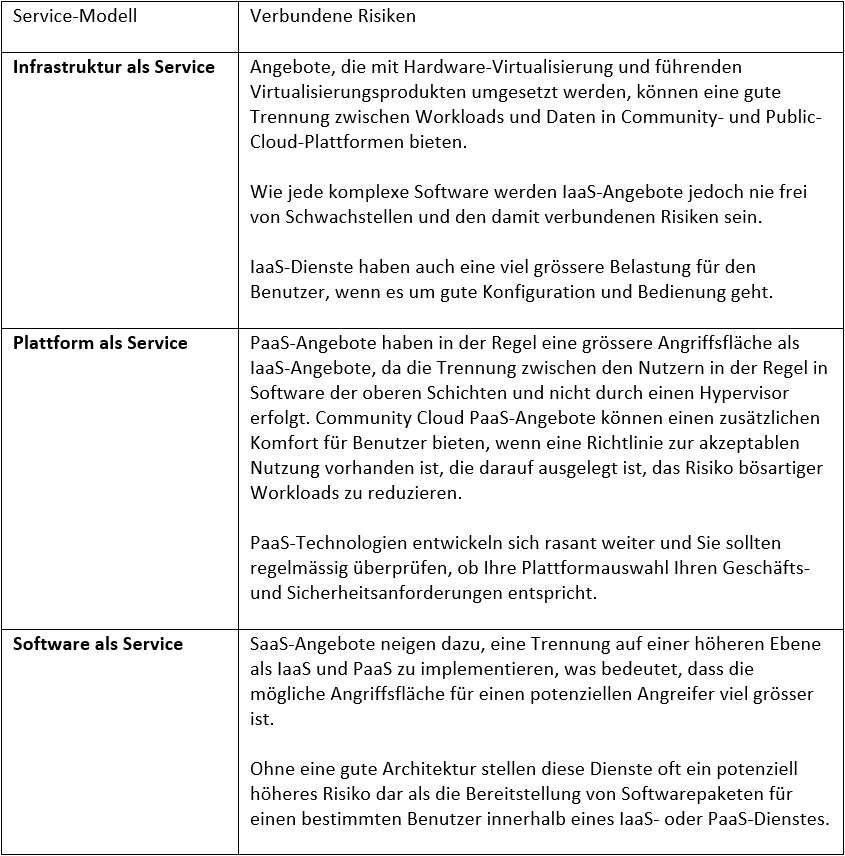

Risiken im Zusammenhang mit Servicemodellen

Die folgende Tabelle fasst die wichtigsten Risiken zusammen, die mit jedem der Servicemodelle verbunden sind.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/

17.11.2018