Ihr Provider sollte Ihnen die Tools zur Verfügung stellen, mit denen Sie Ihre Nutzung des Dienstes sicher verwalten können. Managementschnittstellen und -verfahren sind ein wichtiger Bestandteil der Sicherheitsbarriere und verhindern den unbefugten Zugriff und die Veränderung Ihrer Ressourcen, Anwendungen und Daten.

Die zu berücksichtigenden Aspekte sind:

- Authentifizierung von Benutzern zu Managementschnittstellen und Supportkanälen

- Trennung und Zugriffskontrolle innerhalb von Managementschnittstellen

9.1 Authentifizierung von Benutzern zu Verwaltungsoberflächen und Supportkanälen

Um einen sicheren Dienst aufrechtzuerhalten, müssen die Benutzer ordnungsgemäss authentifiziert werden, bevor sie Verwaltungsaktivitäten durchführen, Fehler melden oder Änderungen am Dienst anfordern können.

Diese Aktivitäten können über ein Servicemanagement-Webportal oder über andere Kanäle wie Telefon oder E-Mail durchgeführt werden. Sie umfassen wahrscheinlich Funktionen wie die Bereitstellung neuer Dienstelemente, die Verwaltung von Benutzerkonten und die Verwaltung von Verbraucherdaten. Dienstanbieter müssen sicherstellen, dass alle Verwaltungsanforderungen, die Auswirkungen auf die Sicherheit haben könnten, über sichere und authentifizierte Kanäle ausgeführt werden. Wenn Benutzer nicht stark authentifiziert sind, kann ein Betrüger in der Lage sein, erfolgreich privilegierte Aktionen durchzuführen, wodurch die Sicherheit des Dienstes oder der Daten beeinträchtigt wird.

Ziele

Sie sollten vertrauen können auf:

- Ihnen sind alle Mechanismen bekannt, mit denen der Dienstleister Management- oder Supportanfragen von Ihnen entgegennimmt (Telefon, Webportal, E-Mail usw.).

- Nur autorisierte Personen aus Ihrer Organisation können diese Mechanismen nutzen, um Ihre Nutzung des Dienstes zu beeinflussen (Prinzip 10 kann Ihnen helfen, die Stärke der Benutzeridentifikation und -authentifizierung in jedem dieser Mechanismen zu berücksichtigen).

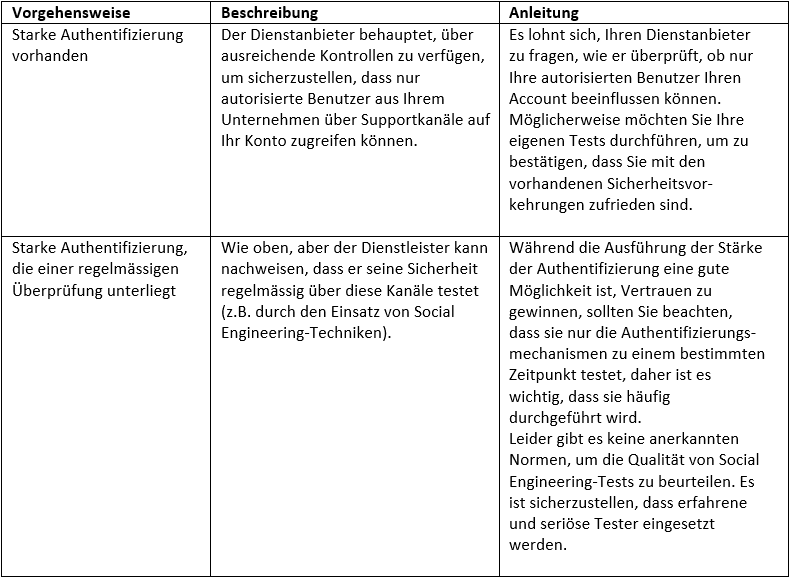

Implementierung – Authentifizierung an Managementschnittstellen und Support

9.2 Trennung und Zugriffskontrolle innerhalb von Managementschnittstellen

Viele Cloud-Services werden über Webanwendungen oder APIs verwaltet. Diese Schnittstellen sind ein wichtiger Bestandteil der Sicherheit des Dienstes. Wenn Benutzer innerhalb von Verwaltungsoberflächen nicht ausreichend voneinander getrennt sind, kann ein Benutzer in der Lage sein, den Dienst zu beeinflussen oder die Daten eines anderen zu ändern.

Ihre privilegierten Verwaltungskonten haben wahrscheinlich Zugriff auf grosse Datenmengen. Die Beschränkung der Berechtigungen einzelner Benutzer auf das absolut Notwendige kann dazu beitragen, den Schaden zu begrenzen, der durch böswillige Benutzer, kompromittierte Anmeldeinformationen oder Geräte verursacht wird.

Die rollenbasierte Zugriffskontrolle bietet einen Mechanismus, um dies zu erreichen, und ist wahrscheinlich eine besonders wichtige Funktion für Benutzer, die grössere Implementierungen verwalten.

Die Bereitstellung von Managementschnittstellen für weniger zugängliche Netzwerke (z.B. Community statt öffentlicher Netzwerke) erschwert es Angreifern, sie zu erreichen und anzugreifen, da sie sich zunächst Zugang zu einem dieser Netzwerke verschaffen müssten. Leitlinien zur Bewertung der Risiken, die mit dem Aussetzen von Schnittstellen an verschiedene Arten von Netzwerken verbunden sind, sind in Grundsatz 11 enthalten.

Ziele

Sie sollten:

- das Vertrauen haben, dass andere Benutzer nicht auf Ihr Servicemanagement zugreifen, es ändern oder anderweitig beeinflussen können.

- die Risiken eines privilegierten Zugangs mit einem System wie dem „Prinzip der geringsten Privilegien“ zu managen.

- zu verstehen, wie Managementschnittstellen geschützt sind (siehe Prinzip 11) und welche Funktionalität sie bieten.

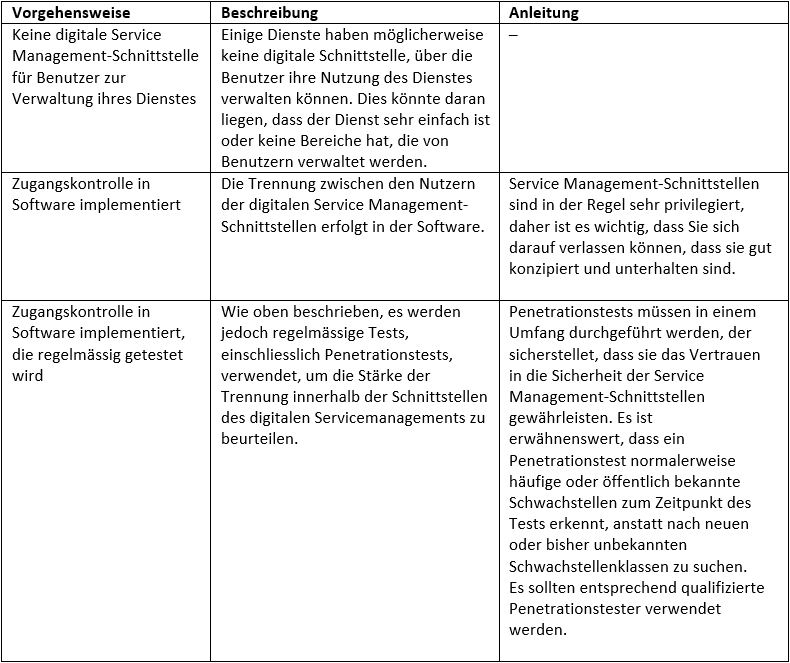

Implementierung – Zugriffskontrolle innerhalb von Managementschnittstellen

Hinweise zu den Risiken, die mit der Exponierung der Managementschnittstelle zu verschiedenen Netzwerken verbunden sind, finden Sie unter Prinzip 11 – Externer Schnittstellenschutz.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/