Jeglicher Zugang zu Service-Schnittstellen sollte auf authentifizierte und autorisierte Personen beschränkt sein.

Eine schwache Authentifizierung dieser Schnittstellen kann einen unbefugten Zugriff auf Ihre Systeme ermöglichen, was zum Diebstahl oder zur Änderung Ihrer Daten, zu Änderungen an Ihrem Dienst oder zu einer Ablehnung durch den Service führen kann.

Wichtig ist, dass die Authentifizierung über sichere Kanäle erfolgen sollte. E-Mail, HTTP oder Telefon sind anfällig für Abhörmassnahmen und Social Engineering-Angriffe.

Ziele

Sie sollten darauf vertrauen können, dass Identitäts- und Authentifizierungskontrollen sicherstellen, dass Benutzer für den Zugriff auf bestimmte Schnittstellen autorisiert sind.

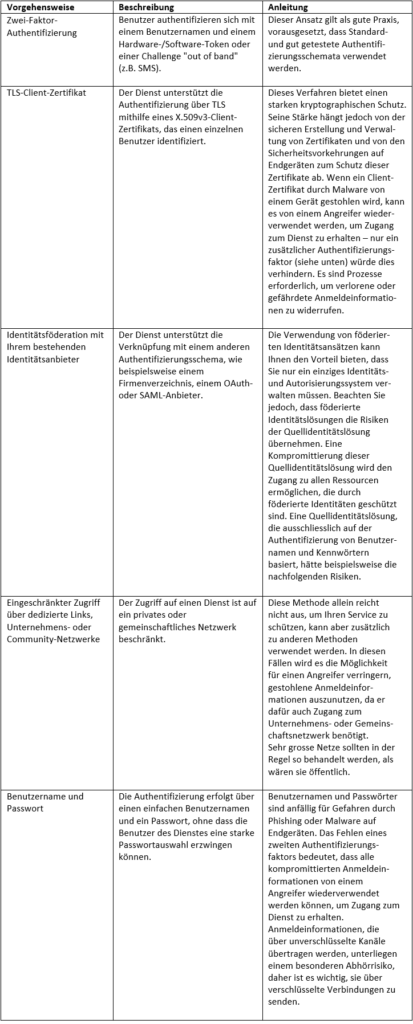

Implementierung – Identität und Authentifizierung

Zusätzliche Hinweise – Authentifizierungsrisiken

Die Risiken, die mit einem kompromittierten Benutzerkonto verbunden sind, variieren je nach den dem Konto gewährten Berechtigungen. Hochprivilegierte Konten mit Zugriff auf grosse Mengen an Benutzerdaten (oder die Möglichkeit, die Service-Konfiguration und -Sicherheit zu ändern) sind für einen Angreifer von hohem potenziellem Wert. Eine schwache Authentifizierung dieser privilegierten Konten ist normalerweise ein höheres Risiko als bei normalen Servicebenutzern.

Sehr lange Passwörter, Komplexitätsanforderungen oder Änderungsfrequenzen können die Chancen erhöhen, dass Benutzer mit Passwörtern schlecht umgehen, sie unsicher speichern, teilen oder wiederverwenden. Alternative Schutzmassnahmen (z.B. Zwei-Faktor-Authentifizierung) sind oft eine bessere Wahl.

Aktive Überwachung und Schutz kann ein wertvoller Schutz vor Authentifizierungsrisiken sein. Die Behinderung von Brute-Force-Angriffen durch Sperren, Blockieren oder Ratenbegrenzung bietet eine sinnvolle Minderung und kann die Erkennung unterstützen.

Die Bereitstellung risikobasierter Auslöser (z.B. die Anforderung einer erneuten Authentifizierung für wichtige Aktionen oder die Anforderung zusätzlicher Authentifizierungsinformationen von unbekannten Standorten oder Geräten) kann ebenfalls dazu beitragen, die Bedrohung durch gefährdete Anmeldeinformationen zu erkennen und zu minimieren.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/