03/2020

Teil 3: Das Wie

5 Vorgehensweise bei der Erstellung einer Datenschutz-Folgenabschätzung

Das grundsätzliche Vorgehen bzgl. einer DSFA ist wie folgt:

1) Feststellen, ob eine DSFA notwendig ist oder nicht

2) Vorbereitung

a) Zusammenstellung des DSFA-Teams

b) Erstellen eines DSFA-Plans

c) Beschreibung des Untersuchungsgegenstandes

- Was wird betrachtet?

- Wer ist betroffen?

- Identifikation der relevanten Rechtsgrundlagen

d) Einbeziehung der Stakeholder

- Identifizierung der Stakeholder

- Erstellung eines Umsetzungsplans

- Befragung der Stakeholder

3) Durchführung

a) Identifizierung der betroffenen Daten sowie des Informationsflusses der Daten

b) Feststellen, ob die Verarbeitung rechtmäßig erfolgen kann, d. h. die benötigten Rechtsgrundlagen gegeben sind

c) Feststellen, ob die Notwendigkeit und Verhältnismäßigkeit der Datenverarbeitung gegeben ist

d) Analyse der Auswirkungen der use cases

e) Festlegung der dazugehörigen Sicherheitsmaßnahmen

- Identifikation von Schutzzielen

f) Abschätzung des datenschutzrechtlichen Risikos

- Identifikation der Risiken

- Analyse der Risiken

- Bewertung der Risiken

g) Erarbeiten der Behandlung der datenschutzrechtlichen Risiken

- Darstellung der Möglichkeiten bzgl. der Verringerung des Risikos, Identifikation passender Schutzmaßnahmen

- Festlegung der Kontrolle bzgl. des Risikos, Identifikation von Bewertungskriterien und -maßstäben

- Erstellen des Behandlungsplans bzgl. der Risiken

4) Bericht

Auf ausgewählte Aspekte der vorstehend genannten Schritte gehen wir im Folgenden ein, andere sind bereits aus anderen Aspekten der Tätigkeit im Datenschutzumfeld bekannt (z. B. die Identifizierung des Informationsflusses) und bedürfen keiner weiteren Erläuterung.

5.1 Feststellen, ob eine DSFA notwendig ist oder nicht

Die Feststellung, ob eine DSFA erforderlich ist (bzw. die Aktualisierung einer bestehenden DSFA) liegt beim Verantwortlichen, also der Leitung des Unternehmens. Diese muss diese Entscheidung treffen.

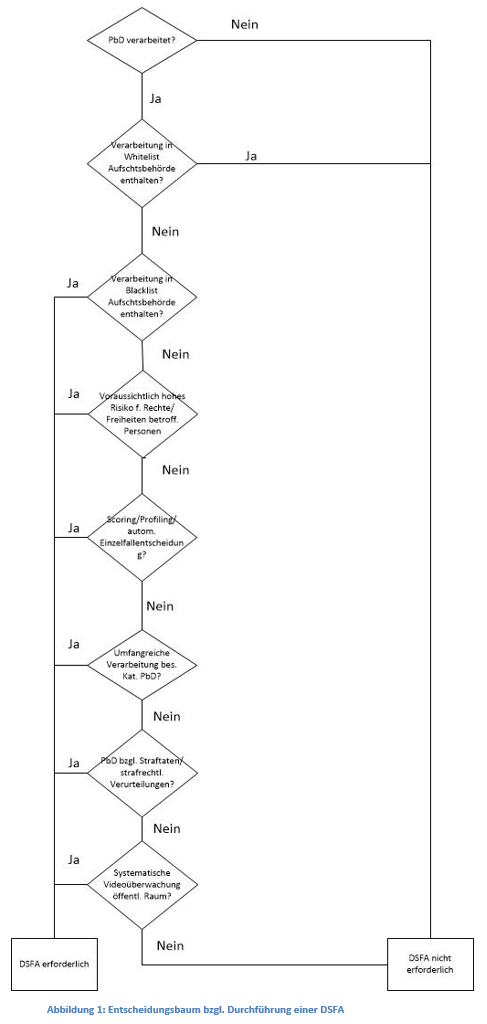

Bei der Entscheidung ist sie nicht frei, sondern die DS-GVO gibt hier einen Rahmen vor, wann eine DSFA erforderlich ist (siehe auch Kapitel 2). Unabhängig von der gesetzlichen Vorgabe steht es dem Unternehmen jederzeit frei, auch ohne gesetzlichen Zwang eine DSFA durchzuführen. Eine Übersicht bietet Abbildung 1 im Folgenden wird dargestellt, wann auf eine DSFA verzichtet werden kann und wann sie erforderlich ist.

Bevor überprüft wird, ob eine DSFA erforderlich ist oder nicht, ist natürlich die Prüfung hinsichtlich der rechtlichen Zulässigkeit der Verarbeitung erforderlich; ist eine Verarbeitung nicht erlaubt, so darf die Verarbeitung nicht erfolgen und eine Prüfung, ob eine DSFA erforderlich ist oder nicht, ist unerheblich (siehe auch Kapitel 5 unter Punkt 3).

Kommt ein Verantwortlicher zu dem Schluss, dass eine DSFA nicht erforderlich ist, so ist auch dieser Entschluss sowie die Begründung nachvollziehbar zu dokumentieren.

5.1.1 Keine Datenschutz-Folgenabschätzung erforderlich?

Eine DSFA ist nicht erforderlich, wenn eine der folgenden Fragen mit „ja“ beantwortet werden kann.

5.1.2 Fälle, in denen eine Datenschutz-Folgenabschätzung durchgeführt werden muss

Eine Datenschutz-Folgenabschätzung ist – abgesehen von der veröffentlichten Liste der Aufsichtsbehörden gemäß Art. 35 Abs. 4 und 5 DS-GVO sowie der in Art. 35 Abs. 10 DS-GVO erwähnten Ausnahme – insbesondere dann erforderlich, wenn einer der folgenden Umstände vorliegt:

1) Mit der Verarbeitung soll die Persönlichkeit des Betroffenen systematisch und automatisiert bewertet werden, sodass rechtliche oder andere intensive Eingriffe für den Betroffenen daraus resultieren bzw. resultieren können.

2) Es sollen umfangreiche Mengen von Daten, die zu den besonderen Kategorien gehören, verarbeitet werden.

Beispiel für das Gesundheitswesen: Verarbeitung von Gesundheitsdaten oder genetischen Daten

3) Es sollen umfangreiche Mengen von Daten über strafrechtliche Verurteilungen und Straftaten verarbeitet werden.

4) Es sollen öffentlich zugängliche Räume überwacht werden.

Beispiel: Videoüberwachung in den öffentlich zugänglichen Bereichen der Notaufnahme oder Eingangshalle, in dem Publikumsverkehr herrscht.

Weiterhin kann eine DSFA erforderlich sein, wenn die Verarbeitung der personenbezogenen Daten ein hohes Risiko für die Rechte und Freiheiten der Betroffenen birgt. Indizien, dass eine DSFA durchzuführen ist, sind u.a.

- Einsatz neuer Verarbeitungstechnologien, d. h. Technologien, zu denen der Verantwortliche noch keine DSFA durchgeführt hat;

- Einsatz neuer Verarbeitungen, d. h. Verfahren der Verarbeitung personenbezogener Daten, zu denen der Verantwortliche noch keine DSFA durchgeführt hat;

- Verarbeitung großer Datenmengen;

- Verarbeitung von Daten einer großen Anzahl betroffener Personen;

- Verarbeitungen, welche betroffenen Personen die Wahrnehmung ihrer aus der DS-GVO resultierenden Rechte erschweren.

5.2 Vorbereitung

Ist eine DSFA durchzuführen (sei es eine neue oder die Überarbeitung einer vorhandenen DSFA), bestimmt der Verantwortliche die Leitung des DSFA-Teams. Gemeinsam mit der DSFA-Teamleitung wird

- die Aufgabe definiert

- der (Beurteilungs-) Umfang / Geltungsbereich bestimmt

- die Entscheidung zum Umfang der DSFA getroffen

- die Zielgruppen bzw. die betroffenen Stakeholder benannt

- festgelegt, wer den DSFA-Bericht erhalten muss, ggf. auch, wer ihn zusätzlich bekommen darf.

Das Ergebnis wird schriftlich festgehalten. Danach stellt die DSFA-Leitung das DSFA-Team zusammen.

5.2.1 DSFA-Team

Die Durchführung einer DSFA benötigt ein interdisziplinär aufgestelltes Team, deren Mitglieder einerseits die verschiedenen Aspekte der benötigten Fachkenntnis (insbesondere Datenschutzrecht, IT-Sicherheit, Kenntnis bzgl. des betroffenem Fachgebietes) abdecken, andererseits müssen einige Mitglieder aber auch hinreichend tief in die Organisation des Unternehmens eingebunden sein, um Entscheidungen bzgl. der Finanzierbarkeit von Maßnahmen treffen zu können. Daher besteht das DSFA-Team mindestens aus je einer

- Person mit entsprechenden Entscheidungsbefugnissen; diese Person leitet das DSFA-Team und ist der Stellvertreter des Verantwortlichen im Rahmen der DSFA

- Person mit Fachkenntnis auf dem Niveau eines ausgebildeten Datenschutzbeauftragten auf dem jeweiligen Fachgebiet

- Person mit der Fachkenntnis eines IT-Sicherheitsbeauftragten

- Person aus der Informations- und Kommunikationstechnik des Unternehmens

sowie aus Vertretern der Fachbereiche oder Geschäftsfelder, die vom Projekt am meisten betroffen sind. Laut ISO/IEC 29134 sollte auch eine „abnehmende Person“ benannt werden. Dies ist die Person, welche den vorgelegten DSFA-Bericht im Namen des Unternehmens gegenzeichnet und somit die Umsetzung der im DSFA-Prozess festgelegten Prozesse verbindlich anordnet.

Der Datenschutzbeauftragte des Unternehmens steht dem DSFA-Team beratend zur Seite, um die notwendige datenschutzrechtliche Fachkenntnisse beizutragen. In diesem Fall ist der Datenschutzbeauftragte jedoch nicht mehr unvoreingenommen genug. Um die Ergebnisse der DSFA prüfen zu können, sollte dies bei Bedarf durch eine externe Fachkraft mit entsprechendem Fachwissen erfolgen. Alternativ wird von Anfang an eine externe Fachkraft mit Datenschutzkenntnissen in das Team integriert und der für das Unternehmen zuständige Datenschutzbeauftragte übernimmt am Ende die Prüfung; in diesem Fall kann er dem Team aber nur zu gelegentlichen Ratschlägen zur Verfügung stehen, wie es auch in Art. 35 Abs. 2 DS-GVO beschrieben ist („holt […] den Rat des Datenschutzbeauftragten […] ein“); eine Einbindung auch i.S.v. regelmäßiger Teilnahme an Sitzungsbesprechungen oder ähnlichem darf nicht erfolgen.

5.2.2 Einbeziehung der Stakeholder

Neben den betroffenen Personen und ihren Vertretern (Art. 35 Abs. 9 DS-GVO) können weitere interne und externe Gruppen von den in einer DSFA beschriebenen Prozessen betroffen sein bzw. zu deren Ergründung und Bewertung unverzichtbare Hinweise geben. Dies können insbesondere sein:

- Beschäftigte (im Rahmen der Gesundheitsversorgung insbesondere in den Prozess involvierte medizinische Fachgruppen wie z. B. ärztliches und pflegerisches Personal, aber auch Beschäftigte in der Verwaltung wie z. B. Beschäftigte in der IKT oder der Rechtsabteilung)

- Mitarbeitervertretung (Betriebsrat, Personalrat)

- Auftragnehmer sowie ggf. deren Unterauftragnehmer (insbesondere Hersteller von Informationssystemen, in denen die entsprechenden Daten verarbeitet werden).

Bereits bei der Planung der DSFA sollte man sich im DSFA-Team über die Art (zu welchen Aspekten soll welcher Stakeholder hinzugezogen werden) und den Umfang (in welche Tiefe der jeweiligen Prozessschritte dringt man vor) der Konsultation absprechen, aber naturgemäß ergeben sich einige Punkte erst bei der Konsultation selbst.

5.3 Durchführung

Eine DSFA ist letztlich eine Form des Risikomanagements, wobei die zu bewertenden Risiken die sind, welche die Rechte und Freiheiten der von der Verarbeitung betroffenen natürlicher Personen bedrohen. Wie in jedem Risikomanagement geht es auch bei der DSFA darum, Risiken

- zu identifizieren,

- zu bewerten

- festzulegen, welche Risiken akzeptabel sind und

- durch Absicherungsverfahren zu begrenzen.

Ausgangspunkt für diese Handlungen ist eine Risikopolitik, welche von der Unternehmensleitung zu erarbeiten ist, um sie dann auf allen Ebenen umzusetzen. D. h. eine DSFA kann alle Beschäftigten des Unternehmens betreffen, je nachdem, welche Verarbeitungstätigkeit eine DSFA erfordert.

Risiken können sich im Zeitverlauf durch Änderungen der Rahmenbedingungen wie z.B. Technikentwicklung ändern: Einige Risiken verkleinern sich oder hören sogar auf zu existieren, andere Risiken werden größer oder es entstehen auch neue Risiken. Daher muss in regelmäßigen Abständen eine Bewertung stattfinden, ob durch geänderte Rahmenbedingungen eine neue DSFA erforderlich ist oder nicht (siehe Abbildung 2).

Abbildung 2: Datenschutz-Folgenabschätzung als dynamischer Prozess im Sinne eines PDCA-Zyklus

5.3.1 Identifizierung betroffenen Daten

Für die Durchführung der Datenschutz-Folgenabschätzung ist ein wesentlicher Bestandteil die Identifizierung der zu verarbeitenden Daten. Daraus lassen sich die Kategorien betroffener Personen ableiten, so dass einerseits die Risiken an Hand der Sensibilität der Daten besser eingeschätzt werden können, zugleich aber evtl. benötigte Stakeholder identifiziert werden; ggf. muss ja der Standpunkt der betroffenen Personen oder ihrer Vertreter zu der beabsichtigten Verarbeitung eingeholt werden.

Bzgl. Identifizierung der Daten kann es hilfreich sein, wenn eine Darstellung der Struktur und Liste der Datenbanken, Tabellen und Felder des oder der eingesetzten IT-Systeme existiert.

5.3.2 Analyse der Auswirkungen der Verarbeitungsprozesse

Zunächst muss eine Beschreibung des zu untersuchenden Tatbestandes (Prozess, eingesetztes IT-System, …) erstellt werden. Dazu gehört insbesondere auch die Darstellung des Informationsflusses der Daten. Zu den Fragen, die hierbei beantwortet werden müssen, gehören insbesondere

- Wer sind die von der Verarbeitung ihrer Daten betroffenen Personen?

- Wer erhebt welche Daten bei wem?

- Für welche Zwecke werden welche Daten verarbeitet?

- Welche Vorteile erwachsen den betroffenen Personen aus der Verarbeitung? Welche Vorteile ggf. der Gemeinschaft aller, also dem Staat, bestehen?

- Wie erfolgt die Verarbeitung? Welchen Geschäftsprozessen dienen die Daten? Ergänzende Angaben zu diesem Komplex sind

- Welche Hard- und Software wird eingesetzt?

- Überblick über eingesetzte IT-Systeme

- Überblick über die funktionale (oder logische) Architektur

- Wie werden die Betroffenenrechte gewahrt?

- Wer sind die Empfänger der Daten? Gibt es Empfänger in unsicheren Drittstaaten?

- Welche Auftragsverarbeiter und ggf. welche Unterauftragsverarbeiter existieren für welche Verarbeitungsvorgänge?

- Wie sind die Verantwortlichkeiten geregelt? (Prozessverantwortung, wirtschaftliche Verantwortung)

- Was sind die rechtlichen Grundlagen der Verarbeitung?

D. h. der gesamte Lebenszyklus der Daten sollte dargestellt werden.

Darauf aufbauend werden die Folgen der Verarbeitung beschrieben. Dabei ist auch das Anwenderverhalten zu berücksichtigen, also z. B. ob ein Hinweistext vom Anwender voraussichtlich gelesen oder nur „weggeklickt“ wird. Ferner sind organisatorische Rahmenbedingungen zu berücksichtigen. Z. B. ob der Hinweistext ohne Lesen weggeklickt wird, weil der Inhalt durch eine Schulung (oder auch durch regelmäßig stattfindende Wiederholungsunterweisungen) vermittelt wird und der Inhalt somit als „bekannt“ vorausgesetzt werden darf.

5.3.3 Abschätzung des datenschutzrechtlichen Risikos

5.3.3.1 Risikoidentifikation

In einer Datenschutz-Folgenabschätzung geht es darum, den Rechten und Freiheiten der betroffenen Personen und sonstiger von der Verarbeitung betroffener Personen Rechnung zu tragen. D. h. es werden die diesbezüglichen Risiken betrachtet, nicht die Risiken für den Verantwortlichen, der diese

Daten verarbeitet. Es kann an dieser Stelle keine umfängliche Darstellung aller zu betrachtenden Tatbestände erfolgen. Im Folgenden finden sich beispielhaft einige Aspekte, die auf jeden Fall betrachtet werden sollten.

Zur Risikoidentifikation gehört, neben den sich aus Kapitel 5.3.1 genannten Folgen der Verarbeitung, auch die Identifikation aller relevanten gesetzlichen, regulatorischen und geschäftlichen Faktoren mit Bezug auf den in der DSFA untersuchten Verarbeitungsprozess sowie die Darstellung des Resultats und evtl. Verstöße dagegen, wenn diese ein Risiko im Sinne der DSFA darstellen. Insbesondere sollten auch die Risiken betrachtet werden, die sich aus den Folgen einer legitimen Verarbeitung ergeben können, z. B. Zweckänderung bei vorhandenen Daten (insbesondere wenn der neue Zweck die nicht mit dem ursprünglichen Zweck vereinbar ist), Umgang mit den Daten nach Erreichung des Zweckes, Verarbeitung auf Grund einer nicht eindeutigen Rechtsgrundlage oder auch der Verarbeitung basierend auf einer unwirksamen Einwilligung.

Des Weiteren gehört zur Risikoidentifikation die Betrachtung der Gewährleistung der Betroffenenrechte. Wie werden Widerspruchsrechte gewährleistet, Auskunftsrechte usw.? Nicht zuletzt wohnen jeglichem Datentransfer Risiken inne: Existiert ein wirksamer Schutz gegen unbefugtes Mitlesen der Daten? Wie sieht es mit dem Risiko des behördlichen Zugriffs in Drittländern aus, wenn dort Daten verarbeitet werden.

Zudem bestehen Risiken in jeder Verarbeitung selbst. Evtl. werden nicht-relevante Daten erhoben, die gelöscht werden müssen. Wie ist der Umgang mit doppelten Datenbeständen, welche ggf. sogar widersprüchliche Aussagen beinhalten? Wie werden fehlerhafte Daten erkannt? Gibt es eine Aktualisierungsstrategie? Existiert ein Auftragsverarbeitungsvertrag, wenn Auftragnehmer Daten verarbeiten? Alles Vorgenannte stellt Fragen dar, welche Risiken in der Verarbeitung aufdecken können.

Im Rahmen der Dokumentation der DSFA müssen die Ursachen des Datenschutzrisikos (= Risikoquellen) explizit benannt und die erfolgte Betrachtung dargestellt werden. Die Bewertung dieser Risiken wird unter Berücksichtigung vorhandener technischer und organisatorischer Maßnahmen vorgenommen.

5.3.3.2 Risiken bzgl. der betroffenen Personen

Insgesamt erhält man durch das in Kapitel 5.3.3.1 beschriebene Verfahren eine Liste von diversen potenziellen Tatbeständen, aus denen Risiken für die betroffene Person erwachsen können. Diese abstrakten Risiken müssen nun für die betroffene Person identifiziert werden. So kann etwa eine widerrechtliche Verarbeitung (z. B. in Form einer unbefugten Kenntnisnahme medizinischer Daten) u. a. das Risiko der Diskriminierung für die betroffene Person beinhalten. Daher muss nun eine Zuordnung der gefundenen Tatbestände und der daraus resultierenden möglichen Risiken erfolgen.

Eine Kategorisierung der Risiken, die bei einer Verarbeitung personenbezogener Daten für die betroffenen Personen auftreten können, lässt sich wie folgt darstellen:

1. Strukturelle Risiken

a) Gesellschaftlich-politische Risiken

- Informationsmacht

- Konformistische Verhaltensanpassung durch Überwachungsdruck

- Verantwortungsnegation

b) Wirtschaftliche Risiken

- Handelshemmnisse

- Nachfragerückgang durch Vertrauensverlust

2. Individuelle Risiken

a) Erhöhung individueller Verletzlichkeit für Straftaten

b) Schamgefühl und Ansehensverlust

c) Selektivitätsschäden

- Diskriminierung

- Stigmatisierung

d) Dauerhafte Verfügbarkeit (negativer) Informationen

e) Systematische Verzerrung von Inhalten (Entkontextualisierung)

- Kontextdefizit

- Verknüpfung/Vermischung verschiedener Kontexte

f) Auftauchen (negativer) Informationen (Informationsemergenz)

g) Informationsfehlerhaftigkeit

3. Risiken für Gesellschaft und Individuum

a) Behandlung des Menschen als bloßes Objekt

b) Bildung eines Persönlichkeitsprofils

c) Fremdbestimmung

d) Enttäuschung von Vertraulichkeitserwartungen

4. Grenzfälle

a) Werbung und Zielgruppenpräzisierung

b) Bonitätsprüfungen, Forderungsmanagement

c) Arbeitsrechtlicher Kontext

Dies ist keine abschließende Aufzählung, jedoch verdeutlicht diese beispielhafte Darstellung, welche Risiken zu betrachten sind. Beispielsweise können potentielle Gesundheitsschäden durch andere rechtliche Rahmenbedingungen wie z.B. die europäische Medizinprodukteverordnung abschließend geregelt werden, so dass in diesen Fällen diese Fragestellungen nicht Bestandteil einer DSFA sein kann.

5.3.3.3 Risikobewertung

Wurden die Risiken für die Verarbeitung benannt, so erfolgt anschließend eine Bewertung der

Risiken. Hierzu müssen drei Schritte absolviert werden:

1. Der (potenzielle) Schaden muss klassifiziert werden.

2. Die Eintrittswahrscheinlichkeit muss abgeschätzt werden.

3. Basierend auf diesen beiden Ergebnissen wird das Risiko klassifiziert.

5.3.3.3.1 Schadensklassifikation

Entsprechend den Empfehlungen des Bundesamt für Sicherheit in der Informationstechnik werden vier Kategorien zur Bewertung von Schadensausmaßen eingesetzt:

| Niedrig | ein Ereignis hat eine geringe, kaum spürbare Auswirkung |

| Normal | ein Ereignis hat spürbare Auswirkungen |

| Hoch | ein Ereignis hat erheblichen Auswirkungen |

| Sehr hoch | ein Ereignis wirkt sich existentiell bedrohlich aus |

5.3.3.3.2 Eintrittswahrscheinlichkeit

Die Eintrittswahrscheinlichkeit ist eine quantitative oder qualitative Angabe über die Wahrscheinlichkeit, mit der ein Risikoereignis innerhalb eines bestimmten Zeitraums eintritt. Dabei ist eine exakte Angabe i.d.R. nicht möglich, da letztlich eine Wahrscheinlichkeit für das Eintreten eines Ereignisses angegeben wird. Daher erfolgt die Angabe häufig im Rahmen einer Ordinalskala. Die Eintrittswahrscheinlichkeit kann daher z. B. wie folgt klassifiziert werden:

| Hoch | Tritt wahrscheinlich auf, oft, häufig |

| Mittel | Kann auftreten, jedoch nicht häufig |

| Niedrig | Unwahrscheinliches Auftreten, selten, fernliegend |

Für den Fall, dass eine Darstellung der Eintrittswahrscheinlichkeit des Risikos in Form einer Ordinalskala nicht ausreicht, z. B. weil Berechnungen für die Angabe von Risikoprioritätszahlen, wie sie beispielsweise bei einer Fehlermöglichkeits- und Einflussanalyse verwendet wird, benötigt werden, können Prozentangaben geschätzt werden:

0 unmögliches Ereignis, tritt niemals ein

Zwischen 0 und 1 liegen die Angaben für die Ereignisse, die mit einer geschätzten Wahrscheinlichkeit eintreten

1 Ereignis tritt auf jeden Fall ein.

Da bei einer unendlichen Zeitspanne jedes wahrscheinliche Ereignis irgendwann einmal Eintritt, ist eine derartige Einteilung jedoch nur mit der Angabe des betrachteten Zeitintervalls sinnvoll verwendbar.

5.3.3.3.3 Risikoklassifizierung

Die Definitionen des Risikograds wird durch die DS-GVO vorgegeben, wie in Kapitel 3.2.3 dargestellt wurde:

- Hohes Risiko

- Erhebliches Risiko

- (Normales) Risiko

- Voraussichtlich kein Risiko

- Kein Risiko.

Die Zuordnung einzelner Risiken kann dabei von Verarbeitung zu Verarbeitung variieren. Z. B. kann die Bildung eines Persönlichkeitsprofils je nach Verarbeitung „voraussichtlich kein Risiko“ beinhalten, bei einer anderen Verarbeitung jedoch ein „hohes Risiko darstellen“.

Innerhalb einer Risikomatrix wird das Risiko für die einzelnen Gefahrenpotenziale dargestellt, wie beispielhaft in der nachfolgenden Tabelle dargestellt wird:

Wie in Abschnitt 3.2.3 dargestellt wurde, erfolgt die Risikoeinteilung entsprechend den Größen „Eintrittswahrscheinlichkeit“ und „Schwere“. Dies kann in einer Bewertungsmatrix nach Nohl dargestellt werden, z. B.

Wobei im Beispiel der Bereich, in welchem eine Risikoreduzierung nicht erforderlich ist, grün dargestellt wird, der Bereich, in welchem eine Risikoreduzierung notwendig ist, orange eingefärbt wurde, und der Bereich, wo eine Risikoreduzierung zwingend und dringend erforderlich ist, wird durch die rote Farbe hervorgehoben.

5.3.4 Umgang mit den datenschutzrechtlichen Risiken

Grundsätzlich existieren vier Möglichkeiten zum Umgang mit potenziellen Risiken:

- Risikovermeidung: Das Risiko wird vollständig vermieden, z. B. durch ändern der Rahmenbedingungen oder durch Verzicht auf die Verarbeitung.

- Risikominimierung: bei Eintritt des Risikos werden die Folgen durch die Maßnahmen nur verringert, jedoch nicht vollständig abgewendet.

- Risikohandhabung: Bereits bestehende Maßnahmen behandeln das Risiko im ausreichenden Umfang, es besteht kein Bedarf für weitere Maßnahmen. Die Risikohandhabung stellt eine Untergruppe der Risikominimierung dar.

- Risikoübertragung: Hier erfolgt eine teilweise oder vollständige Verlagerung auf externe Partner, z. B. externe Überwachung von Systemen inkl. Eingriffsmöglichkeit (z. B. Betreibung einer Firewall durch externe Dienstleister); die Einbindung externer Partner kann grundsätzlich neue Risiken erzeugen, die betrachtet und ggf. auch behandelt werden müssen. Eine Risikoübertragung kann zu einer Risikominimierung führen.

Bei Risiken mit hoher Schadensklassifikation („Hohes Risiko“, ggf. aber auch bei der Klassifizierung „Erhebliches Risiko“) stellt ausschließlich die Risikovermeidung eine Option dar, alles andere ist der betroffenen Person nicht zumutbar.

Bei Risiken mit darunterliegender Schadensklassifikation kommen alle Optionen in Betracht. Dementsprechend müssen Kosten und Aufwand bei der Auswahl der Risikostrategie berücksichtigt werden. Ferner sind Kosten und Aufwand sowie die Art der Berücksichtigung nachvollziehbar zu dokumentieren, da die DSFA abschließend ja von einem unabhängigen Gutachter bewertet wird, der bei den Diskussionen des DSFA-Teams nicht anwesend war.

Zuletzt wird festgelegt, zu welchen der in Kapitel 5.3.1 ermittelten Folgen der Verarbeitung und den daraus resultierenden Risiken welche Maßnahmen ergriffen werden. Wichtig dabei ist, dass die Maßnahmen bzw. deren Auswirkungen auch kontrollierbar sind. Es sollten z. B. Kennzahlen angegeben werden, anhand derer überprüft werden kann, ob das Schutzziel erreicht wurde oder nicht. Auch die Kontrollmöglichkeiten müssen dokumentiert werden, desgleichen wie häufig eine Überprüfung erforderlich ist und wie mit Abweichungen umgegangen wird. Wer wird kontaktiert, wenn ein Schutzziel nicht erreicht wird? Wer ist für weitergehende Maßnahmen verantwortlich? Usw.

5.3.5 Maßnahmenplan

Um adäquate Maßnahmen ergreifen zu können, ist es wichtig zu wissen, welche Akteure an den Daten interessiert sind und diese auch nicht-datenschutzkonform verarbeiten würden. Für diese „Angreifer“ auf die informationelle Selbstbestimmung der betroffenen Personen müssen ggf. individuell auf diese Angreifer zugeschnittene Maßnahmen ergriffen werden. Daher müssen ggf. im Maßnahmenplan auch entsprechende Angreiferszenarien berücksichtigt werden. Eine Darstellung von Angreifer, ihrer Motivation und möglicher Angriffsvektoren zeigt beispielhaft Tabelle 5:

Die Maßnahmen müssen sich immer auf mindestens ein konkretes Risiko beziehen und dabei muss nachvollziehbar dargestellt werden, welche geplante Wirkung die Maßnahmen auf die von ihnen adressierten Risiken haben.

Wurden die Maßnahmen festgelegt müssen die Risiken erneut betrachtet und bewertet werden sowie die festgelegten technischen und organisatorischen Maßnahmen ggf. erfolgte Änderung der Risikobewertung dokumentiert werden.

5.4 Bericht

Der DSFA-Bericht stellt einerseits eine Prozessübersicht inkl. der beteiligten Akteure, der Prozesse/Verfahren, der Datenverarbeitungen sowie der daraus erwachsenden Folgen und Risiken dar und bietet damit zugleich auch eine gute Grundlage für die Arbeit anderer Organisationseinheiten wie dem Controlling. Andererseits dient er dem Nachweis des Umgangs mit Datenschutzrisiken im Unternehmen, bildet die Grundlage für eine künftige DSFA und ermöglicht durch die Nachverfolgbarkeit eine stetige Optimierung der Schutzmaßnahmen.

Dementsprechend sind sowohl der Empfängerkreis wie auch der Grad der Vertraulichkeit seitens des Unternehmens auszuwählen. Grundsätzlich steht der vollumfängliche Bericht der Datenschutz-Aufsichtsbehörde zur Verfügung. Sofern Interesse besteht, kann der Bericht der Öffentlichkeit zur Verfügung gestellt werden: dann müssen ggf. vertrauliche Einzelheiten wie Namen entfernt werden.

Die Struktur des Berichts kann wie folgt aussehen (Einzelheiten siehe Kapitel 6):

1) Beschreibung des Verarbeitungsverfahrens

- Darstellung der Einhaltung der grundlegenden datenschutzrechtlichen Prinzipien

- Begründung, warum die Informationen verarbeitet werden müssen

2) Welche Daten werden verarbeitet?

- Welche Datenarten werden verarbeitet?

- Wo werden die Daten erhoben?

- Darstellung der potenziellen Risiken

3) Zwecke und Mittel der Verarbeitung

- Zwecke und die Interessen des Verantwortlichen

- Darstellung der Notwendigkeit und der Verhältnismäßigkeit der Verarbeitung

- Darstellung der Erlaubnistatbestände

- Darstellung der Speicherdauer

- Darstellung der potenziellen Risiken

4) Weitergabe der Daten

- Mit wem werden die Daten geteilt?

- Darstellung der potenziellen Risiken

5) Wahrung der Betroffenenrechte

- Information des Betroffenen

- Auskunftsrecht

- Widerspruchsrecht

- Recht auf Berichtigung und Vervollständigung

- Recht auf Löschen („Vergessenwerden“)

- Recht auf Einschränkung der Verarbeitung („Sperrung“)

- Recht auf Datenübertragbarkeit

6) Gewährleistung der Sicherheit der Daten

- Darstellung der Erbringung der Anforderungen aus Art. 32 DS-GVO „Sicherheit der Verarbeitung“

7) Darstellung der Auswirkungen der Sicherheitsmaßnahmen auf die Risiken, Restrisikobewertung

8) Fazit

- Abschließende Bewertung

- Entscheidung bzgl. Information Aufsichtsbehörde

Bundesverband Gesundheits-IT e. V.; Deutsche Gesellschaft für Medizinische Informatik, Biometrie und Epidemiologie e. V.; Arbeitskreis „Datenschutz und IT-Sicherheit im Gesundheitswesen“; Deutsche Krankenhausgesellschaft e. V.

Creative Commons, https://creativecommons.org/licenses/by-sa/4.0/deed.de; CC BY-SA 4.0

Abgerufen am 17.09.2019 von https://www.gesundheitsdatenschutz.org/download/dsfa_2019-09-17.pdf