Benutzerdaten und die Assets, die sie speichern oder verarbeiten, sollten vor physischer Manipulation, Verlust, Beschädigung oder Beschlagnahme geschützt werden.

Die zu berücksichtigenden Aspekte sind:

- Physischer Standort und Gerichtsstand

- Sicherheit im Rechenzentrum

- Schutz von Daten im Ruhezustand

- Datenbereinigung

- Geräteentsorgung

- Physische Belastbarkeit und Verfügbarkeit

2.1 Physischer Standort und Gerichtsstand

Um die rechtlichen Umstände zu verstehen, unter denen Ihre Daten ohne Ihre Zustimmung abgerufen werden können, müssen Sie die Standorte kennen, an denen sie gespeichert, verarbeitet und verwaltet werden.

Sie müssen auch verstehen, wie die Kontrollen der Datenverarbeitung innerhalb des Dienstes im Verhältnis zur anwendbaren Gesetzgebung durchgesetzt werden. Ein unangemessener Schutz der Benutzerdaten kann zu gesetzlichen und behördlichen Sanktionen oder Reputationsschäden führen.

Ziele

Sie sollten folgende Informationen haben:

- In welchen Ländern werden Ihre Daten gespeichert, verarbeitet und verwaltet. Sie sollten auch berücksichtigen, wie sich dies auf Ihre Einhaltung der einschlägigen Gesetze auswirkt, z.B. des Datenschutzgesetzes.

- Ob der rechtliche Rahmen, in dem der Dienstanbieter tätig ist, für Sie akzeptabel ist.

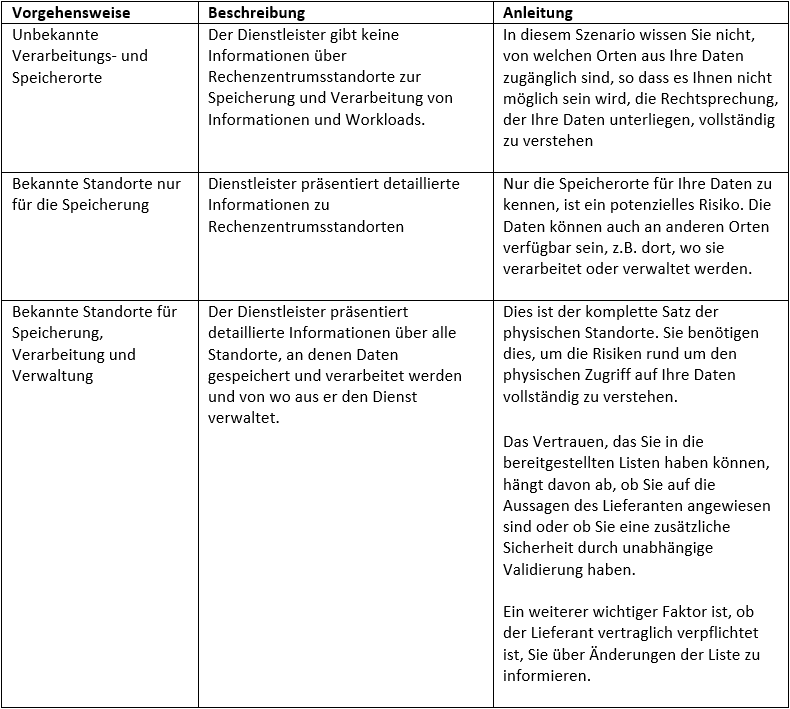

Umsetzungsansätze – Physischer Standort und Gerichtsbarkeit

Zusätzliche Hinweise – Rechtsprechung

Das Verständnis der Rechtsprechung, der Ihre Daten unterliegen, kann komplexer sein, als nur die physischen Orte zu klären, an denen Daten gespeichert, verarbeitet oder abgerufen werden. Es ist auch notwendig, die Rechtsgrundlage und den Betriebsstandort des Dienstleisters, die geltende Gesetzgebung für die Verträge und die Nutzungsbedingungen – oder andere Vereinbarungen – zwischen den Nutzern des Dienstes (oder ihren Lieferanten) und dem Anbieter zu berücksichtigen. Es ist wichtig, dass Unternehmen, die Cloud-Dienste nutzen, dieses Thema berücksichtigen und sich bei Bedarf rechtlich beraten lassen.

Zusätzliche Hinweise – Datenschutzgesetz

Die Datenschutzgesetze gelten, wenn personenbezogene Daten in einem Cloud-Service verarbeitet werden. Das DSG verlangt, dass personenbezogene Daten „nicht in Länder oder Gebiete ausserhalb des Europäischen Wirtschaftsraums (EWR) übermittelt werden, es sei denn, dieses Land oder Gebiet gewährleistet ein angemessenes Schutzniveau für die Rechte und Freiheiten der betroffenen Personen bei der Verarbeitung personenbezogener Daten“. Es gibt eine Liste von Ländern, die vom EDÖB als angemessen angesehen werden. Es gibt auch Mustervertragsklauseln, die Sie möglicherweise in Ihrem Vertrag verwenden können, wodurch Sie vermeiden können, dass Sie Ihre eigene Beurteilung der Angemessenheit vornehmen müssen.

Zusätzliche Hinweise – Verwendung Ihrer Daten

Sie sollten die Auswirkungen der Rechte berücksichtigen, die der Dienstanbieter in Bezug auf die innerhalb des Dienstes gespeicherten Daten hat. Einige Nutzungsverträge erlauben es dem Dienstleister, Benutzerdaten für Marketing- oder andere Zwecke zu verwenden. Sie sollten auch prüfen, ob Vereinbarungen mit dem Dienstleister über die Verwendung Ihrer Daten für Sie akzeptabel sind und auch nicht gegen geltende Gesetze wie das DSG verstossen.

2.2 Sicherheit im Rechenzentrum

Standorte, die zur Bereitstellung von Cloud-Diensten genutzt werden, benötigen physischen Schutz vor unbefugtem Zugriff, Manipulation, Diebstahl oder Rekonfiguration von Systemen. Unzureichender Schutz kann zur Offenlegung, Änderung oder zum Verlust von Daten führen.

Ziele

Sie sollten darauf vertrauen können, dass die vom Anbieter angewandten physischen Sicherheitsmassnahmen für Ihren beabsichtigten Gebrauch des Dienstes ausreichend sind.

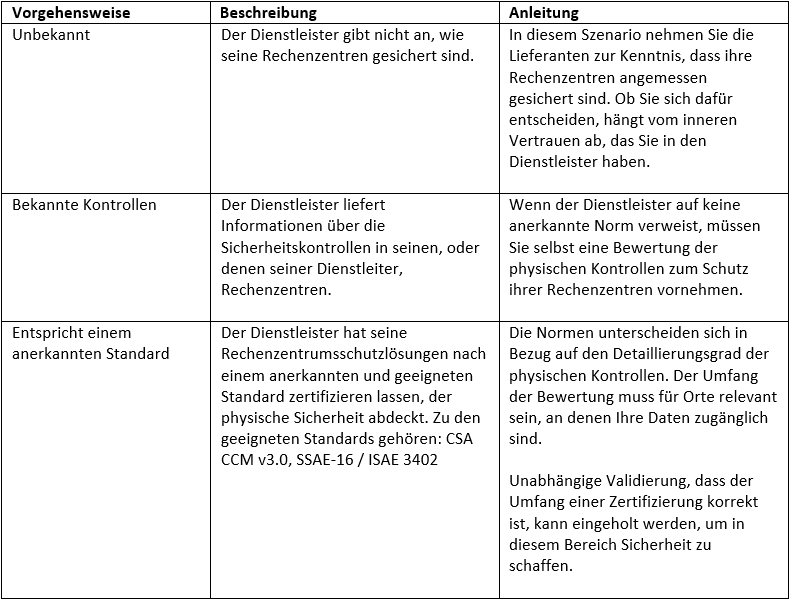

Implementierungsansätze – Sicherheit im Rechenzentrum

2.3 Schutz von Daten im Ruhezustand

Um sicherzustellen, dass die Daten unbefugten Personen mit physischem Zugang zur Infrastruktur nicht zugänglich sind, sollten die innerhalb des Dienstes gespeicherten Benutzerdaten unabhängig von den Speichermedien, auf denen sie sich befinden, geschützt werden. Ohne geeignete Massnahmen können Daten versehentlich auf weggeworfenen, verlorenen oder gestohlenen Datenträgern weitergegeben werden.

Ziele

Sie sollten genügend Sicherheit haben, dass die Speichermedien mit Ihren Daten vor unbefugtem Zugriff geschützt sind.

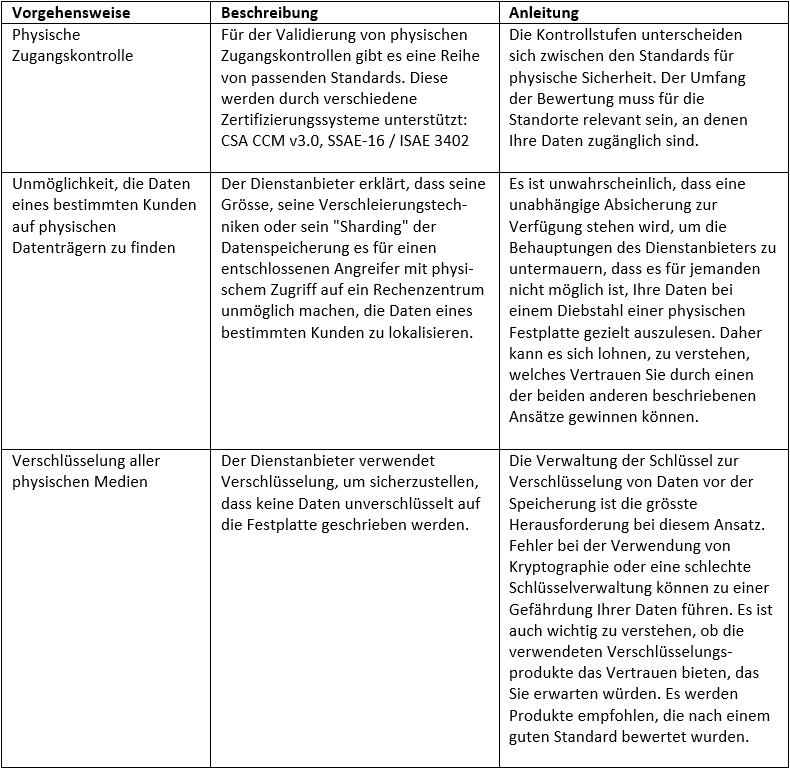

Implementierungsansätze – Datenschutz im Ruhezustand

Dienstanbieter können Verschlüsselung, physische Sicherheitskontrollen oder eine Kombination aus beidem verwenden, um Daten im Ruhezustand innerhalb des Dienstes zu schützen.

Zusätzliche Hinweise – Ein- und austretende Mitarbeitende

Zur Unterstützung von On- und Offboarding-Prozessen kann es erforderlich sein, dass Speichermedien zwischen Ihnen und dem Dienstanbieter übertragen werden. Ist dies der Fall, sollten die Speichermedien mit einem der oben genannten Verfahren geschützt werden.

2.4 Datenbereinigung

Der Prozess der Bereitstellung, Migration und Ausserbetriebsetzung von Ressourcen sollte nicht zu einem unbefugten Zugriff auf Benutzerdaten führen.

Eine unzureichende Bereinigung der Daten könnte dazu führen:

- Ihre Daten werden vom Dienstleister auf unbestimmte Zeit gespeichert.

- Ihre Daten sind für andere Nutzer des Dienstes zugänglich, da Ressourcen wiederverwendet werden.

- Ihre Daten gehen verloren oder werden auf verworfenen, verlorenen oder gestohlenen Medien weitergegeben.

Ziele

Sie sollten ausreichend sicher sein, dass:

- Ihre Daten werden gelöscht, wenn Ressourcen verschoben oder neu bereitgestellt werden, wenn sie den Dienst verlassen oder wenn Sie die Löschung verlangen.

- Speichermedien, auf denen sich Ihre Daten befinden, werden am Ende ihrer Lebensdauer bereinigt oder sicher zerstört.

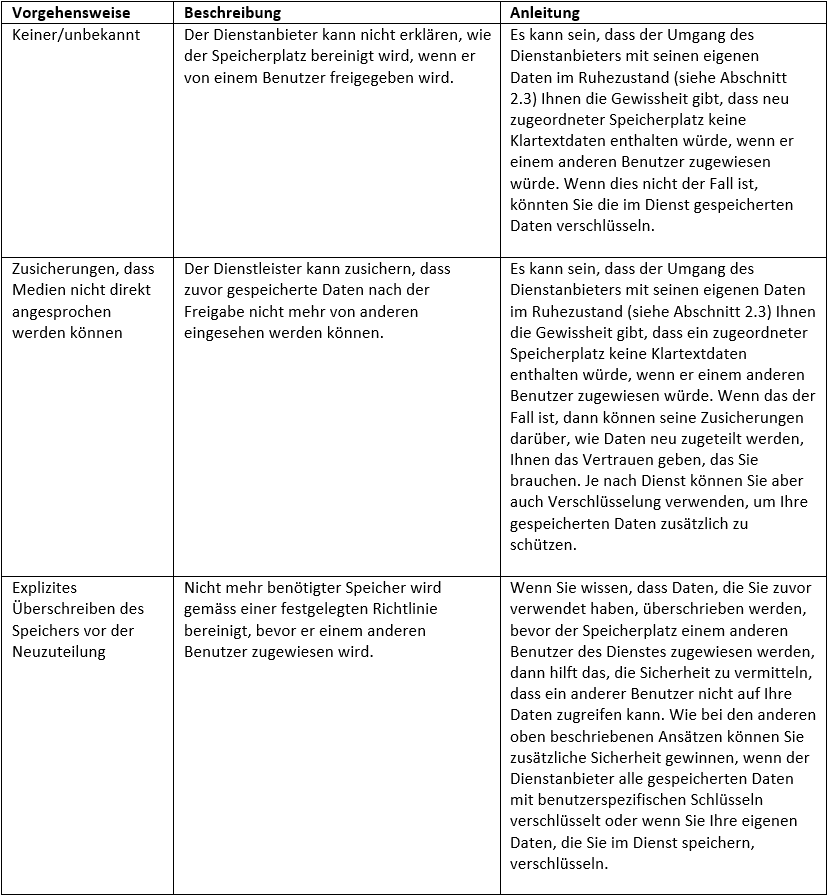

Implementierungsansätze – Datenbereinigung

2.5 Geräteentsorgung

Sobald die Geräte, die zur Erbringung eines Dienstes verwendet werden, das Ende ihrer Nutzungsdauer erreicht haben, sollten sie so entsorgt werden, dass die Sicherheit des Dienstes oder der im Dienst gespeicherten Benutzerdaten nicht beeinträchtigt wird.

Ziele

Sie sollten ausreichend sicher sein, dass:

- Alle Geräte, die möglicherweise Ihre Daten, Zugangsdaten oder Konfigurationsinformationen für den Dienst enthalten, werden am Ende ihrer Lebensdauer (oder vor dem Recycling) identifiziert.

- Alle Komponenten, die sensible Daten enthalten, werden entsprechend bereinigt, entfernt oder zerstört.

- Konten oder Zugangsdaten, die sich auf redundante Geräte beziehen, werden widerrufen, um ihren Wert für einen Angreifer zu verringern.

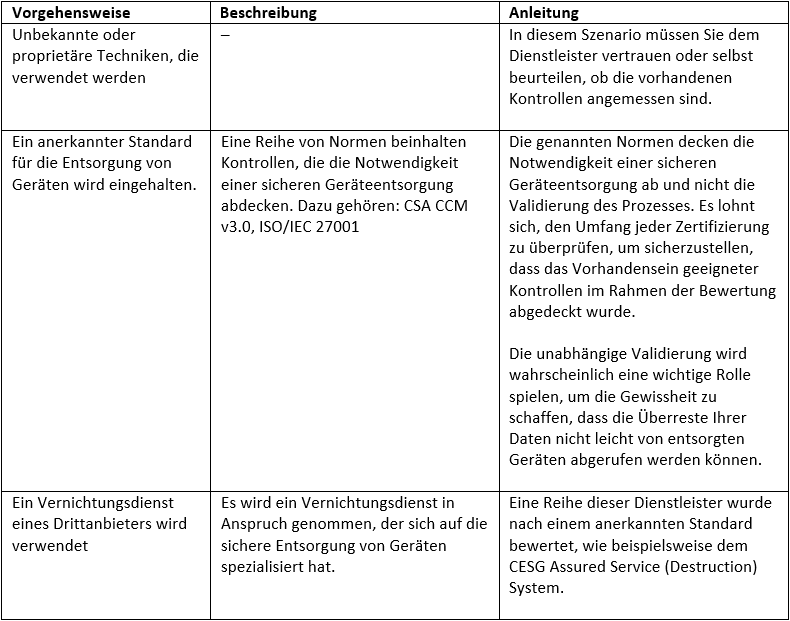

Umsetzungsansätze – Geräteentsorgung

2.6 Physische Belastbarkeit und Verfügbarkeit

Die Ausfallsicherheit der Dienste ist unterschiedlich hoch, was sich auf ihre Fähigkeit zum normalen Betrieb im Falle von Ausfällen, Vorfällen oder Angriffen auswirkt. Ein Service ohne Verfügbarkeitsgarantie kann, möglicherweise über einen längeren Zeitraum, nicht verfügbar sein, unabhängig von den Auswirkungen auf Ihr Unternehmen.

Ziele

Sie sollten hinreichend sicher sein, dass die Verfügbarkeitsverpflichtungen des Dienstes, einschliesslich der Möglichkeit, Ausfälle zu beheben, Ihren Geschäftsanforderungen entsprechen.

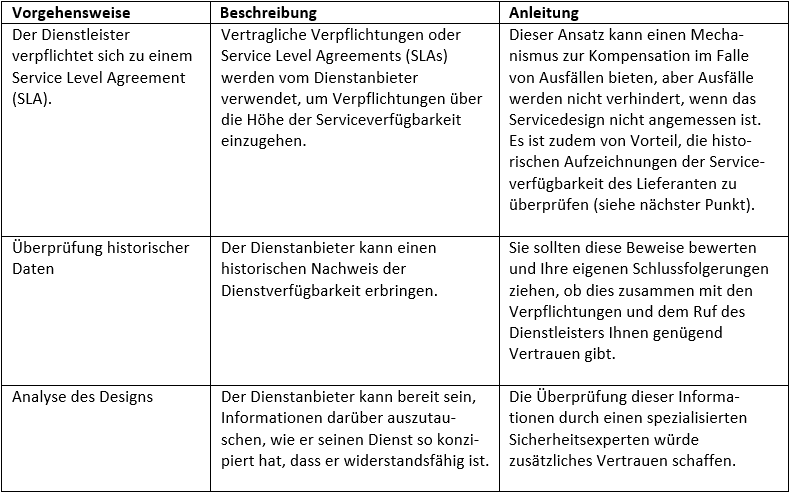

Implementierungsansätze – Physische Belastbarkeit und Verfügbarkeit

Zusätzliche Hinweise – Belastbarkeit

Sie sollten prüfen, ob der Dienstanbieter die von Ihnen gestellten Anforderungen an Verfügbarkeit und Ausfallsicherheit erfüllen kann. Dienstleistungen, die mit Support «Beste Bemühungen», sollten als nicht garantiert gelten.

http://www.nationalarchives.gov.uk/doc/open-government-licence/version/3/

17.11.2018